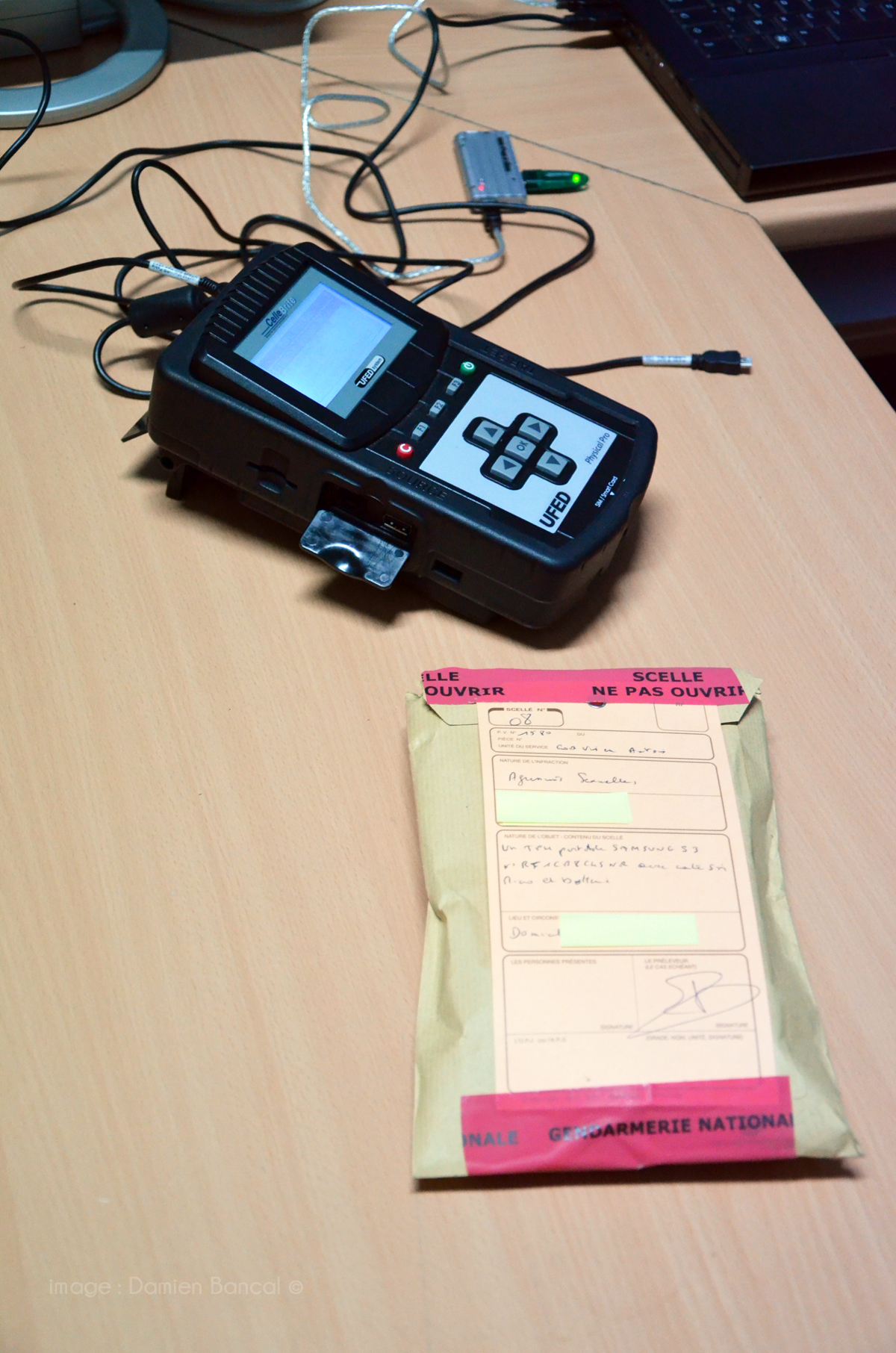

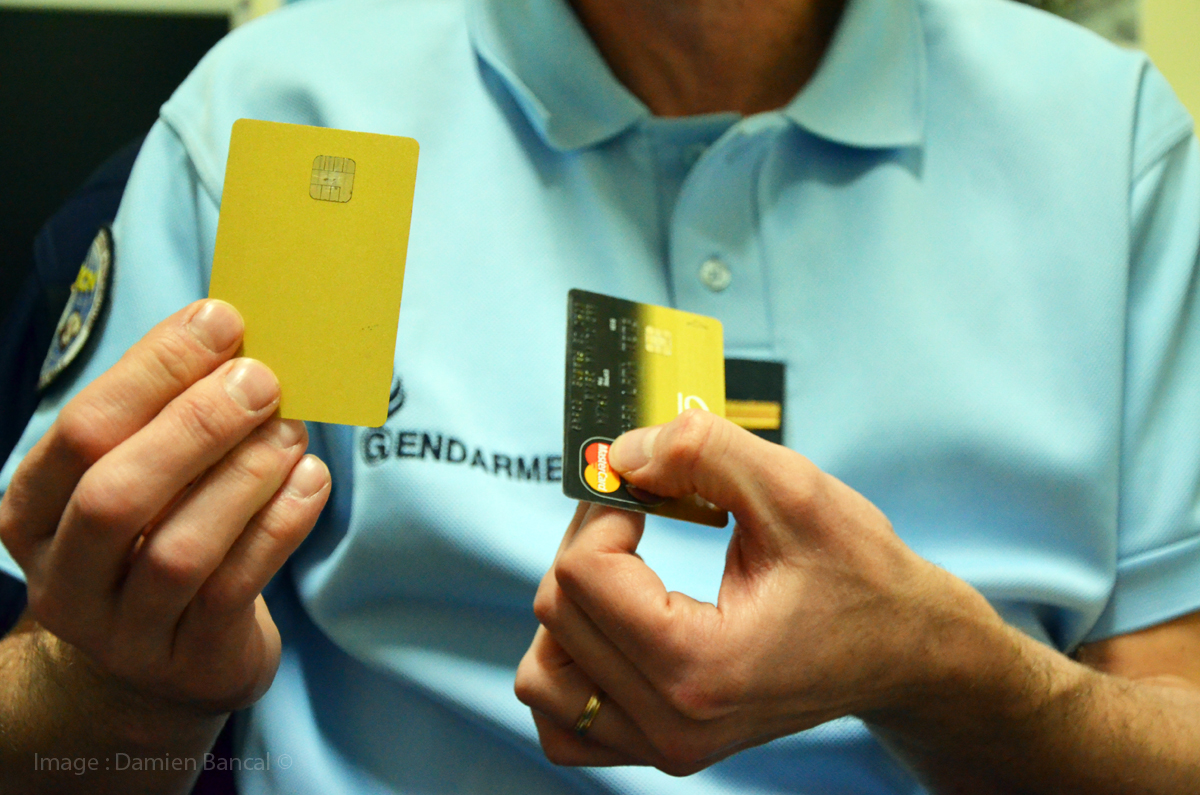

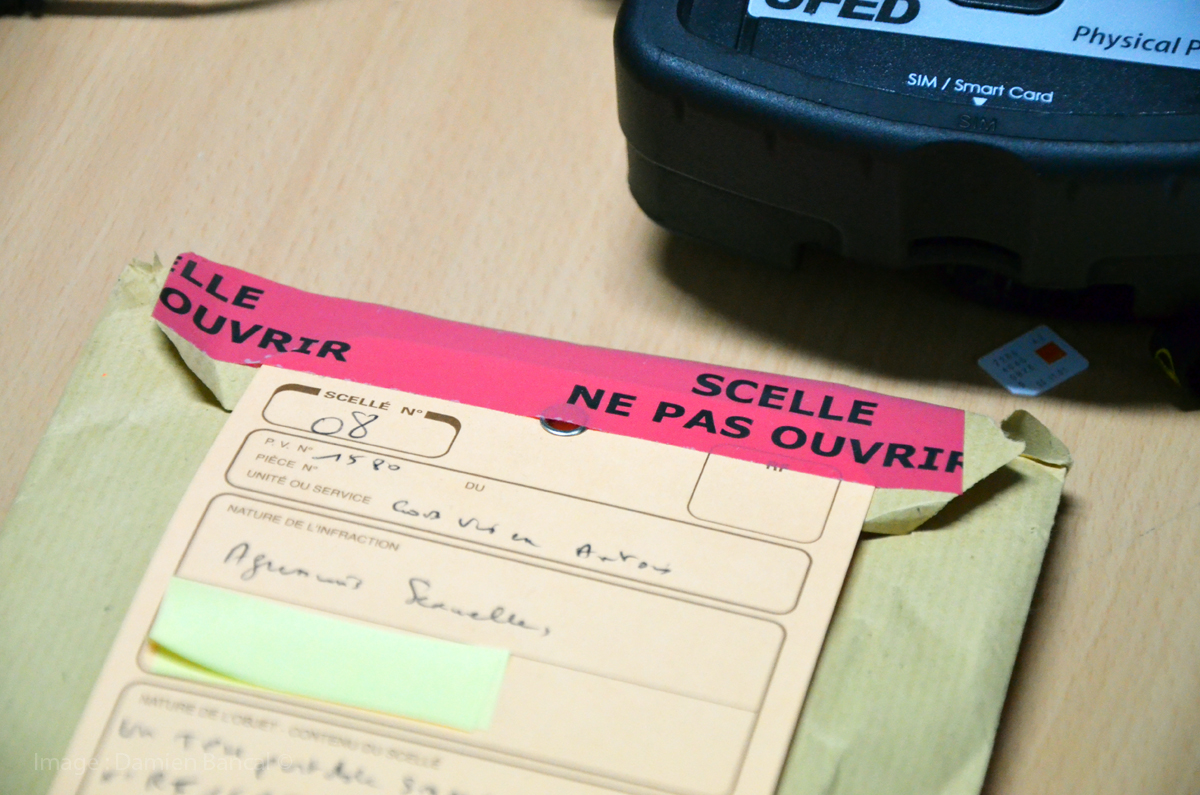

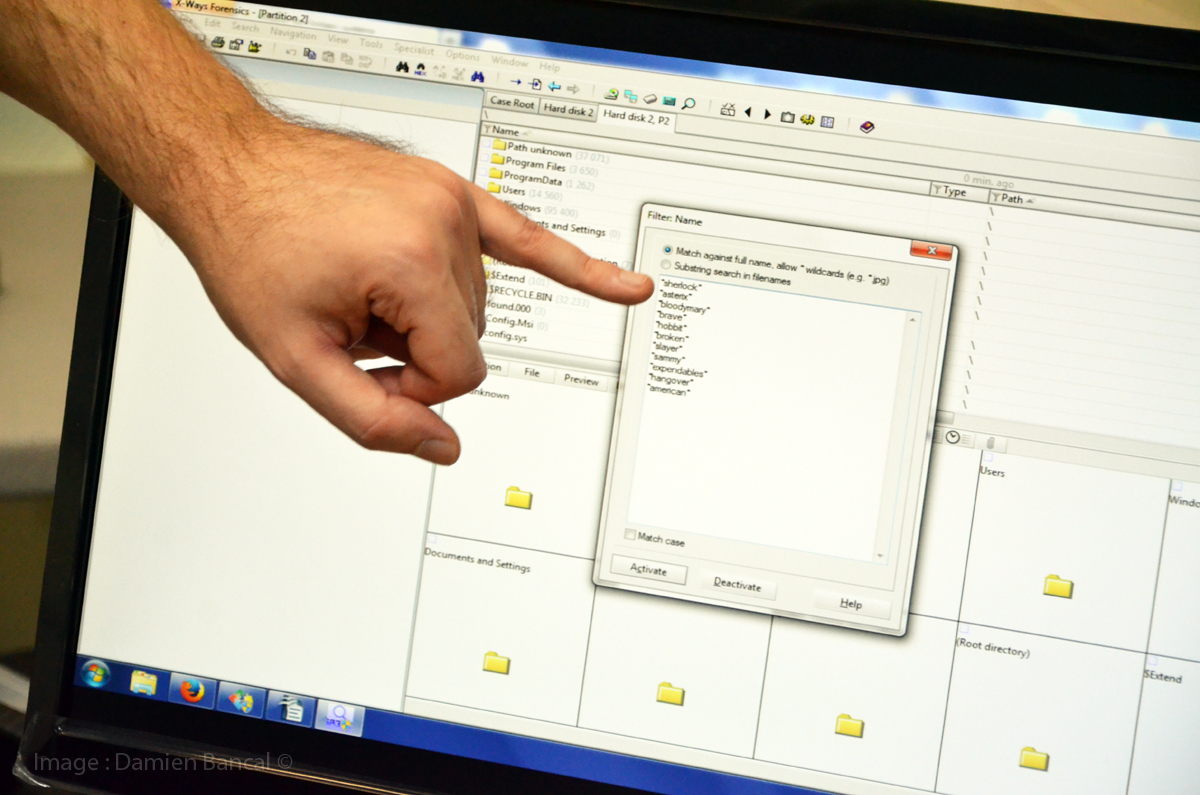

Les technologies employées par les pirates informatiques évoluent. Les cybergendarmes tentent de s’adapter aux flots de données que déverse le numérique. Relèvent-ils ce pari 2.0 ? Quels sont leurs outils d’investigation ? Découverte ! C’est dans la caserne d’Arras, au sein du Groupement de la Gendarmerie Départementale (commandé par le Colonel Jérôme Bisognin), que les rédactions de zataz.com et datasecuritybreach.fr ont été invitées à rencontrer les N’Tech, les cybergendarmes du Pas-de-Calais. L’occasion pour les quatre Sherlock Holmes 2.0 de la Cellule d’Investigations Criminelles de nous présenter une partie de leurs outils d’investigations numériques.