Le géant de l’informatique, Microsoft, ne corrigera pas une faille visant Internte Explorer. Les chercheurs, derrière la découverte de la vulnérabilité, annonce diffuser le problème pour s&rsquo...

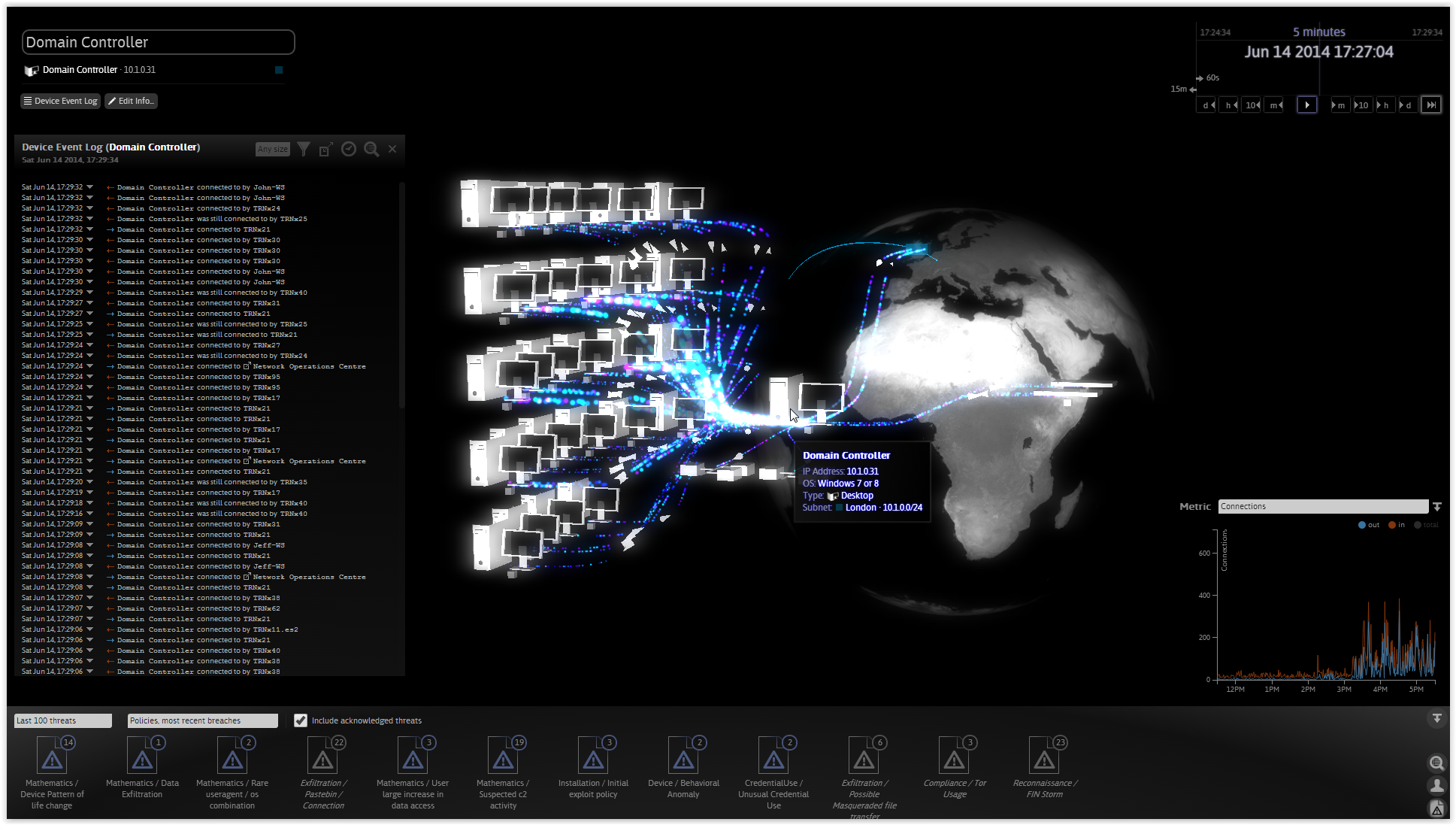

En février dernier, la sphère de la cyber-sécurité a pris conscience des efforts déployés par Equation Group, organisation de cyber-espionnage de haut niveau qui exploite les firmwares HDD et SSD. McA...

Microsoft Windows Server 2003 ne sera plus mis à jour à partir du 14 juillet 2015. Changer ou subir de potentielles futures failles ? Faîtes vos jeux ! Les utilisateurs de Windows Server 2003 sont enc...

Des milliers de messagerie, Web, SSH, et les serveurs VPN sont vulnérables à une nouvelle attaque. Appelée Logjam, elle affecte l’échange de clés Diffie-Hellman. Le protocole d’échange de ...

Le jouet Mattel IM-ME permet, avec une petite modification, d’ouvrir les portes des garages. Vive le sans-fil ! Les garages des Américains, nouvel espace de jeu pour les pirates ? Samy Kamkar, u...

Des chercheurs de l’Université Allemande de Darmstadt annoncent que les développeurs d’applications prennent la sécurité des données par dessus la jambe. Leurs applications auraient exposé...

Planter le Skype d’un correspondant et l’empêcher de redémarrer la machine, simple comme un message de 8 signes. Nous avions vu, la semaine dernière, comment une commande mal interprétée d...

Si vous n’êtes pas préparé à une forte augmentation du trafic HTTPS, votre réseau est menacé ! Paradoxal, non ? HTTPS, après tout, est une bonne chose. Comme tout le monde le sait, HTTPS est la versio...

Lors de la conférence Hack In The Box d’Amsterdam, un chercheur en sécurité informatique présente Stegosploit, un outil qui permet de cacher un code malveillant dans une image. Imaginez, vous êt...

Peut-on se passer de l’e-mail dans le cadre de ses activités professionnelles ? Pratique et instantanée, la communication par e-mail s’est imposée au quotidien dans l’entreprise. Certaines études éval...