Barracuda affirme que la majorité des ransomwares de 2025 a contourné la défense par l’endroit le plus attendu, le pare-feu, et parfois en seulement trois heures.

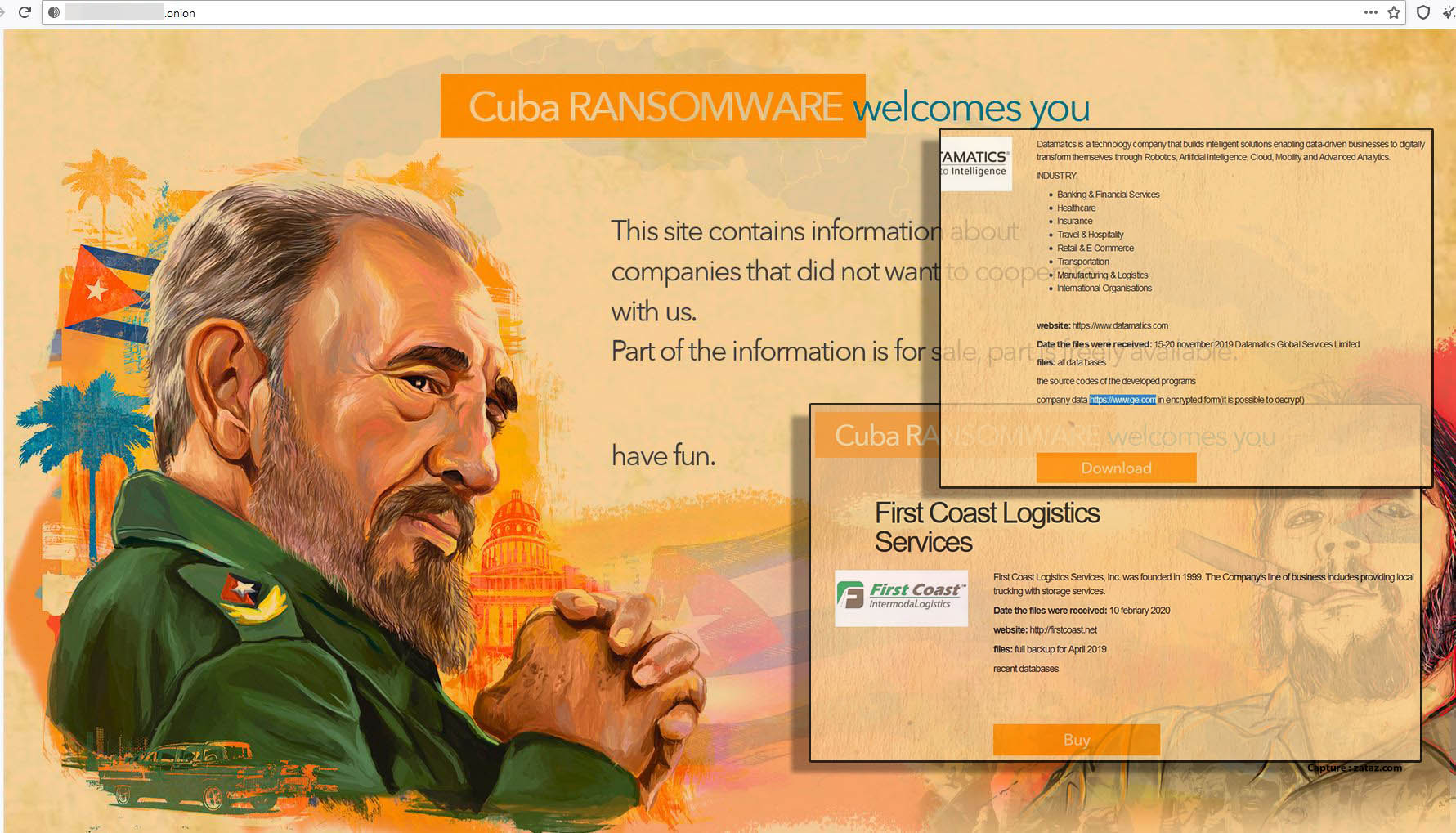

Selon le Barracuda Managed XDR Global Threat Report, 90 % des incidents de ransomware observés en 2025 ont exploité des pare-feux, via des logiciels non corrigés ou des comptes fragiles. Le rapport s’appuie sur l’ensemble de données Barracuda Managed XDR, plus de deux mille milliards d’événements informatiques collectés en 2025, près de 600 000 alertes, et plus de 300 000 actifs protégés, dont points de terminaison, pare-feu, serveurs et ressources cloud. L’étude décrit les chemins privilégiés par les attaquants, l’usage d’outils légitimes comme l’accès à distance, et les angles morts récurrents, chiffrement obsolète, protections désactivées, configurations dégradées. Un cas attribué à Akira illustre l’accélération, trois heures entre intrusion et chiffrement.

Quand le pare-feu devient le meilleur relais de l’attaquant

Le chiffre, 90 %, raconte une réalité opérationnelle plus qu’une surprise stratégique. Le pare-feu concentre les accès, les règles, et souvent la confiance implicite, ce qui en fait un pivot idéal dès qu’une CVE ou un compte vulnérable ouvre une brèche. Barracuda décrit un scénario classique, l’attaquant obtient un point d’appui, prend le contrôle du réseau, contourne les contrôles attendus, puis masque du trafic ou des actions malveillantes derrière des flux qui ressemblent au quotidien. Dans cette logique, l’attaque ne “force” pas la porte, elle se glisse dans le passage déjà prévu.

Le rapport insiste sur l’exploitation d’outils informatiques légitimes, notamment des solutions d’accès à distance. Le détail compte, car ces utilitaires, omniprésents, peuvent devenir un accélérateur, ils fournissent une interaction stable, une persistance discrète, et un moyen de se déplacer sans déclencher immédiatement des soupçons. Barracuda signale aussi des failles plus prosaïques, mais déterminantes, comme un appareil non autorisé apparu sans contrôle, un compte laissé actif après un départ, une application “endormie” non mise à jour, ou une fonction de sécurité mal paramétrée. La mécanique est toujours la même, une seule faiblesse suffit, et la défense découvre trop tard qu’elle gardait une façade, pas l’ensemble de la surface d’attaque.

L’exemple le plus brutal, cité dans l’étude, concerne Akira. Entre l’intrusion et le chiffrement, il n’aurait fallu que trois heures. Cette compression du temps bouleverse les habitudes, les équipes disposent de moins de marge pour qualifier une alerte, recouper des journaux, isoler une machine, ou même lancer une investigation complète. Ce qui relevait hier d’un sprint devient une course de vitesse. Pour les attaquants, chaque minute gagnée réduit la probabilité d’un arrêt net avant le point de non-retour.

Des failles anciennes, des exploits prêts, et le signal du mouvement latéral

Autre enseignement, 11 % des vulnérabilités détectées disposaient d’un exploit connu. Le message est direct, une part significative des failles repérées n’est pas seulement théorique, elle est déjà “outillée”. Barracuda y voit un encouragement involontaire pour les opérateurs, qui privilégient les chemins éprouvés et industrialisés, y compris via la chaîne d’approvisionnement. La hausse rapportée est nette, 66 % des incidents impliquaient un tiers ou un volet supply chain, contre 45 % en 2024. Dit autrement, l’attaque cherche la faille la moins défendue, parfois chez un prestataire, parfois dans une dépendance logicielle, puis remonte vers la cible principale.

Le rapport met aussi en avant un paradoxe inquiétant, la CVE la plus fréquemment détectée remonte à 2013. CVE-2013-2566 concerne un algorithme de chiffrement devenu obsolète, encore présent dans des environnements anciens, vieux serveurs, équipements embarqués, applications héritées. Le risque ne vient pas seulement de la vulnérabilité elle-même, mais de ce qu’elle révèle, l’existence de morceaux d’infrastructure difficiles à inventorier, compliqués à mettre à jour, parfois invisibles aux processus standards. Dans une lecture cyber et renseignement, ces reliques technologiques deviennent des points d’ancrage, stables, prévisibles, et donc exploitables.

Le signal d’alerte le plus clair, selon Barracuda, reste le mouvement latéral. Dans 96 % des incidents où cette étape était observée, l’histoire se terminait par un déploiement de ransomware. Le moment est décisif, l’attaquant, souvent dissimulé sur un point de terminaison insuffisamment protégé, cesse d’explorer et commence à agir. Le rapport cite des indicateurs qui doivent alerter, comportements de connexion atypiques, accès privilégiés inhabituels, désactivation d’une protection endpoint, ou encore usage anormal d’outils d’administration. L’enjeu n’est pas seulement de détecter, mais d’interrompre avant que la propagation ne se transforme en chiffrement généralisé.

Au fond, Barracuda décrit une bataille d’hygiène numérique et de visibilité, où l’ennemi gagne quand l’organisation ignore ses propres zones grises, et où le renseignement de sécurité naît d’une surveillance capable de relier signaux faibles et actions concrètes.