DataSecurityBreach.fr a appris que 48% des entreprises n’utilisent pas d’outils de gestion centralisée de leur sécurité informatique. Bien que ces outils facilitent grandement la gestion d...

Ces dernières années, datasecuritybreach.fr vous en parle assez, cyberdéfense et cybersécurité ont pris une place considérable dans la vie des entreprises et des particuliers. Les jours passent et les...

Suite au scandale PRISM, l’eurodéputée socialiste demande aux ministres européens du Commerce de reporter la réunion du 14 juin. « Devant l’ampleur des révélations, je demande aux Ministre...

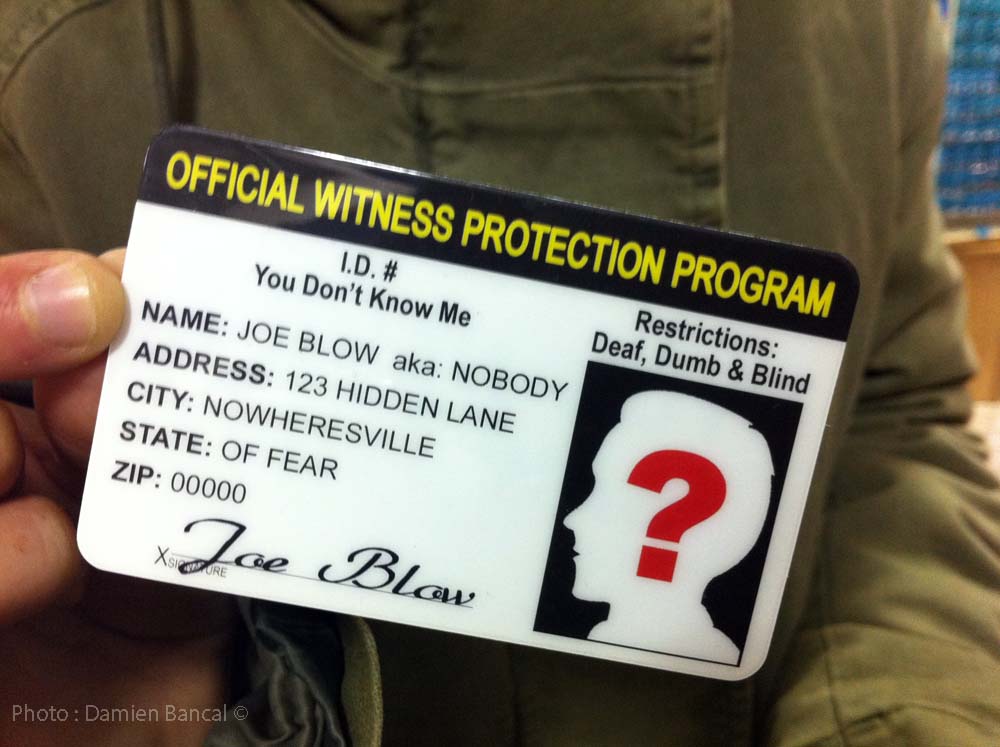

Un ancien fonctionnaire de la CIA, officiant pour la NSA, révèle l’existence de PRISM, un espion numérique. Voici comment combattre cet espionnage. Vous avez très certainement dû lire les « révé...

Que signifie le fait d’être la cible d’une Menace Persistante Avancée (APT ou Advanced Persistent Threat en anglais) ? Comme vous l’indique souvent DataSecurityBreach.fr, les APT sont des menace...

Une résurgence des vers sur les réseaux sociaux et une augmentation spectaculaire du spam. Les attaques ciblées continuent d’augmenter; retour des spams “Pump and Dump” qui surfent sur les hausses bou...

Un « groupe » de jeunes pirates informatiques du nom de Phenomenal a annoncé sur Internet le piratage du site Internet d’une mutuelle Française basée dans la région Centre. Les pirates, une fois...

Des universitaires chercheurs de l’université de George Institute of Technology ont trouvé le moyen de piéger un iPhone 5. Via un hack hardware, les étudiants ont mis au point un chargeur, bapti...