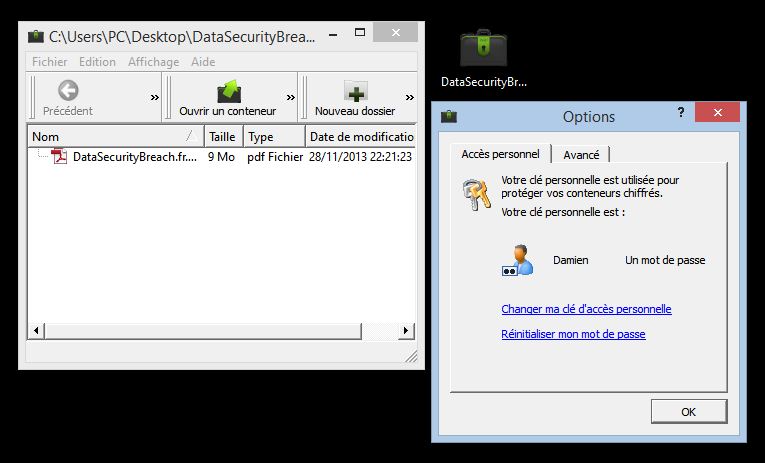

L’application développée par Prim’X permet de sécuriser, en le chiffrant, n’importe quel document que l’on souhaite garder confidentiel. Nous recevons aujourd’hui de plus en plus de documents administ...

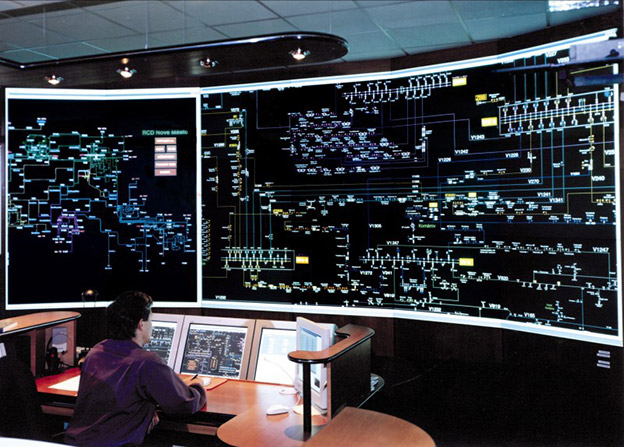

L’art de reconstituer les traces d’événements au sein de Systèmes d’Information ou d’échanges numériques. La Fédération des Tiers de Confiance vient de mettre en ligne son guide intitulé « LA TRACABIL...

L’année 2013 touche à sa fin, et les chercheurs de FireEye sont déjà tournés vers 2014 et ses tendances en termes de menaces. L’exploitation des vulnérabilités « Zero Day » ciblera moins Java mais dav...

Un pirate informatique réussi à infiltrer une agence américaine sensible en se faisant passer pour une blonde torride. Emily Williams, gentille, sexy, pas avare de cartes numériques envoyées de ses va...

L’éditeur de logiciel QUOTIUM (Euronext QTE) a révolutionné la façon dont les applications sont sécurisées. Pionnière de la technologie IAST « Interactive Application Security Testing », sa solution d...

Mercredi 27 novembre, l’Assemblée Nationale s’est prononcée sur la proposition de loi [1] dite contre le « système prostitutionnel ». Comme La Quadrature du Net les y invitait [2], les dép...

Les eurodéputés demandent que l’IP-tracking soit reconnu comme une pratique commerciale déloyale. La Commission des affaires juridiques du Parlement européen a adopté aujourd’hui un rappor...

Le Hacknowledge Contest Europa-Africa, compétition de Hacking éthique, s’est déroulé à travers l’Europe et l’Afrique. Il réunira l’ensemble des équipes qualifiées pour une ulti...

Le Single Sign On : Un seul identifiant, un seul mot de passe, une seule connexion pour un accès à des milliers d’applications – comment ça marche ? Luc Caprini – Directeur Europe du Sud de Ping Ident...

Il y a quelques jours, lors d’un événement sur la sécurité Internet, un important opérateur télécom français, SFR pour le nommer, distribuait aux visiteurs de son stand un gadget publicitaire, des goo...