Pour la troisième année, le Forum International de la Cyber Sécurité organise un challenge d’Ethical Hacking. Les inscriptions sont ouvertes. Le 8ème Forum International de la Cyber sécurité org...

La division sécurité d’IBM publie son rapport trimestriel IBM X-force faisant état du Top 4 des tendances liées aux cyber-menaces en 2015. Dans l’ensemble, 2015 a été une année difficile en mati...

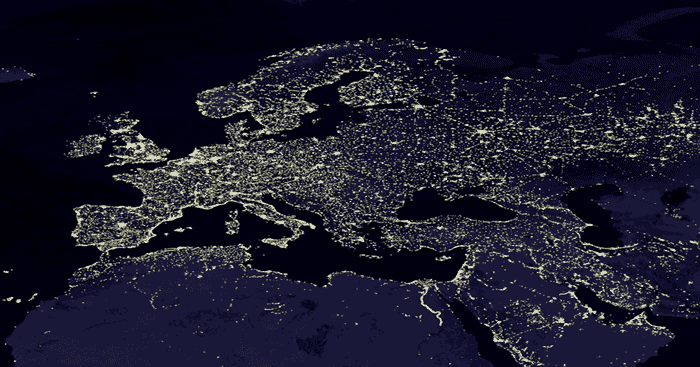

Les avancées technologiques nous plongent dans un monde dans lequel nos façons de vivre peuvent être imaginées presque sans limite. Avec l’Internet des Objets (IdO), ce qui semblait être autrefo...

Akamai met en garde contre trois nouveaux vecteurs d’attaques DDoS par réflexion. Akamai Technologies, Inc. leader mondial des services de réseau de diffusion de contenu (CDN), publie une nouvel...

L’origine des guerres se confond avec celle de l’humanité. De leur côté, les attaques informatiques ont vu le jour avec l’Internet. Malheureusement, aucun de ces deux phénomènes n’est près...

Un nouveau rapport de Ponemon pointe la perte de clientèle que subissent les entreprises françaises pour cause de clés et certificats non protégés. Ponemon Institute et Venafi, éditeur de premier plan...

Les prévisions d’Intel Security fournissent également des perspectives précieuses aux entreprises dans le cadre de la définition de leurs stratégies de sécurité informatique à court et à long terme. L...