Une enquête met en lumière les défis auxquels sont confrontées les organisations qui découvrent des composants contrefaits dans leur infrastructure informatique....

Une vague de spams ciblés infecte actuellement les ordinateurs Windows via une backdoor, permettant aux cybercriminels de dérober des informations sensibles d’entreprises. Backdoor dans vos mails ...

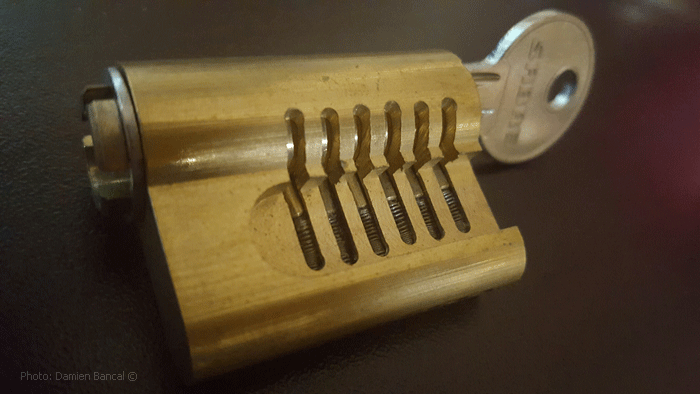

A l’occasion du Forum international sur la cybercriminalité, le gouvernement a réaffirmé sa prise position contre la mise en place d’une « porte dérobée » (dites « backdoor ») dans les lo...

Nous vous expliquions, en octobre, comment une backdoor, une porte cachée donnant accès à l’administration d’un espace informatique, avait été découvert dans plusieurs routeurs de la...

Accéder, sans mot de passe, dans un routeur D Link, facile grâce à une backdoor. Craig, du blog Dev TTys 0, vient d’analyser le routeur DIR-100 REVA de D-Link. Son petit jeu, un reverse eng...

Un code malveillant enfoui depuis 2019 dans des extensions Magento vient d’être activé, affectant entre 500 et 1 000 boutiques en ligne, dont une entreprise pesant 40 milliards de dollars....

Une faille critique dans PHP menace la sécurité mondiale : les experts appellent à une action immédiate....

Une vulnérabilité zero-day critique affecte les appliances Ivanti Connect Secure VPN (ICS), largement utilisées pour assurer la connectivité sécurisée des entreprises....

Les développeurs et les experts en sécurité informatique ont récemment été secoués par une tentative d'attaque contre la chaîne d'approvisionnement logicielle, ciblant l'utilitaire de compress...

Des experts révèlent une campagne de cyberattaques visant les domaines éducatifs et technologiques en Israël....