Le Shadow IT se définit par l’accessibilité au service informatique (généralement par le Cloud) d’une entreprise par une personne externe sans l’accord des gestionnaires informatiques de lad...

Shadow IT – Facebook, Skype et Twitter, sites web les plus vulnérables aux malwares mais aussi les plus fréquentés par les collaborateurs en entreprise. L’expression « informatique fantôm...

Une meilleure coopération avec les employés, de nouveaux outils et de nouveaux processus d’obtention de services informatiques pour contrer le phénomène du Shadow IT. Dans beaucoup d’e...

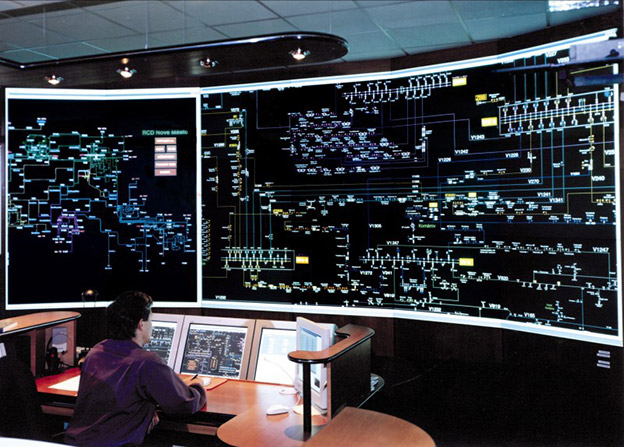

Le 12 juin 2025, Cloudflare a subi une panne majeure de 2 h 28, paralysant plusieurs de ses services critiques dans le monde entier....

Une vulnérabilité critique baptisée EchoLeak, capable d'extraire des données confidentielles de Microsoft 365 Copilot sans interaction de l'utilisateur....

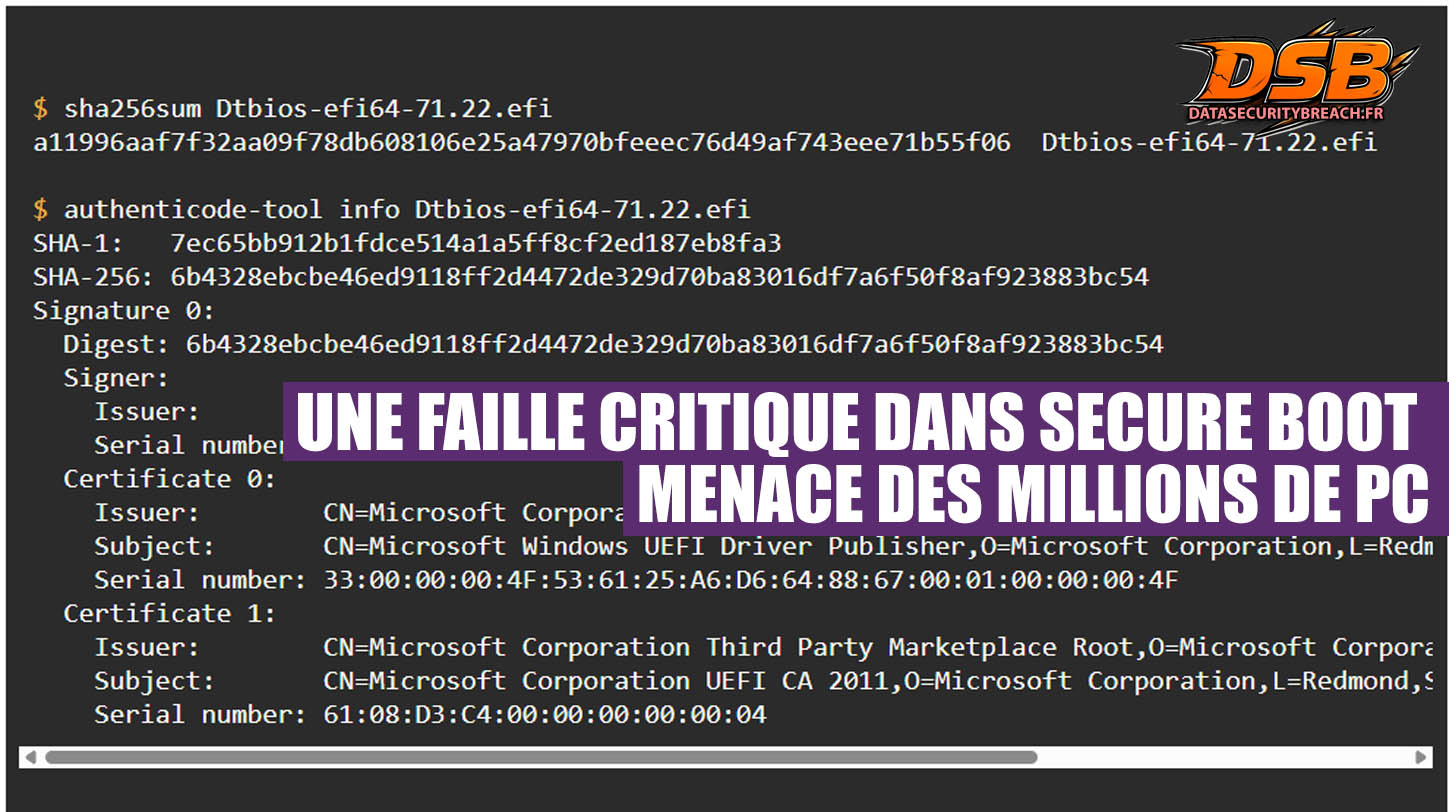

Une nouvelle vulnérabilité critique dans le démarrage sécurisé UEFI remet en cause la confiance accordée à l'infrastructure de démarrage sur des millions d'appareils dans le monde....

Une faille de confidentialité chez KBC Securities Services a mis en péril les données financières de milliers de clients, révélant des informations sensibles à des tiers non autorisés....

Les applications d'entreprise sont devenues des cibles privilégiées pour les pirates. Pourtant, sécuriser leur code ne suffit plus : l'humain et les usages non contrôlés, notamment liés à l'IA,...

L'inventaire des actifs d'IA est bien plus qu'une simple liste d'outils. Il s'agit d'une démarche stratégique pour assurer la sécurité des données, la conformité réglementaire et la maîtrise d...

La cybersécurité est un domaine en constante évolution, où les menaces et les vulnérabilités émergent à un rythme alarmant. Un récent rapport de la Shadowserver Foundation met en lumière une...