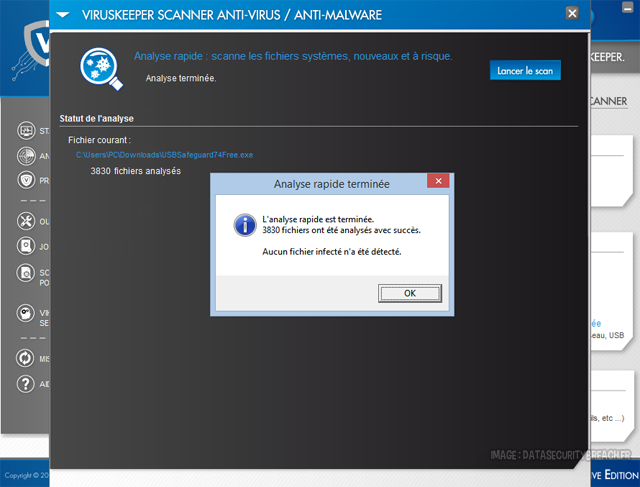

La société d’édition AxBx annonce la sortie de la version « C.E » de son antivirus VirusKeeper. VirusKeeper C.E (C.E pour Collaborative Edition) est un antivirus complet dont la licence est d’un genre...

Voilà qui reste étonnant. Un étudiant ayant mis en place une démonstration qui a mal tourné ? Le code malveillant Locker touche des centaines de machines. Son auteur s’excuse et diffuse de quoi ...

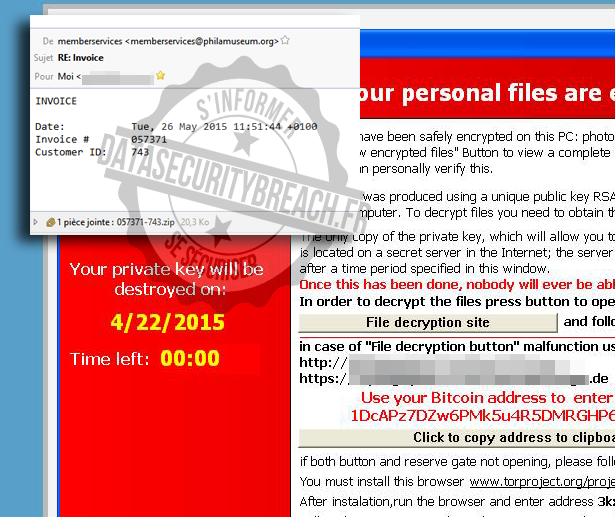

Disque dur bloqué, fichiers chiffrés, … les attaques de ransomwares n’ont jamais été aussi nombreuses. Un kit de sauvetage vient d’être diffusé. Il ne corrige pas toutes les possibil...

Des millions de routeurs de marques connues en danger. Une faille permet de bloquer les machines, à distance. La société SEC Consult Vulnerability Lab vient d’annoncer qu’une faille, visan...

Le 21 avril, WordPress a émis un avis de sécurité critique et « vivement encouragé » ses utilisateurs à mettre à jour « immédiatement » leurs sites Web. En règle générale, l’utilisation de ces termes ...

Le Patch Tuesday de mai 2015 est plutôt consistant. En effet, Microsoft a publié 13 bulletins pour mai, ce qui porte à 53 le nombre de bulletins depuis le début de l’année, un nombre un peu supérieur ...

Particuliers et entreprises ont-ils retenus les leçons du passé pour optimiser leur sécurité ? Pas si sûr… Le 4 mai 2015 a marqué les 15 ans du ver “I love you” qui avait été très médiatisé car il s’a...

Le système d’informations de santé, qui regroupe les dossiers électroniques des patients jusqu’aux dispositifs médicaux, est plus vulnérable qu’on ne l’imagine. Et les enjeux sont bien trop importants...

À l’heure de l’omniprésence du numérique et du développement constant de ses spectaculaires potentialités, les entreprises doivent pouvoir compter sur des outils numériques sécurisés. Or, ...

Voilà une attaque informatique possible qui tombe en pleine période de vacances et autres ponts de ce début mai. Une faille permet de jouer de bien mauvaise façon avec les sites sous WordPress 4.2. Wo...