Cyber protection : multiplier les solutions de sécurité informatiques ne garantit pas une meilleure protection d’après les résultats d’une nouvelle étude Acronis...

Pour lutter contre les fraudes par les e-mails, des technologies d’authentification ont été mises en place. Dans cet article, nous parlerons de l’une des technologies d’authentification les pl...

La CNIL appelle à des évolutions dans l’utilisation des outils collaboratifs étatsuniens pour l’enseignement supérieur et la recherche...

Ecole 42 Lausanne, un nouveau campus qui accueillera 200 étudiants et étudiantes qui se formeront au développement informatique avec une pédagogie innovante construite sur le Peer-to-Peer Learning...

Comme a pu l'indiquer le spécialiste de la cybersécurité Rapid7, des pirates informatiques ont eu accès à une petite partie de ses référentiels de code source à la suite du piratage d'un outil...

Le géant de l'Internet Google vient d'annoncer que le traçage des internautes à des fins marketing, c'était bientôt fini. La firme américaine va lancer ses FLoC....

Les tendances des attaques DDoS au dernier trimestre de 2020 ont défié les normes à bien des égards. Pour la première fois en 2020, il a été observé une augmentation du nombre d'attaques DDoS....

En 2021, l’utilisation exponentielle d’appareils connectés, d’applications et de services web dans notre vie professionnelle et privée augmentera la surface d'attaque de la maison connectée a...

Le premier Patch Tuesday de l'année permet de résoudre 50 vulnérabilités. Les 10 vulnérabilités critiques concernent les codecs Windows, Office, des extensions vidéo HEVC, le runtime RPC ainsi ...

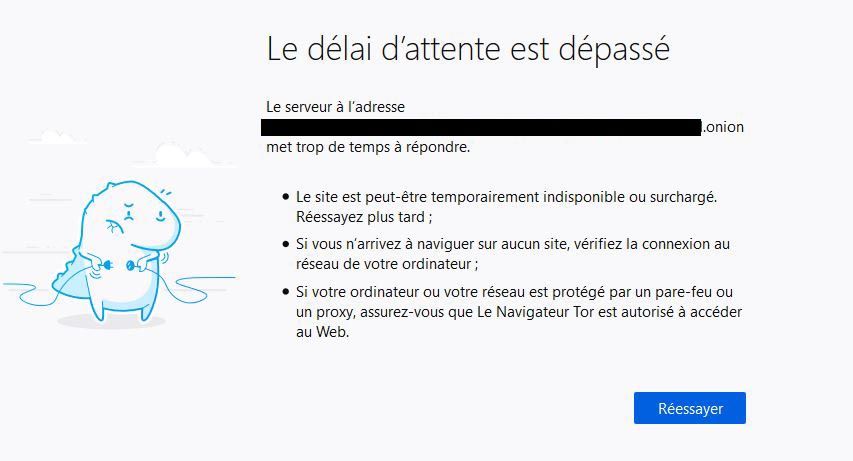

Voilà qui est très intéressant. De nombreux groupes opérateurs de ransomwares viennent de disparaitre du darkweb. Leurs différents sites ne répondent plus....