Meta accusée par un ex-employé d’avoir ignoré de graves failles de sécurité et d’avoir sanctionné ses alertes, impliquant Zuckerberg....

Septembre combine Zero Day Android, WhatsApp et WinRAR avant un Patch Tuesday plus calme de Microsoft et Adobe....

Le Data Act s’applique dès septembre 2025. Accès, portabilité et contrats : un tournant européen majeur aux forts enjeux cyber et économiques....

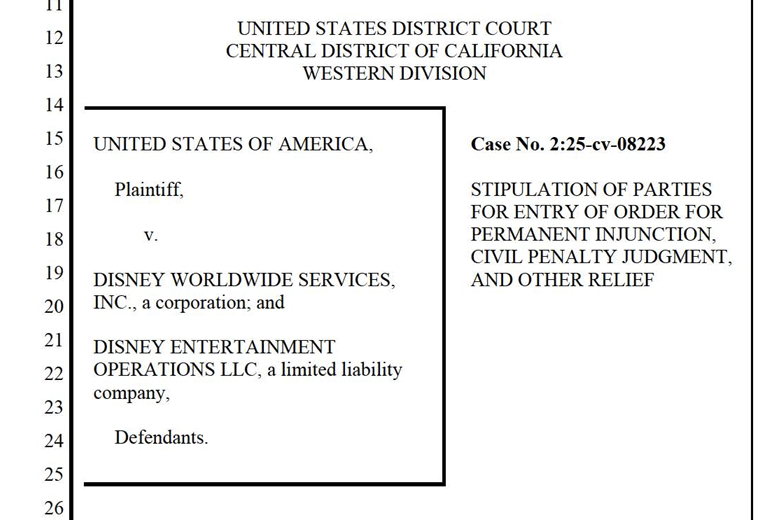

Disney paie 10 M$ pour violation COPPA. La FTC impose contrôle renforcé des vidéos et ouvre le débat sur l’assurance d’âge....

Nicholas Andersen devient directeur exécutif adjoint cybersécurité de la CISA. Un choix stratégique face à la montée des menaces contre les infrastructures critiques....

APT29 exploite des sites compromis pour piéger des victimes via de fausses pages Cloudflare et accéder à leurs comptes Microsoft....

Un script d’email jetable automatise la création et la récupération de codes. Un outil qui expose fraude, spam et usurpation d’identité numérique....

Un responsable russe accuse OpenAI de transmettre les requêtes russophones au Pentagone et au FBI, sans preuve....

L’Espagne annule un contrat Huawei de 9,8 millions d'euros, invoquant souveraineté numérique et sécurité, sous pression américaine et européenne....

Amazon a stoppé une attaque d’APT29 exploitant JavaScript obfusqué et redirections sélectives pour cibler les connexions Microsoft via des sites compromis....