Des chercheurs découvrent un nouveau vecteur d'attaque baptisé BrutePrint. Il exploite la faiblesse des mécanismes de sécurité des empreintes digitales sur les smartphones Android....

Durant plusieurs jours, de faux SMS ont tenté de piéger les utilisateurs de téléphones portables sous Android. Étonnante attaque informatique découverte par une société belge. Un SMS annonçai...

La banalisation des smartphones les a rendus indispensables, mais aussi terriblement vulnérables. En 2025, ils concentrent nos vies numériques… et attirent les cybercriminels....

Les pirates informatiques peuvent perturber votre entreprises de nombreuses façons. L'une d'elle, le blocage de votre informatique par DDoS. Explication de cette technique déroutante, mais particuli...

Une vulnérabilité de type « zero-day » dans Google Chrome (CVE-2022-2294) découverte lorsqu'elle a été exploitée à l'encontre de journaliste basé au Moyen-Orient....

Vous avez peut-être pris la résolution de renforcer votre cybersécurité en 2020, mais vous comprenez aussi que de nombreuses menaces à la cybersécurité échappent souvent à votre contrôle....

À l’heure de la rentrée, c’est le moment où on équipe les enfants et étudiants avec un (premier) mobile, un nouveau PC portable, une tablette; des appareils qu’il faut bien sûr sécuriser ...

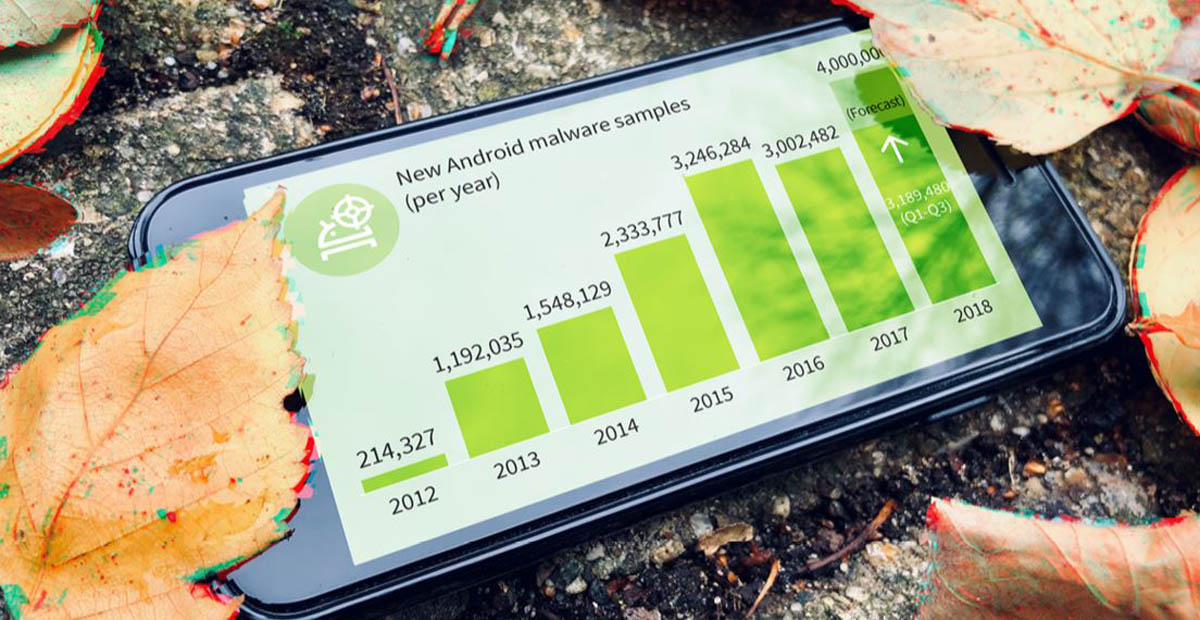

Les analystes de G DATA ont comptabilisé plus de 3,2 millions de nouvelles applications malveillantes à la fin du troisième trimestre 2018. Cela représente une augmentation de plus de 40 % par rap...

Mieux détecter et repousser les cyberattaques sur des véhicules individuels et des flottes entières : tel est le défi que relève la nouvelle solution Escrypt destinée aux constructeurs automobil...