Par une ordonnance de référé rendue le 18 mai 2020, le Conseil d’État a enjoint à « l’État de cesser, sans délai, de procéder aux mesures de surveillance par drone, du respect, à Paris, des règles de ...

Le virus ILOVEYOU vient de fêter ses 20 ans. Le microbe numérique avait infecté 10 % des ordinateurs connectés à travers le monde à une époque ou les gens pensaient que les cyber malveillances n&rsquo...

Selon un énième rapport, on découvre que le secteur technologique représenterait 43% de l’ensemble des cyberattaques en France et 25% des attaques mondiales. Je ne sais pas pour vous, mais décou...

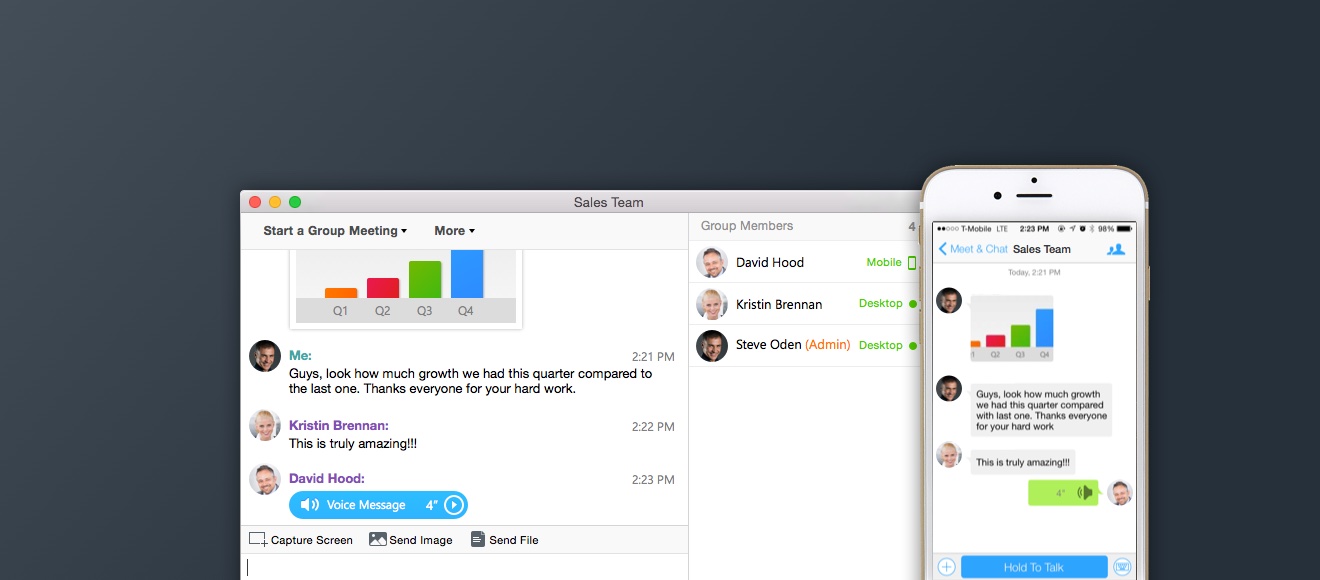

Zoom acquiert Keybase, spécialiste du chiffrement, et annonce son objectif de développer l’offre de chiffrement de bout en bout la plus utilisée par les entreprises Zoom Video Communications, In...

Vous avez effacé un fichier, un dossier par mégarde ? L'erreur qui fait souvent froid dans le dos. Il existe de nombreux logiciels de récupération de documents effacé. Nous allons testé aujourd'hui la...

Dans une telle période, la protection souvent inadéquate des connexions Active Directory expose les entreprises à un risque cyber significatif. Et maintenant, alors que la majorité des entreprises se ...

Après plusieurs révélations sur des problèmes de confidentialité, Zoom intègre de nouvelles fonctionnalités de sécurité visant, entre autres, à protéger les réunions organisées sur sa plateforme des r...

Dans le secteur de la justice, les entreprises travaillent sur des affaires particulièrement délicates et importantes. Le risque que certains fichiers soient falsifiés est important car cela les rendr...

Les détails revêtent d’une importance cruciale en matière de sécurité d’entreprise. En effet, disposer seulement des meilleurs équipements technologiques ne suffisent plus à s’assure...

Le phishing, ça n’arrive pas qu’aux autres. Un employé de la société GoDaddy, entreprise spécialisée dans les noms de domaine, se fait piéger par un hameçonnage. Le pirate en profite pour ...