90% (81% en France) des DSI et Directeurs Informatiques estiment que la protection de leurs entreprises est une mission de plus en plus difficile, selon une nouvelle étude de Fortinet. La forte pressi...

Plus de 80% des responsables IT pensent qu’un vol de données interne est probable dans leur entreprise, mais environ 60% déclarent ne pas avoir de procédure stricte dans ce domaine. LogRhythm, spécial...

Volontaires, de plus en plus, pour adopter des solutions dans le cloud, de nombreuses entreprises restent freinées par l’absence de clarté autour de la sécurité de leurs données, en particulier ...

Cisco ASA avec la technologie FirePOWER réunit les fonctionnalités d’un firewall reconnu sur le marché avec le Next-Generation IPS et la protection contre les malwares avancés (Advanced Malware Protec...

En Septembre 2014, les spécialistes de Doctor Web ont analysé plusieurs nouvelles menaces ciblant Mac OS X. L’une d’entre elles est un backdoor multifonctions ajouté à la base virale sous le nom...

La faille Bash Bug, annonçait la semaine dernière comme particulièrement grave, aurait été exploitée contre les géants de l’Internet Yahoo! et Lycos. Un Bash est une commande qui se trouve sur l...

Alors que vous testez la nouvelle version de Windows, sous forme de bêta, Microsoft intercepte vos frappes clavier… pour votre bien. Les internautes qui ont téléchargé la version bêta de Windows...

Proofpoint a récemment évoqué les problèmes liés à une campagne de phishing sophistiquée, qui utilisait un système de distribution de trafic et des kits d’exploitation pour diffuser différentes ...

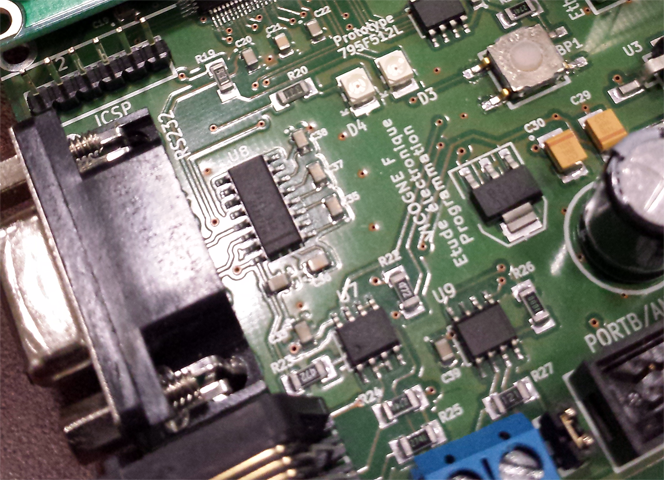

En matière d’Internet des Objets, on se satisfait souvent du fait que le système fonctionne, pourtant, la connexion physique et la sécurité inhérente sont des aspects non négligeables. Le Wi-Fi...

La méthode est connue, utilisée depuis des années : des pirates exploitent les réseaux publicitaires pour diffuser des codes malveillants dans les ordinateurs des visiteurs de site Internet. Des cyber...