Base de lecture de plaques exposée en ligne, millions d’images 4K et coordonnées de caméras accessibles....

Séoul impose le scan facial pour acheter une SIM via PASS, afin de freiner le voice phishing après des fuites massives....

Roumanie : 1 000 systèmes de l’autorité des eaux chiffrés via BitLocker....

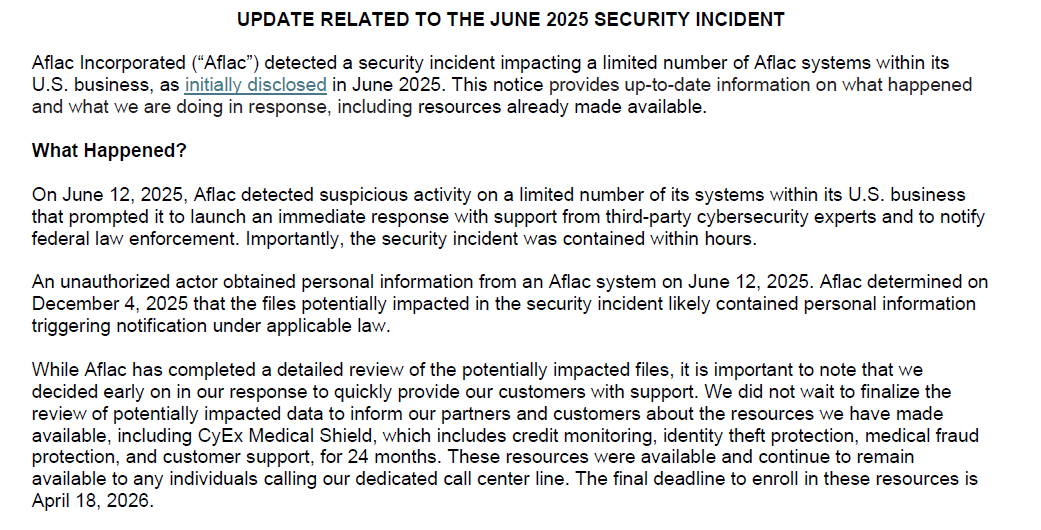

Breach Aflac : 22,7 millions touchés, données santé et SSN volés, protection d’identité jusqu’au 18 avril 2026....

CNIL : 1,7 M€ à Nexpubica pour PCRM, failles connues, correctifs tardifs et données sociales sensibles....

Stratégie Trump : renseignement, supply chain mondiale, cyber en temps réel et partenariats privés renforcés....

CrowdStrike licencie un employé soupçonné de fuite interne vers des hackers, captures Telegram, offre de 25 000 $ et alerte risque interne....

IP ukrainiennes volées, RIPE et sanctions : un angle mort qui facilite camouflage, désinformation et cyberattaques en Europe....

Cinq candidats sanctionnés par la CNIL pour prospection politique 2024 : consentement, info, opposition, droits, sécurité....