Un rapport met en évidence une augmentation spectaculaire des cyberattaques, notamment une hausse de 150 % des activités cyber chinoises et une explosion des manipulations assistées par l’intelligence...

Ryan Pickren, un chercheur en sécurité bien connu pour ses exploits précédents, a découvert une vulnérabilité significative dans le casque de réalité virtuelle Apple Vision Pro....

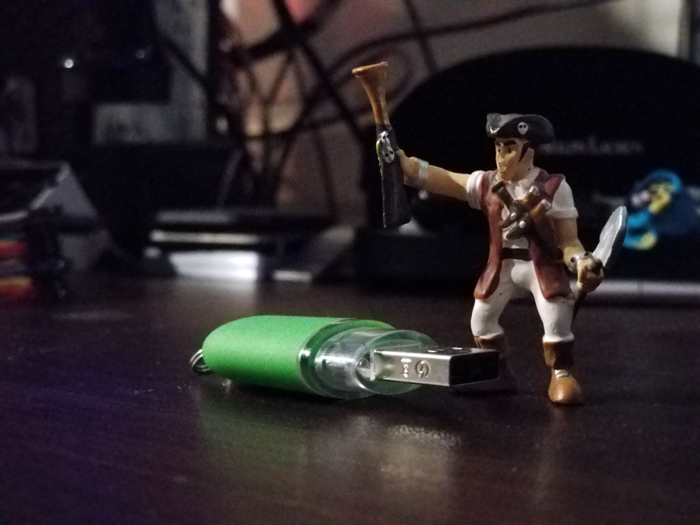

Des hackers ont réussi à pirater le lecteur flash le plus sécurisé au monde, l'IronKey S200....

Octobre 2024, les pays membres de l'Union Européenne auront voté leur loi respective se calant sur la Directive NIS 2, la Network and Information Security....

Les plateformes de virtualisation, dans la ligne de mire des hackers. La virtualisation est un élément essentiel de l'architecture informatique de nombreuses organisations. Selon Gartner, 97 % des ent...

YesWeHack, plateforme européenne de Bug Bounty, lance MyOpenVDP, une solution de Programme de divulgation volontaire de vulnérabilités clé en main sous forme d'outil open-source. Mission; favoriser un...

Le 24 février 2022, l’armée Russe envahissait l’Ukraine. Une attaque terrestre, aérienne, maritime et numérique. Parmi les dommages collatéraux, une cyberattaque à l’encontre des com...

La société Barracuda organise une conférence en ligne dédiée à la cybersécurité. Parmi les discussions, les fuite de données de ces derniers mois....

Journée mondiale du mot de passe : célébrons le moyen d’authentification le moins fiable du marché !

Ce jeudi 6 mai est la Journée mondiale du mot de passe, l’occasion depuis plusieurs années de rappeler les bonnes pratiques en matière de cybersécurité et de fiabilité des mots de passe, mais aussi pl...

En 2021, l’utilisation exponentielle d’appareils connectés, d’applications et de services web dans notre vie professionnelle et privée augmentera la surface d'attaque de la maison connectée au point d...