L’application d’authentification à deux facteurs Google Authenticator synchronise désormais les codes à usage unique 2FA qu’elle génère avec les comptes d’utilisateurs Goo...

Le réseau de cryptomonnaie Bitcoin va connaître une mise à jour de sécurité majeure. Elle permettra de sécuriser davantage la blockchain, grâce à des adresses Tor....

Comment sécuriser des connexions Active Directory aussi simplement que possible ? La société IS Decisions propose sa solution UserLock qui permet de maintenir les portes fermées aux assauts pirate...

Afin d’accompagner les collectivités territoriales dans leur mise en conformité au RGPD, la CNIL a élaboré un guide de sensibilisation disponible sur son site web. Les collectivités territorial...

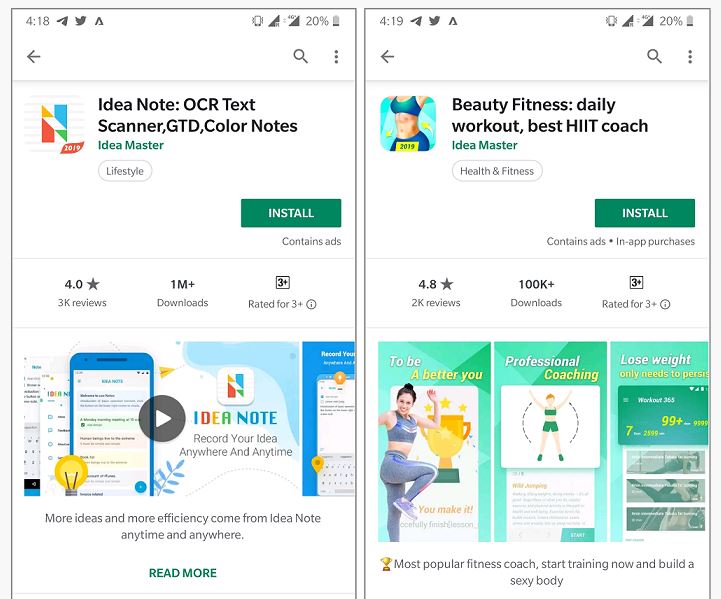

Une étude révèle une nouvelle tactique furtive utilisée par des applications malveillantes sur le Google Play Store consistant à cliquer automatiquement et sournoisement sur les annonces publicit...

Le mot de passe est probablement la mesure de sécurité la plus courante et la plus utilisée, mais c’est également la plus vulnérable. En effet, l’’utilisation d’identifiants internes ...

Les habitudes d'écoute de milliers de conducteurs de voitures surveillées, sans consentement, durant 3 mois. But final, diffuser des publicités ciblées !...

Operations cyber offensives – Les États-Unis assouplissent les règles liées à la cyberguerre face aux inquiétudes suscitées par l’ingérence électorale lors des prochaines élection...

Une société de cybersécurité constate lors de ces trois derniers mois que les chevaux de troie ont atteint le haut de la pile des cyber casse-tête. Cybersécurité – Le nombre de packs d’...

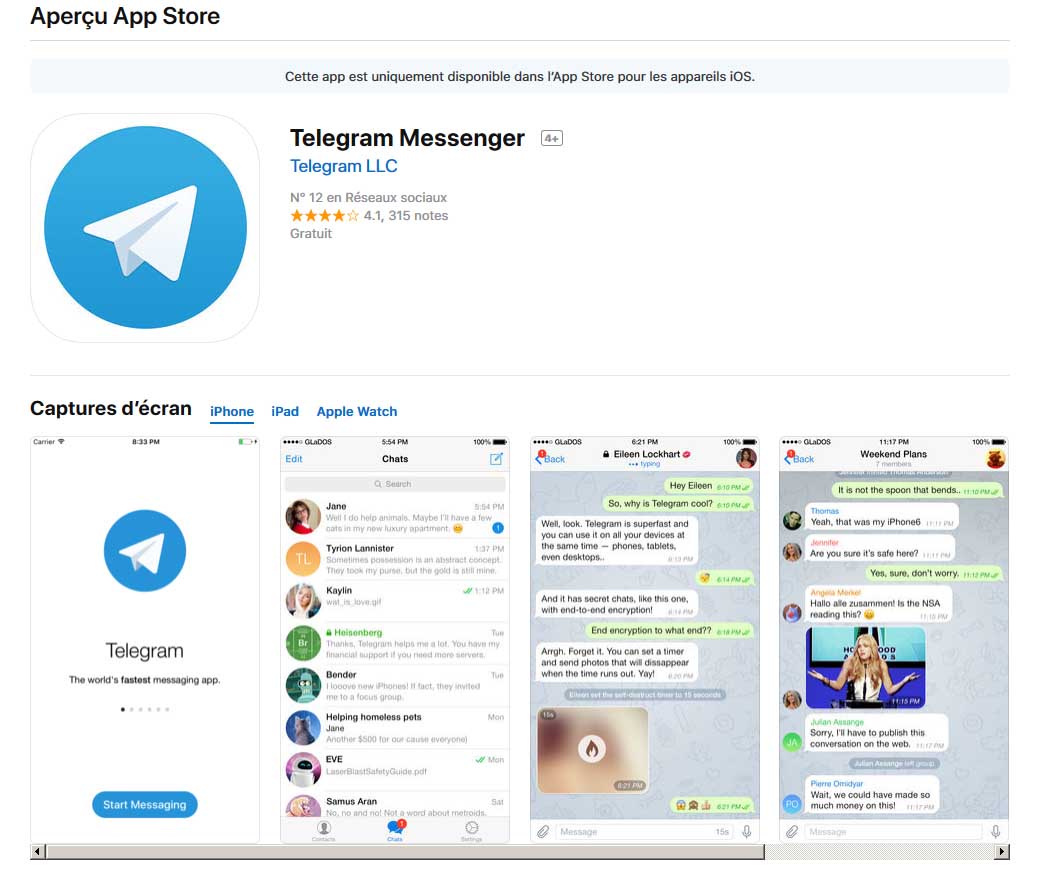

La guerre entre l’application Telegram et le gouvernement Russie touche Apple. Apple sommé de retirer l’outil de communication chiffrée de son Apple Store. L’application de message...