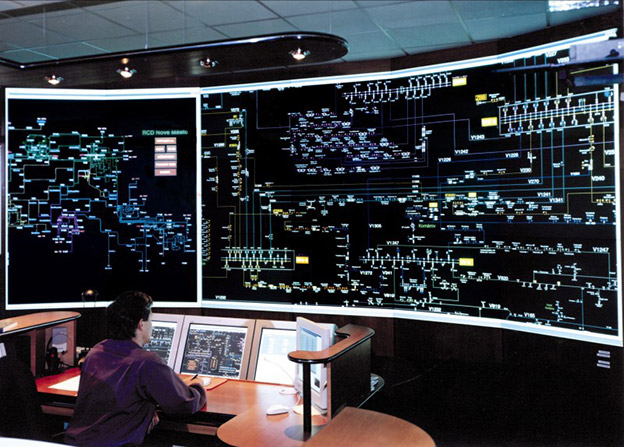

5 Etapes Importantes à la Sécurisation des Environnements SCADA. Par Eric Lemarchand, Ingénieur Système chez Fortinet, pour DataSecurityBreach.fr. L’attaque par le virus Stuxnet contre l’Iran en 2010 ...

Des attaques informatiques lancées par la Corée du Nord auraient été découvertes. C’est ce qu’affirme plusieurs sociétés de sécurité informatique Coréennes. Les sites de plusieurs ministèr...

L’opérateur téléphonique Vodafone vient de confirmer le piratage d’une de ses bases de données. 2 millions de clients concernés. Un faille de type injection SQL, la plaie du web comme l&rs...

Les experts de Kaspersky Lab ont identifié un nouveau vecteur d’attaque utilisé par NetTraveler. Datasecuritybreach.fr vous en a déjà parlé sous les noms de « Travnet », « Netfile » ou encore « Red St...

L’équipe de chercheurs d’Arbor Networks, qui publie régulièrement ses résultats sur son blog ASERT et dans le Worldwide Infrastructure Security Report (WISR), a présenté à data Secuyrity b...

Vous avez peut-être/sûrement déjà pris connaissance de ce document interne du FBI et du Département de la Sécurité Intérieure des Etats-Unis, repris par l’agence Reuters, qui présente Android comme l’...

Data Security Breach a été alerté par ESET au sujet de la découverte d’un cheval de Troie bancaire baptisé « Hesper bot ». Il affecte notamment les plates-formes Android en Europe et en Turquie....

Nous ne donnerons pas le nom de l’outil, histoire de ne pas voir débouler les zozos du web et éviter des attaques DDoS contre des sites web qui ne demandent rien. Un internaute, qui semble être ...

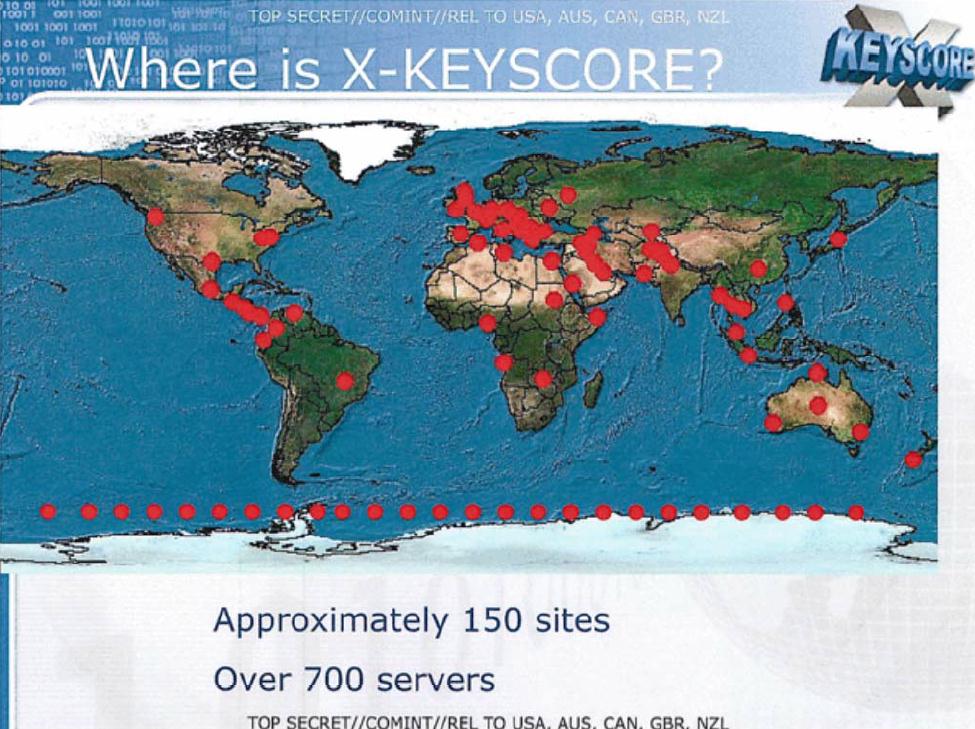

Il est logique que la NSA utilise les ambassades américaines basées à l’étranger en tant qu’outil collecteur pour le système d’analyse d’information X-Keyscore, moissonneuse ba...

Vous souhaitez sauvegarder vos images, vidéos, … et pouvoir y accéder partout, que se soit au bureau, à la maison, en week-end ou en déplacement professionnel ? Le service proposé gratuitement p...