Les cyberattaques de type « living off the land » (ou LotL) constituent désormais l’une des menaces les plus redoutables pour les entreprises. La récente campagne de ransomware contre Kaseya n’est ain...

En ce qui concerne la mise en place d'un programme mature de sensibilisation à la sécurité, l'argent n'est pas toujours le plus gros défi. Trop souvent, le véritable problème est le temps, car il n'y ...

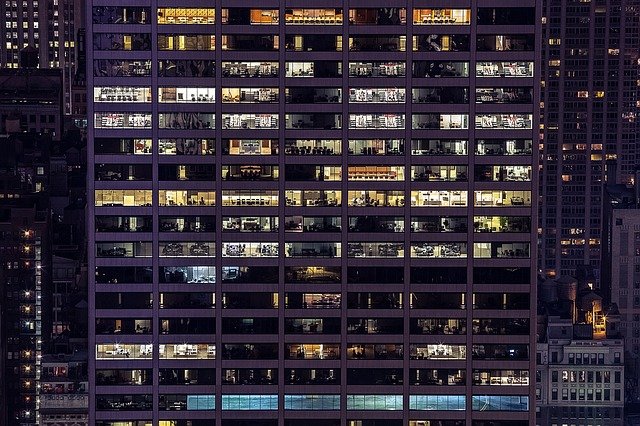

Il faudra s’y habituer, la digitalisation croissante amène avec elle son lot de problèmes et parmi ceux-ci se trouvent les cyberattaques. Leur puissance et leur structure varient selon la cible choisi...

La CNIL s’est reconnue compétente pour instruire la plainte de France Digitale s’agissant d’une possible violation par Apple du droit d’opposition de l’utilisateur. Sans surprise pour l’association, s...

Cybersécurité de l'UE: La Commission propose une Unité conjointe de cybersécurité afin de renforcer la réaction face aux incidents de sécurité majeurs...

Une étude révèle que 61 % des adultes Français, âgés de 18 à 39 qui ont déjà été en couple, ont déjà stalké en ligne leur partenaire actuel ou leur ex....

La France fait partie du Top 10 des pays comptabilisant le plus grand nombre de réseaux IT/OT....

L'informatique a pris une part non négligeable au sein des entreprises. La gestion de ce parc informatique se doit d'être efficace et particulièrement contrôlée afin d'en tirer un maximum de résultats...

Selon une nouvelle étude publiée, les escrocs exploitent de plus en plus YouTube pour cibler les utilisateurs peu méfiants qui consultent les vidéos consacrées aux cryptomonnaies diffusées sur la plat...

Cyber protection : multiplier les solutions de sécurité informatiques ne garantit pas une meilleure protection d’après les résultats d’une nouvelle étude Acronis...