La justice tranche sur une condition de l’accès d’un héritier aux données d’une personne décédée. La problématique de l’accès aux dossiers et données d’une personne décédée prend une tourn...

Hotspot free – Nous sommes arrivés au point où la plupart d’entre nous emportent constamment au moins un équipement connectable par WiFi. Selon le rapport VNI 2016 de Cisco, d’ici 2021, plus de ...

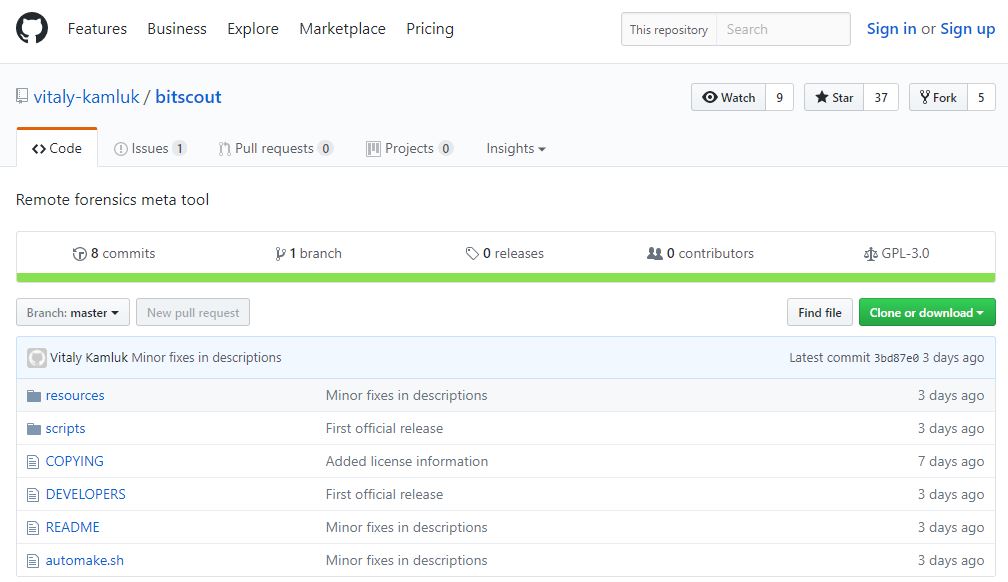

Afin d’éviter aux enquêteurs d’avoir à se déplacer pour rassembler des indices sur des ordinateurs infectés après une cyberattaque, un expert de Kaspersky Lab a développé un outil simple, Bitscout, ca...

La Research Team de Check Point vient d’identifier un tout nouveau malware – CopyCat – qui a infecté 14 millions de terminaux Android, dont 8 millions ont subi un « rootage », ce qui...

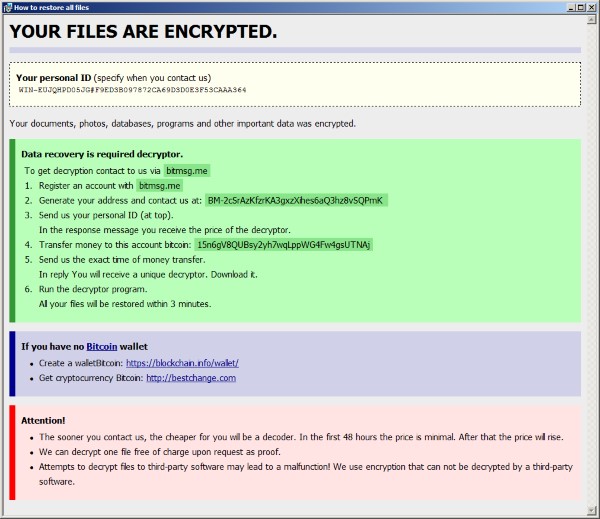

La cyberattaque dite « Petya » pourrait être attribuée au groupe TeleBots. Il existe des similitudes entre les nombreuses campagnes menées contre l’Ukraine, l’amélioration des outils utilisés pa...

La seconde extension de Final Fantasy 14, Stormblood, était attendue par tous les « afficionados » du célèbre jeu sur Playstation 4, Mac et PC. Un lancement qui a été perturbé par une série d’attaques...

21 % des employés de bureau britanniques pirateraient leur entreprise s’ils avaient les compétences requises. Une enquête révèle les informations susceptibles d’être piratées par les employés : leurs ...

Comme n’importe quel autre secteur d’activité, l’écosystème du transport aérien est résolument engagée sur la piste du numérique. En devenant hyperconnectée, l’aviation moderne se donne les moyens de ...

Verrouillage intelligent : Gemalto, société spécialisée dans la sécurité numérique, fournit une connectivité sécurisée et fiable à la nouvelle plate-forme de verrouillage intelligent de Dessmann. La n...

CYBERSECURITE: UNE NOUVELLE ENQUETE RADWARE CHIFFRE LES DIFFERENCES D’APPROCHE DES DIRIGEANTS EN EUROPE ET EN AMERIQUE DU NORD. Chaque année, Radware publie les résultats et l’analyse de s...