L’application d’authentification à deux facteurs Google Authenticator synchronise désormais les codes à usage unique 2FA qu’elle génère avec les comptes d’utilisateurs Goo...

La banalisation des smartphones les a rendus indispensables, mais aussi terriblement vulnérables. En 2025, ils concentrent nos vies numériques… et attirent les cybercriminels....

Le ministère américain de la santé et des services sociaux (HHS) a récemment publié une alerte à destination des opérateurs de services d'assistance informatique dans le secteur de la santé, s...

Comment l'authentification à deux facteurs sécurise votre réseau VPN...

Je vous parlais, début août, de l’arrivée en France et au Canada de la Titan Security Key de chez Google. Voici le test complet de cette clé dédiée à la double authentification de vos com...

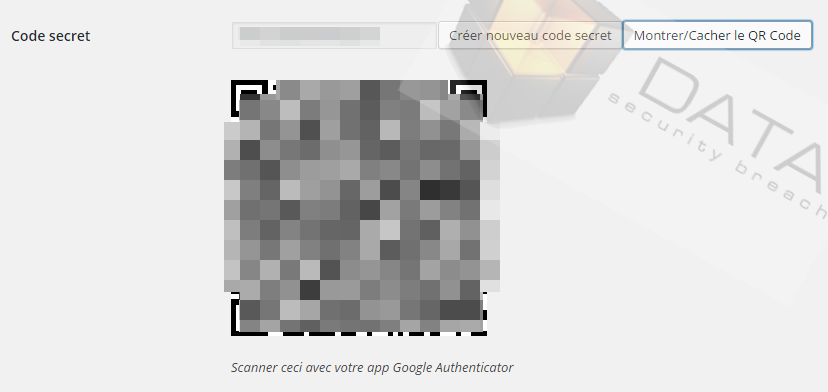

Vous avez un site web ? En plus de votre mot de passe d’accès à votre espace d’administration utilisez la double authentification. Après les modes d’emplois pour mettre en place l...

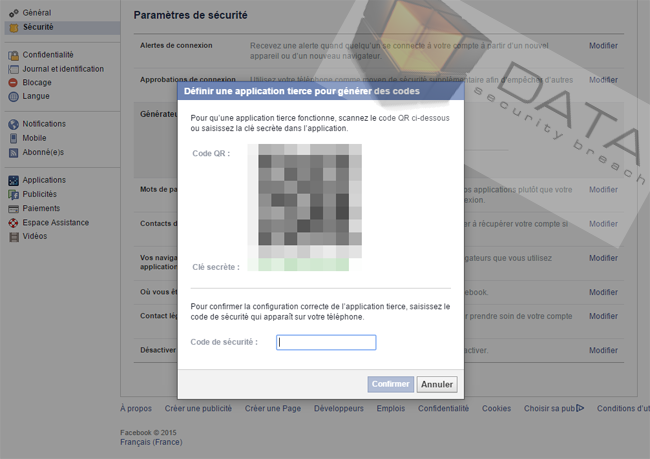

Le site communautaire Facebook propose la double authentification. A utiliser sans modération ! Après les modes d’emplois pour mettre en place la double authentification pour Youtube, Google, ...

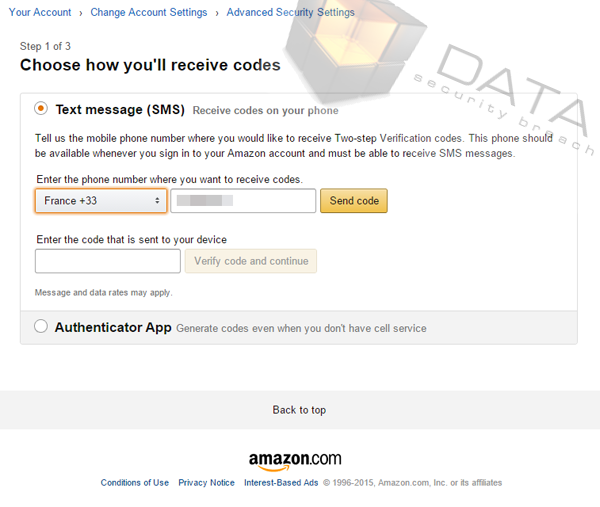

Le site de vente en ligne Amazon propose une nouvelle sécurité, la double authentification. Explication ! Comme DataSecurityBreach.fr a déjà pu vous le proposer pour DropBox, gMail, Facebook, Yout...

La version finale d’iOS 9 est disponible dès ce 16 septembre ! À cette occasion, voici les bonnes pratiques en matière de sécurité iOS. Bien que les appareils et les OS Apple aient une réputat...

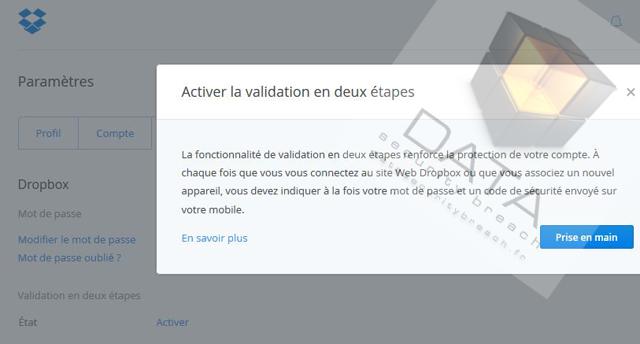

Le 13 octobre 2014, un pirate informatique annonçait avoir mis la main sur plusieurs millions de comptes utilisateurs Dropbox.Voici comment protéger, au mieux, votre espace privé de sauvegarde. Plu...