Cisco affirme avoir développé une méthode révolutionnaire pour sécuriser les réseaux et leurs applications contre les vulnérabilités avant même la disponibilité d'un correctif....

Dans un récent communiqué, la société Cisco a émis une alerte concernant une vulnérabilité de type cross-site scripting (xss) affectant plusieurs modèles de ses routeurs destinés aux petites ...

Une enquête met en lumière les défis auxquels sont confrontées les organisations qui découvrent des composants contrefaits dans leur infrastructure informatique....

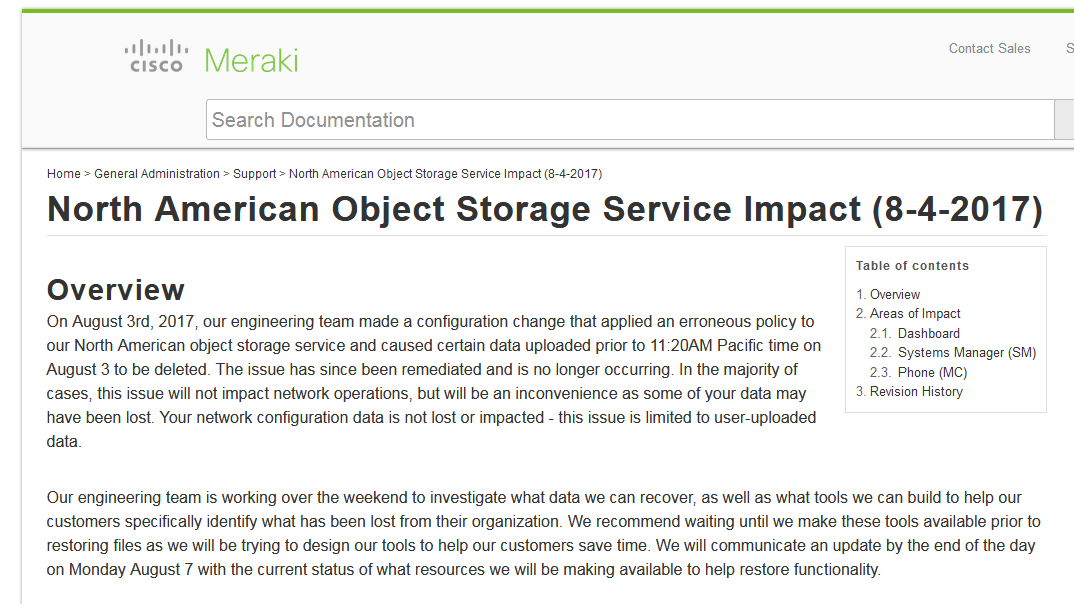

La société Cisco a admis avoir perdu, accidentellement, des données du client lors d’une erreur de configuration du cloud de sa filiale Meraki. Ahhhh, le cloud, petit bonheur numérique qui p...

Lorem ipsum dolor sit amet consectetur adipiscing elit. Phasellus dignissim purus facilisis libero suscipit vulputate.Vestibulum rutrum velit in mauris ullamcorper, id posuere nisi ornare. Fusce quis ...

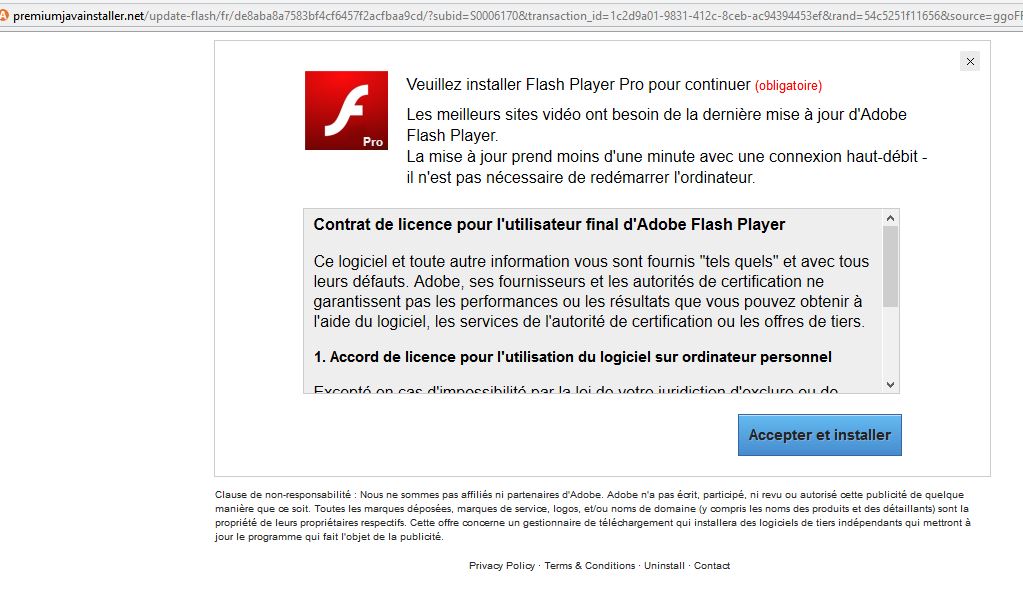

Le principal enjeu des équipes en charge de la sécurité des systèmes d’information est de faire face à des attaques de plus en plus ciblées et de mieux comprendre la menace pour détecter les ...

Cisco ASA avec la technologie FirePOWER réunit les fonctionnalités d’un firewall reconnu sur le marché avec le Next-Generation IPS et la protection contre les malwares avancés (Advanced Malware ...

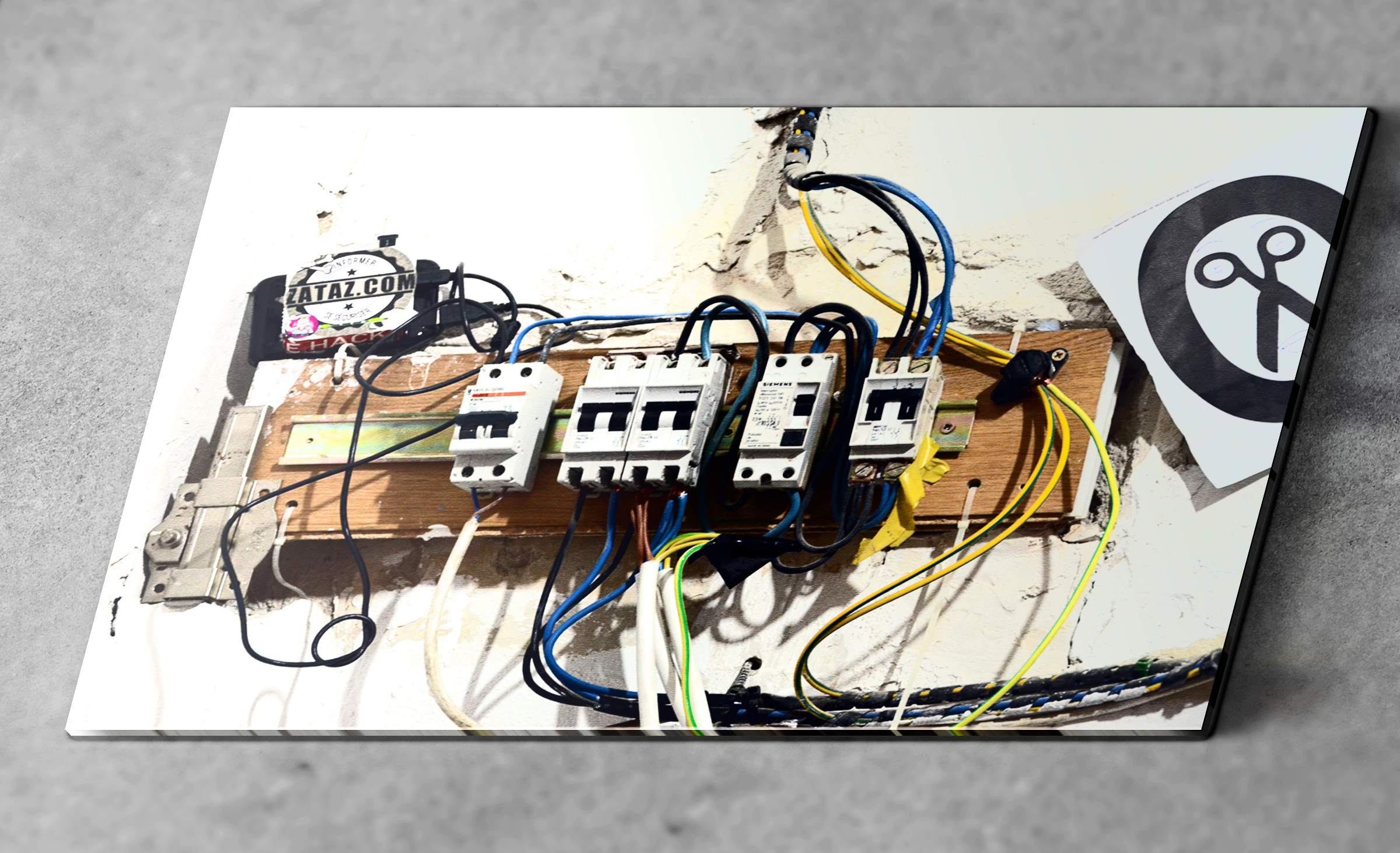

Une faille de sécurité dans le routeur VPN sans fil Cisco et Cisco pare-feu VPN sans fil permet à un pirate informatique d’accéder à distance au panneau d’administration de l’in...

Cisco va annoncer ce mardi 25 février qu’il a ajouté Advanced Malware Protection (AMP), soit la protection contre les malwares avancés, développé à l’origine par Sourcefire, à sa gamme ...

Cisco, lors du rachat de Snort en 2012, avait annoncé continuer à soutenir les projets Open Source. Le géant américain va annoncer, ce mardi, qu’il mettait les petits plats dans les grands a...