L’Iran choisit la réglementation plutôt que l’interdiction des crypto-monnaies, visant contrer les sanctions américaines et s’aligner sur l’économie mondiale....

Cyber Signals : lutte contre les cybermenaces et protection renforcée à l’ère de l’intelligence artificielle. Microsoft analyse les requêtes faîtes avec ChatGPT et découvre des utilisations ...

Les groupes militants, notamment ceux soutenus par l'Iran, sont en train de changer leurs méthodes de financement, passant du Bitcoin au Tron, une plateforme de blockchain plus rapide et moins coûte...

Une nouvelle version du malware Android FurBall utilisée dans une campagne « Domestic Kitten » impacte les citoyens iraniens. Et cela dure depuis 2016 !...

Baptisée « SpoofedScholars », cette opération représente l'une des campagnes les plus sophistiquées de TA453. Les pirates se font passer pour d'importante institution universitaire....

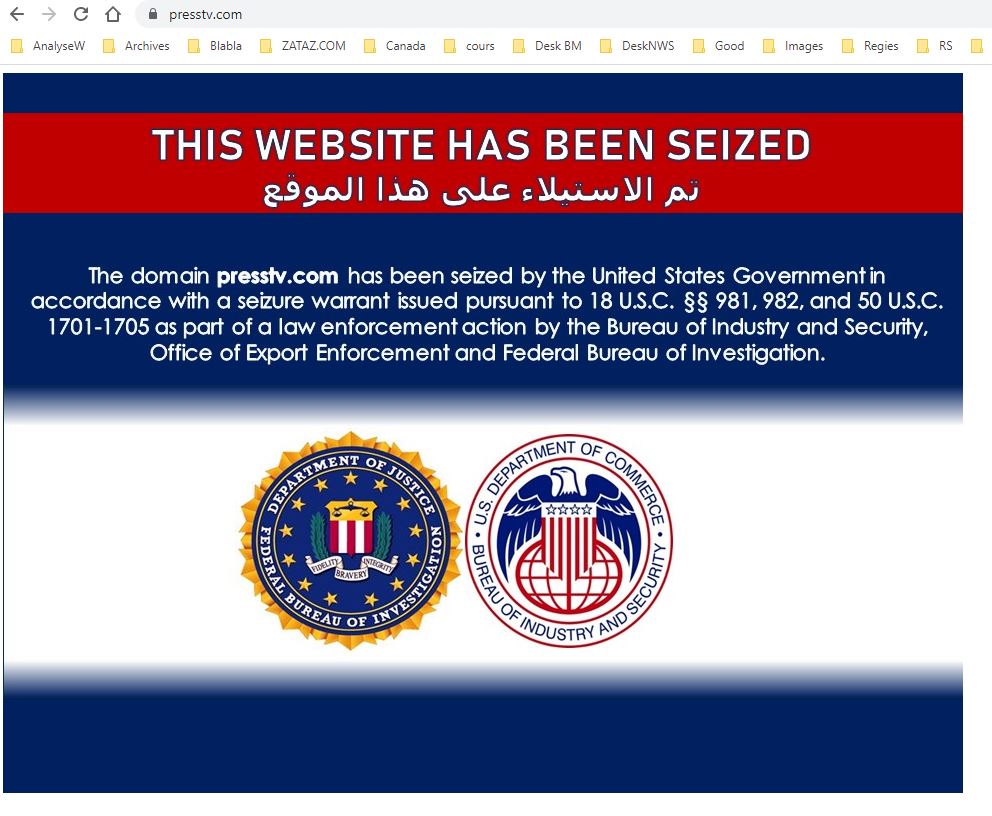

Le gouvernement des États-Unis a saisi des dizaines de domaines de sites Web américains liés à l'Iran. Des sites accusés de participer à une campagne de désinformation....

Le ransomware Snake capable de prendre en otage des systèmes de contrôle industriels. Le code malveillant viendrait d’Iran. Le rançongiciel « Snake », comme d’autres du genre, chiffre...

Une étude mondiale menée par « The Economist Intelligence Unit (EIU) » et sponsorisée par Willis Towers Watson, révèle que les dirigeants restent dubitatifs sur la réelle mise en œuvre de sol...

Un groupe de pirates informatiques, baptisé Chafer s’attaquerait aux entreprises du monde entier. Des amateurs du blackmarket qui officieraient d’Iran. Chafer, un groupe de pirates inform...

MacDownloader – Un groupe de pirates informatiques Iraniens utiliseraient un logiciel spécialisé dans le vol de données sauvegardées dans les appareils d’Apple. Un groupe d’espio...