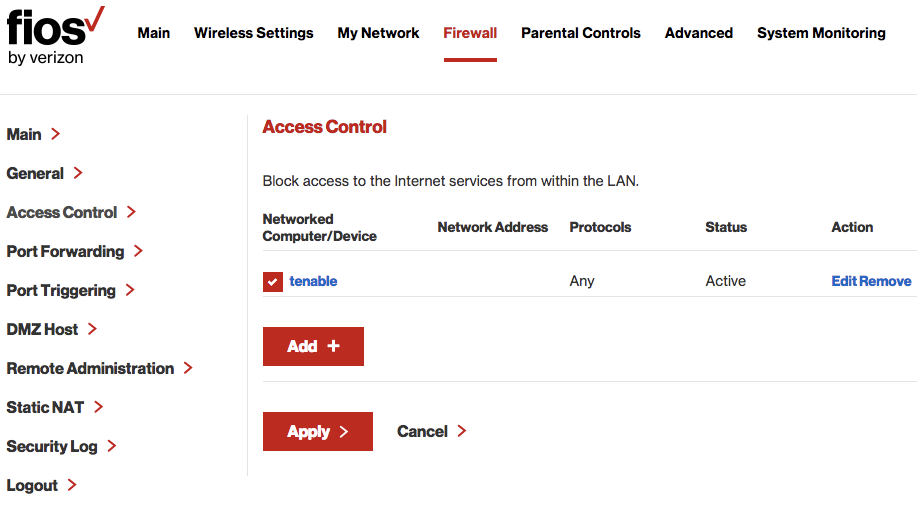

Selon une étude Tenable, des pirates pourraient obtenir le contrôle complet des routeurs domestiques Verizon et l’accès au trafic du réseau sans avoir besoin d’un accès physique à l’...

Buckets open cloud : Une étude indique qu’il suffirait de 52 secondes pour qu’un serveur cloud soit sous les tirs d’une cyberattaque. L’étude porte sur 10 serveurs cloud honeypots, r...

Reborn 3, le plus récent navigateur Opera pour Mac, Windows et Linux comprend dorénavant un portefeuille Crypto, un explorateur Web 3 et un VPN gratuit. Reborn 3 est conçu pour donner aux gens un sent...

Si vous demandez à n’importe quel membre d’un comité de direction ou d’un comité exécutif quelle place il accorde à la cybersécurité, il vous répondra qu’il la prend « très au sérieux ». E...

Les smartphones sont généralement fournis avec des applications préinstallées, dont certaines sont utiles et d’autres ne sont jamais utilisées. Un utilisateur ne s’attend toutefois pas à ce qu&r...

La notion de confiance est aujourd’hui au centre de nombreux débats dans le secteur de la cybersécurité. Elle revêt une dimension stratégique qui amène sans cesse de nouvelles questions et les tension...

À l’époque où je travaillais sur notre premier antivirus, rares étaient les foyers équipés d’un ordinateur, technologie au prix alors quelque peu prohibitif. Le nombre d’internautes a explosé ce...

Prises de décisions importantes et nouveaux axes de travail d’une entreprise reposent parfois sur un choix de stratégie approximatif. Afin que votre entreprise puisse avancer sereinement dans un...

Le Patch Tuesday du mois de mars corrige 65 vulnérabilités dont 18 identifiées comme critiques. 13 de ces vulnérabilités critiques concernent les moteurs de scripts et des composants de navigateur et ...

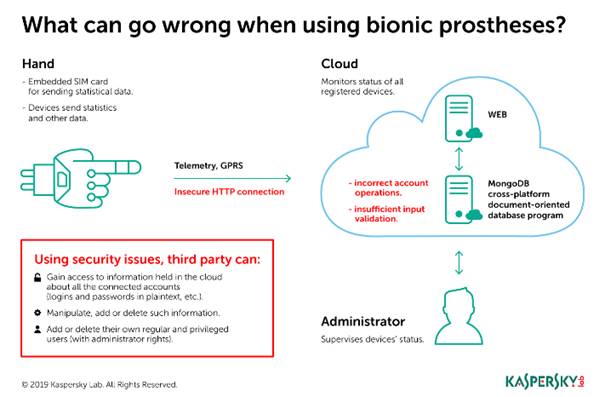

Des experts en cybersécurité enquêtant sur les infrastructures cloud expérimentales utilisées pour les prothèses bioniques avancées ont identifié plusieurs failles de sécurité jusque-là inconnues, qui...