Le cheval de Troie Ginp est apparu dans le paysage des menaces en juin 2019 en tant qu’outil d’espionnage. Il vise avant tout les données bancaires. Découverte de cette malveillance. Le lo...

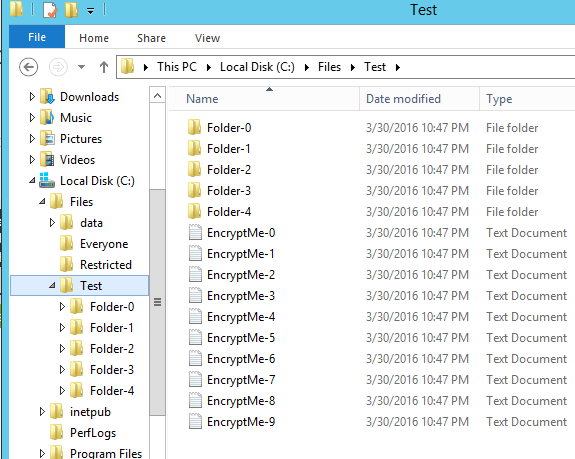

Selon le Federal Bureau of Investigation, la police fédérale américaine, les rançongiciels (ransomwares) sont de plus en plus présent. De plus en plus dangereux. Une préoccupation croissante. La soci...

De nos jours, la majorité des entreprises ont recours à un système de caméras de surveillance, que ce soit dans leurs bureaux ou leurs entrepôts. Supposées éloigner ou attraper des potentiels malfaite...

A la veille des fêtes de fin d’année, voici venir Pipka, un outil pirate voleur de données bancaires à partir des boutiques en ligne qu’il infiltre. En septembre 2019, le programme Visa Pa...

La censure d’Internet par des gouvernements autoritaires interdit un accès libre à l’information. Des millions de personnes dans le monde bloquées. Des chercheurs viennent de présenter Gen...

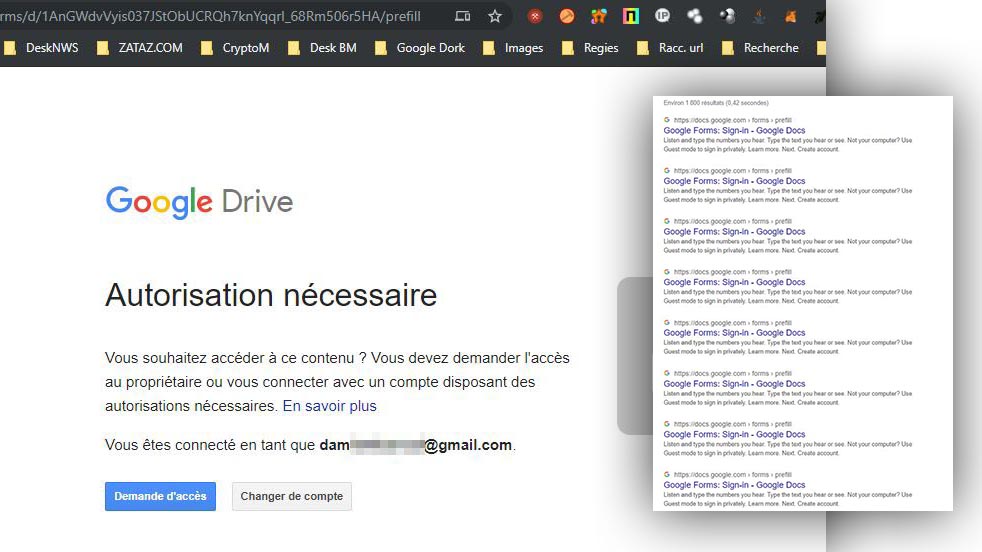

Confidentialité : Vous utilisez Google Formulaire pour vos sondages, questionnaires ? Si vous ne le configurez pas correctement, fuite de données assurée concernant vos participants. Il y a 30 jours j...

Disposer d’un réseau de contacts professionnels est essentiel pour réussir dans le monde de l’entreprise, mais ces contacts peuvent être utilisés à mauvais escient par des attaquants Les voies d’accès...

Les VPN gratuits sont souvent pointés du doigt pour leur manque de performance et leur choix de pays réduit à la portion congrue. Mais s’agit-il bien de leurs seuls défauts ? Installer un VPN gratuit ...

Conçu en 2011 pour répondre aux missions opérationnelles de l’Agence Nationale de Sécurité des Systèmes d’Information (ANSSI) en matière d’investigation et de réponse à incident, le logiciel DFIR ORC ...

Pour protéger l’accès réseau de vos utilisateurs, et si vous pensiez à l’authentification multi-facteurs (MFA). La MFA est l’une des meilleures mesures à mettre en place. Une sécurisation des connexio...