Une enquête menée en France, aux États-Unis, au Royaume-Uni et en Allemagne sur le rapport des consommateurs à leur identité numérique révèle qu’ils sont une majorité à s’inquiéter de part...

Failles logiciels : Les conclusions du rapport montrent que malgré la hausse des risques, les organisations restent impréparées et exposées face aux failles logiciels. Failles logiciels : L’édit...

Rapport trimestriel de l’année 2018 de Malwarebytes. Celui-ci revient sur les événements marquants de ce début d’année en matière de cybersécurité, fait le point sur les menaces émergentes et détaille...

De nombreux objets connectés iot pour la maison et le bureau ne sont tout simplement pas sécurisés. On ne compte plus les histoires sur les vulnérabilités des objets connectés – particulièrement ceux ...

Il ne reste plus que quelques semaines avant l’entrée en vigueur du Règlement général sur la protection des données (GDPR). Évolution majeure de la Loi informatique et libertés de 1978, GRPD renforce ...

FireEye vient de publier son rapport annuel M-Trends, qui révèle que les attaques contre le secteur financier de la zone EMEA ont diminué au cours de l’année écoulée. En 2016, 36% des cyberattaq...

Protection des données personnelles : Les députés de la majorité veulent passer en force et ignorer les apports du Sénat au prix de reculs pour les libertés publiques et les collectivités territoriale...

Une nouvelle étude sur les ransomwares montre que l’impact des attaques est toujours aussi important en France et coûte cher aux entreprises. Les résultats de la deuxième édition d’une étude mondiale ...

Atteintes à la vie privée : Les consommateurs français craignent un recul de leurs libertés individuelles. Une étude publiée par The Economist Intelligence Unit (EIU) avec ForgeRock révèle les nombreu...

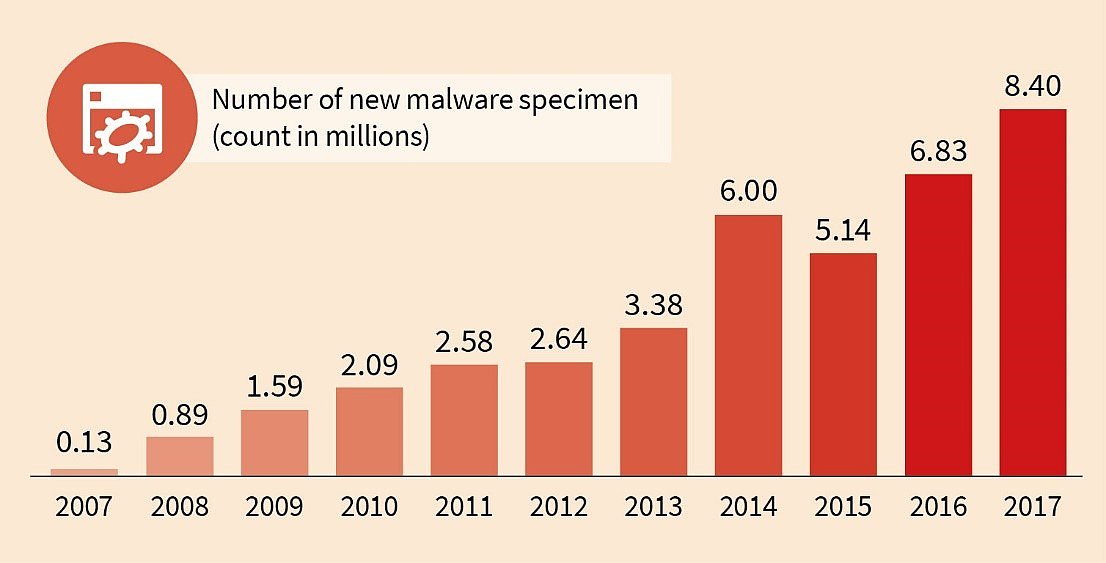

Les experts G DATA ont comptabilisé le nombre de nouveaux codes malveillants sur l’année 2017. Avec l’indice des attaques bloquées ils ont également défini les dangers les plus actifs. Ils communiquen...