Particuliers et entreprises ont-ils retenus les leçons du passé pour optimiser leur sécurité ? Pas si sûr… Le 4 mai 2015 a marqué les 15 ans du ver “I love you” qui avait été très médiatisé car il s’a...

Suite à la découverte du malware Rombertik par les équipes de Cisco, il s’avère que le microbe n’a rien de bien nouveau. Il additionne les attaques. Il n’y a rien de neuf dans ce que fait le mal...

Voilà une attaque informatique possible qui tombe en pleine période de vacances et autres ponts de ce début mai. Une faille permet de jouer de bien mauvaise façon avec les sites sous WordPress 4.2. Wo...

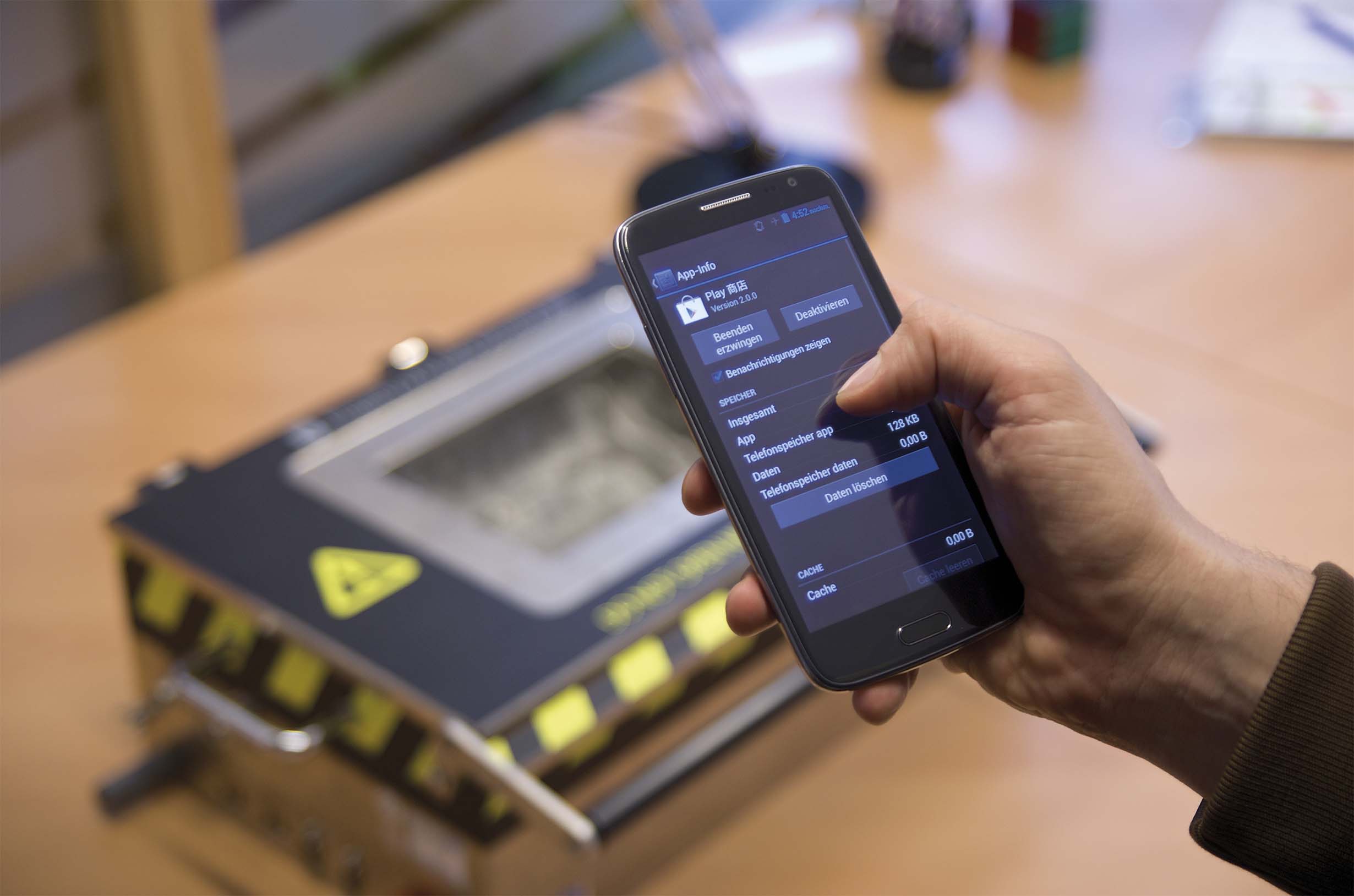

Des chercheurs de la société FireEye viennent de mettre à jour une faille importante dans la sécurité des Samsung Galaxy S5. Un hacker se connectant au téléphone (même avec le niveau d’accès le plus f...

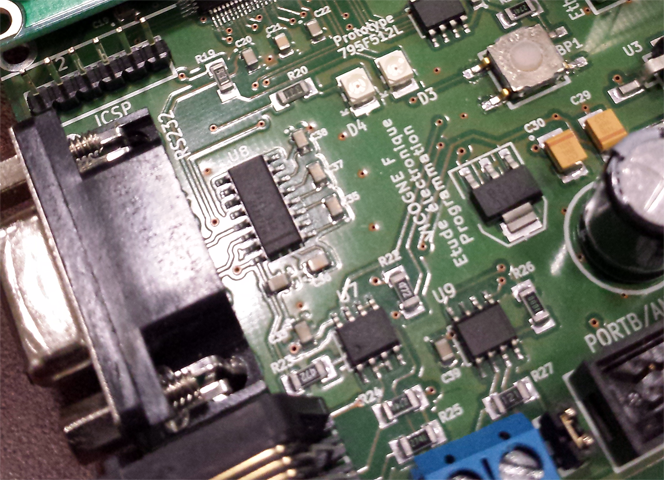

Lors du White Hat Camp de Marrakech (20 au 26 avril 2015), Jérôme Ridet, chercheur en informatique et membre de l’association ACISSI, a démontré que l’outil PowerShell de Microsoft laissai...

8 français sur 10 utiliseraient chaque mois le Wi-Fi public tout en craignant d’être la cible de hackers. 66% des français préfèrent se connecter au Wi-Fi public non sécurisé et risquer de perdre leur...

Premier rapport trimestriel de Corero Network Security : du déni de service au contournement de la cyber-sécurité. Des attaques plus fréquentes et avec de nouvelles visées, voilà le constat inquiétant...

La sécurisation des données est un enjeu colossal à l’heure du cloud, notamment pour les entreprises et collectivités locales. Quatre choses essentielles doivent absolument être prises en compte. Ces ...

Un sujet qui ne les concerne pas. C’est sans doute ainsi que les citoyens, s’ils étaient interrogés, qualifieraient la question des moyens utilisés par les entreprises pour lutter contre les cyber-men...

Kill Chain 3.0 : mettre à jour la Cyber Kill Chain pour une meilleure défense contre les attaques avancées. Tous les responsables de la sécurité des réseaux ont déjà entendu parler de la Kill chain – ...