Échappant aux mesures de sécurité traditionnelles, les menaces 2019 mettent les systèmes de défense à rude épreuve. Un rapport publié met en évidence une recrudescence des attaques sans fichiers (file...

Après vous avoir proposé de découvrir les méthodes de double authentification offertes sur le web, Google ou encore la Yubico, voici la présentation de la Solo Tap Hacker de chez Solokeys ! Les tests ...

Les experts en sécurité de G DATA ont compté plus de 10 000 nouvelles applications malveillantes chaque jour au cours du premier semestre 2019. Près de 2 millions de nouvelles applications malveillant...

Je vous parlais, début août, de l’arrivée en France et au Canada de la Titan Security Key de chez Google. Voici le test complet de cette clé dédiée à la double authentification de vos comptes we...

Au Moyen-Âge, l’attaque d’un château-fort avantageait la défense. Du haut des remparts, on pouvait observer les assaillants de loin. Ils ignoraient la structure des fortifications. Quant à elle, l’arc...

Les entreprises de toutes tailles doivent relever un certain nombre de défis pour assurer la sécurité de leurs réseaux. Pourtant, les vulnérabilités liées aux MFP et imprimantes connectées d’auj...

La société Proofpoint, spécialiste de la mise en conformité et cybersécurité, a publié son rapport 2019 sur la fraude au nom de domaine. L’étude dévoile les dernières tendances, les stratégies e...

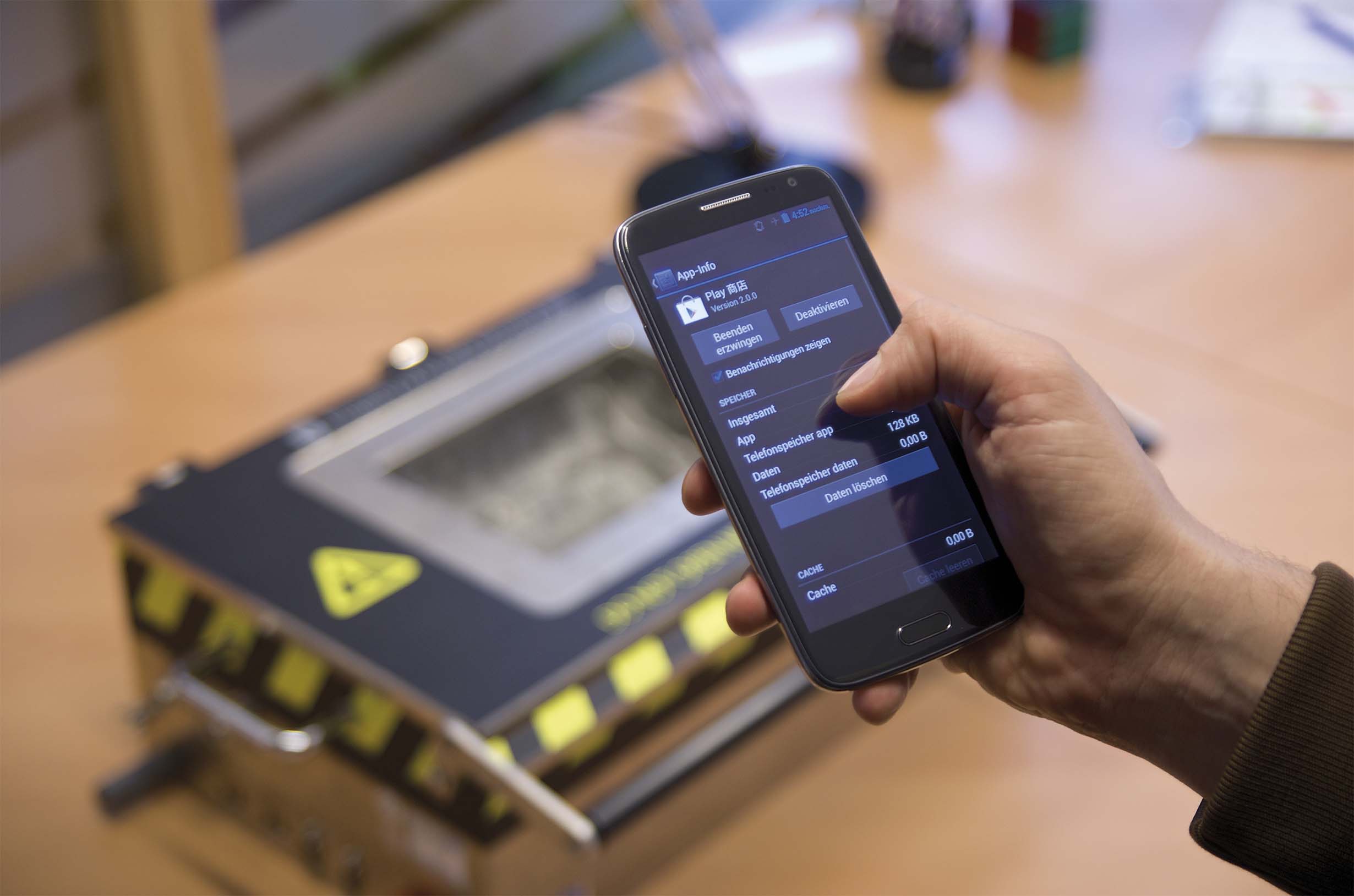

Des chercheurs ont mené une enquêtes sur l’état de la sécurité des applications des plus grandes banques du monde. Un des outils posséde une faille connue depuis 2011. Les nouvelles recherches de la s...

Le mot de passe est probablement la mesure de sécurité la plus courante et la plus utilisée, mais c’est également la plus vulnérable. En effet, l’’utilisation d’identifiants internes compromis p...

Déni de service via TCP SACK vers le noyau Linux Plusieurs vulnérabilités DoS ont été rapportées en juin concernant le noyau Linux (CVE-2019-11477, CVE-2019-11478, CVE-2019-11479). Microsoft a publié ...