Le marché du cybercrime est de plus en plus facilité, à mesure que ses acteurs exploitent les marchés parallèles et les monnaies numériques. McAfee en partenariat avec le CSIS – Center of Strategic an...

2017 aura définitivement marqué un tournant dans la cybercriminalité. Les entreprises, quelle que soit leur taille, prennent conscience de la gravité de la situation et de la nécessité de prendre des ...

Il y a quelques jours, le CCB, le Centre pour la Cybersécurité en Belgique, Un ANSSI Royal, a présenté les risques cybers visant le pays. Russie et Chine ne sont pas montrés du doigt. Voilà qui change...

Un groupe de pirates informatiques, baptisé Chafer s’attaquerait aux entreprises du monde entier. Des amateurs du blackmarket qui officieraient d’Iran. Chafer, un groupe de pirates informa...

Selon une étude, 33 % des adultes français consultent des sites pornographiques au moins 1 fois par jour. 40% d’entre eux ont déjà été contaminés par un virus informatique en visitant des sites ...

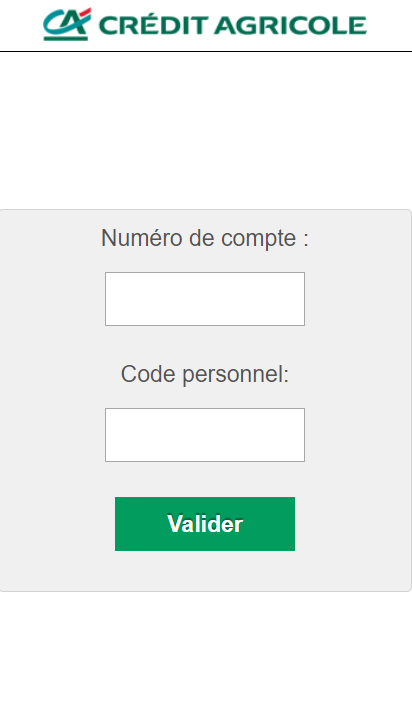

La prolifération des chevaux de Troie visant les applications bancaires mobiles expose les particuliers à d’importants risques. De fausses interfaces reproduisent fidèlement les applications bancaires...

Les objets connectés et la domotique sont devenus omniprésents dans notre quotidien, au travail comme à la maison : téléphones, ampoules, enceintes, montres, caméras, voitures, etc. Pourtant, nous dev...

Le nouveau rapport sur les interventions suite à un cyber incident montre que les boîtes mails constituent le maillon faible de la cyber sécurité des entreprises. Ces dernières éprouvent des difficult...

Le Trojan nommé par ses auteurs « GandCrab! » attribue l’extension *.GDCB aux fichiers chiffrés. Actuellement, deux versions du ransomware sont connues. Après son lancement sur une machine attaq...

Les enjeux sont tels, qu’il n’est plus une seule organisation qui ne se préoccupe de sécurité. Pour autant, le challenge est grand car non seulement les technologies de l’information et de la communic...