Les hébergeurs web sont indispensables au bon fonctionnement des activités sur internet. Sans ces serveurs, les sites en ligne ne peuvent pas être visibles par le grand public....

86 % des Français n’ont aucune idée du nombre d’entreprises qui utilisent, stockent ou accèdent à leurs données personnelles. 38 % des Français n’ont aucune connaissance de la législation destinée à p...

Le nouvel environnement créé par la pandémie du coronavirus oblige les entreprises à se réinventer. Entre le respect des mesures barrières et la nécessité de se maintenir en vie, plusieurs d’entre ell...

Vous avez effacé un fichier, un dossier par mégarde ? L'erreur qui fait souvent froid dans le dos. Il existe de nombreux logiciels de récupération de documents effacé. Nous allons testé aujourd'hui la...

En cette période particulière de confinement solidaire pour combattre le corona virus, petit tour du côté de ceux qui continuent de travailler, dans l’ombre de l’informatique. Opter pour u...

Les détails revêtent d’une importance cruciale en matière de sécurité d’entreprise. En effet, disposer seulement des meilleurs équipements technologiques ne suffisent plus à s’assure...

Plus d’un tiers des Français ne réalisent pas de sauvegarde, et près de la moitié parce qu’ils estiment que leurs données ou leurs fichiers ne sont pas suffisamment importants. Un éditeur d’anti...

Une chaîne de jeux diffusée sur Youtube, Neebs Gaming, piratée et exploitée durant quelques heures par des escrocs spécialistes des cryptomonnaies. Les pirates amassent plus de 24 000 dollars. Cryptom...

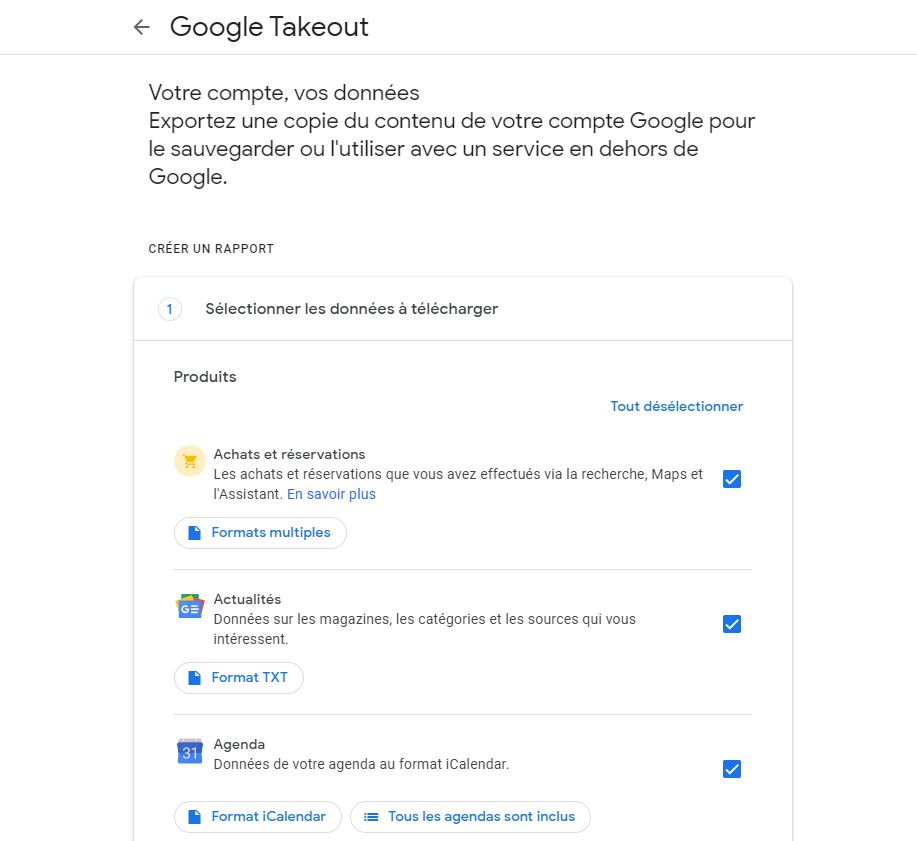

Google corrige un « bug » dans Takeout qui a stocké des photos et vidéos dans le cloud de parfaits inconnus. Vous utilisez Google Takeout ? Le géant américain a corrigé un « bug » dans son outil de sa...

Un rapport met en lumière les vulnérabilités des clouds, les tactiques des cyber-attaquants, où et comment les menaces font surface dans le contexte actuel, celui du passage généralisé aux l’inf...