Un nouveau malware bancaire Android nommé Crocodilus manipule les carnets de contacts pour se faire passer pour des services officiels et voler les données bancaires des utilisateurs.

Rejoignez-nous sur vos réseaux sociaux

Aucun spam. Désinscription en un clic. Votre vie privée est respectée.

Apparu en mars 2025, le malware bancaire Crocodilus connaît une progression fulgurante. En quelques mois, il a étendu ses opérations en Europe, en Amérique du Sud et en Asie, en perfectionnant ses méthodes d’attaque. Dernière nouveauté, les chercheurs de ThreatFabric ont révélé que ce cheval de Troie est désormais capable d’ajouter de faux contacts dans les répertoires des victimes. Ces entrées frauduleuses usurpent l’identité de lignes de support bancaires pour piéger les utilisateurs via des appels malveillants. Ce procédé, qui pourrait tromper les systèmes de prévention de fraude reposant sur la reconnaissance des numéros, témoigne d’un degré de sophistication croissant. Derrière ce développement rapide, les experts soupçonnent un groupe bien structuré et doté de moyens importants, bien qu’aucune attribution officielle n’ait été formulée à ce stade.

Une menace polymorphe aux méthodes évolutives

Crocodilus s’inscrit dans la lignée des chevaux de Troie bancaires Android, des logiciels malveillants capables de s’introduire dans les smartphones pour intercepter des informations sensibles telles que les identifiants bancaires, les SMS d’authentification ou les mots de passe à usage unique. Là où il se démarque, c’est par sa capacité à évoluer rapidement et à adopter de nouvelles fonctionnalités destinées à contourner les protections mises en place par les systèmes d’exploitation mobiles et les applications financières.

Le malware peut désormais ajouter des contacts fictifs dans le carnet d’adresses du téléphone infecté. L’objectif est de faire passer des appels malveillants pour des communications officielles. Cette technique vise à duper l’utilisateur en affichant des noms familiers ou attendus, comme « Assistance bancaire », ce qui pourrait le pousser à répondre sans méfiance. Ces appels frauduleux, associés à des scénarios d’ingénierie sociale, servent à récolter des informations complémentaires ou à inciter à installer d’autres logiciels malveillants.

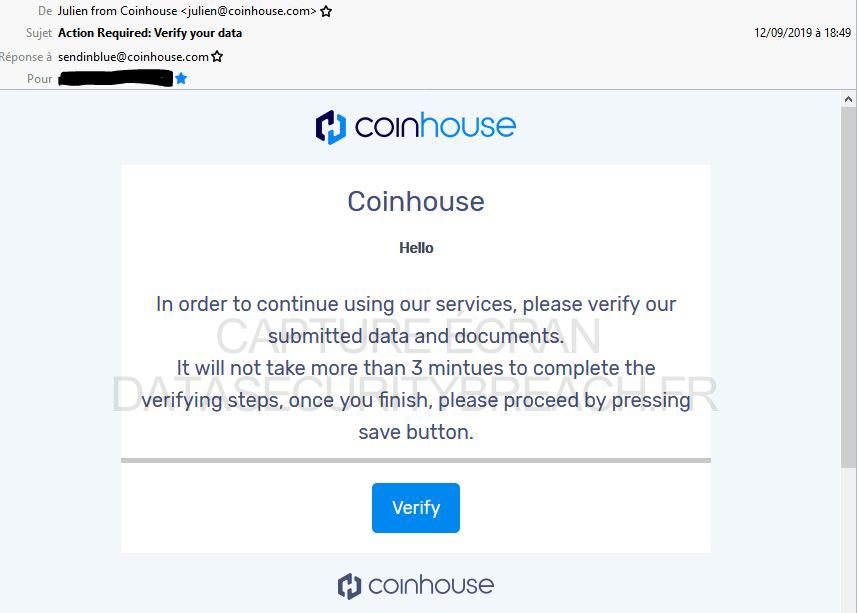

L’analyse précise que Crocodilus est principalement diffusé via des publicités malveillantes sur Facebook. Ces annonces restent en ligne entre une et deux heures, le temps d’être vues plus de 1 000 fois en moyenne. Le profil type des victimes : des utilisateurs de plus de 35 ans, ce qui laisse penser à une cible financièrement stable. Une fois le lien cliqué, l’utilisateur est redirigé vers un site web frauduleux qui télécharge un dropper, c’est-à-dire un logiciel servant à installer discrètement le malware sur le téléphone.

Le dropper de Crocodilus a la capacité de contourner les restrictions de sécurité introduites par Android 13, ce qui le rend particulièrement dangereux pour les terminaux récents. En s’infiltrant à ce niveau du système, il peut ensuite demander des autorisations sensibles et s’installer de manière persistante, échappant aux contrôles classiques.

Une campagne mondiale aux multiples visages

Initialement repéré dans le cadre de campagnes de test restreintes, Crocodilus a rapidement étendu son champ d’action. En Pologne, le cheval de Troie a été diffusé via des publicités Facebook se faisant passer pour des applications bancaires et de commerce en ligne populaires. En Turquie, il a pris l’apparence d’un casino en ligne, en superposant de fausses interfaces de connexion sur de véritables applications financières. En Espagne, les campagnes ont pris la forme de fausses mises à jour de navigateur ciblant presque toutes les grandes banques du pays.

️ VEILLE ZATAZ, VOTRE RADAR CYBER

Adoptée et approuvée par 96 % de nos abonnés !

Découvrir la veille maintenant

Aucune publicité. Alerte directe. Veille éthique.

Les chercheurs ont également observé des campagnes actives en Argentine, au Brésil, en Inde, en Indonésie et aux États-Unis. Dans chacun de ces pays, le malware adapte ses méthodes d’usurpation en fonction des habitudes numériques locales et des institutions financières les plus utilisées. L’ampleur géographique de ces attaques et leur niveau de personnalisation indiquent, selon les experts, une organisation bien structurée, capable de coordonner des campagnes complexes sur plusieurs continents.

Pour l’heure, aucune piste officielle ne permet d’attribuer Crocodilus à un groupe criminel identifié. Toutefois, son développement rapide, sa capacité d’adaptation et ses fonctionnalités avancées suggèrent l’implication d’un acteur disposant de ressources importantes et d’une expertise technique confirmée.

Les chevaux de Troie bancaires, une menace persistante sur Android

Les chevaux de Troie bancaires sont l’un des types de logiciels malveillants les plus répandus sur Android. Ils sont conçus pour détourner les données bancaires des utilisateurs et permettent aux attaquants de réaliser des transactions non autorisées ou de prendre le contrôle complet d’un compte. Une fois les identifiants collectés, les cybercriminels peuvent contourner les mécanismes d’authentification à deux facteurs et vider les comptes en quelques minutes.

Crocodilus n’est pas un cas isolé. En septembre 2024, des chercheurs ont découvert Ajina Banker, un autre malware Android visant les clients bancaires d’Asie centrale. Ce cheval de Troie était dissimulé dans des fichiers malveillants imitant des applications financières officielles ou des services administratifs, exploitant la confiance des utilisateurs dans les outils institutionnels.

En parallèle, Chavecloak cible principalement les utilisateurs brésiliens. Ce malware se diffuse via des fichiers PDF piégés et récupère les informations de connexion bancaire. Dans la majorité des cas, les victimes ne se rendent compte de l’infection qu’après la perte effective de fonds. Ces exemples soulignent une tendance inquiétante : les malwares se complexifient et s’infiltrent de plus en plus dans les outils du quotidien, rendant leur détection difficile pour les utilisateurs non avertis.

Les systèmes de protection intégrés à Android, comme Google Play Protect, sont souvent inefficaces contre ces malwares lorsque ceux-ci sont diffusés en dehors du Play Store officiel. L’éducation des utilisateurs, le renforcement des campagnes de sensibilisation et la collaboration entre les plateformes sociales et les éditeurs de sécurité sont autant de leviers nécessaires pour limiter la propagation de ces menaces.

Rejoignez-nous sur vos réseaux sociaux

Aucun spam. Désinscription en un clic. Votre vie privée est respectée.