Voici la première partie des réponses concernant les épreuves du challenge Forensic proposé par les étudiants de la licence CDAISI lors du Forum International de la Cybersécurité 2014. Les 21 et 22 janvier derniers, la ville de Lille a reçu le 6ème Forum de la CyberSécurité. Pour la première fois, un Challenge Forensic (recherche de trace, Ndr) a été proposé. Le mardi 21, les étudiants de la licence CDAISI (Collaborateur pour la Défense et l’Anti-intrusion des Systèmes Informatiques) de l’Université de Valencienne (Antenne de Maubeuge) ont proposé une vingtaine d’épreuves. Étant l’animateur de ce rendez-vous, et que vous avez été très nombreux (et le mot est un doux euphémisme, Ndr) à demander les réponses aux épreuves, voici la première partie du Challenge Forensic FIC 2014. Le challenge FIC a eu pour objectifs, en distinguant quelques profils prometteurs, d’encourager et de valoriser chaque année, les métiers liés au Forensic et à la lutte informatique défensive. Vous allez comprendre pourquoi des étudiants, mais aussi des professionnels de chez Google, Thalès, … sont venus tâter du bit à la sauce ethical hacking [Voir]. Les premières épreuves que nous vous présentons ici sont signées par Lucas R., Florian E., Julien G.. Ils étaient encadrés par Thibaut Salut. Retrouvez les réponses de la première partie de ce challenge sur zataz.com. La suite sera diffusée lundi prochain, le 27 janvier.

L’épreuve du Morse

Un exécutable, codé en python, reposait sur l’exécution de print et de sleep. Chaque participant récupérait un exécutable qui, une fois lancé, affichait des lignes en hexadécimal. Ils devaient découvrir deux intervalles différents lors de l’affichage des lignes. Un court intervalle court qui correspondait à un point et un intervalle long qui correspondait à un tiret. En faisant la correspondance avec un tableau morse, on obtenait alors les coordonnées géographiques d’un toit dans un parc d’attraction, en Australie, sur lequel est écrit Big Brother. Big Brother était la clé qui permettait de passer à l’épreuve suivante.

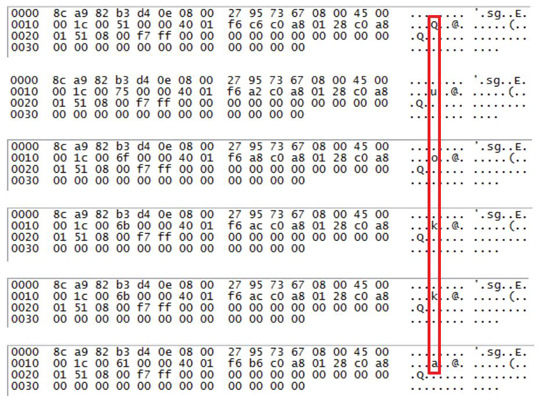

Epreuve Scapy

L’idée de cette épreuve, dissimuler la clé dans les paquets ICMP. Pour cela, il a été utilisé un framework python spécialisé réseau nommé Scapy. Un petit script a envoyé les paquets ICMP modifiés à l’adresse voulue. Il suffisait d’exécuter le script et faire une capture Wireshark. Les participants recevaient une capture Wireshark contenant plusieurs milliers de trames. Parmi toutes ces trames, se trouvaient des trames ICMP dont le champ ID avait été modifié. Les candidats devaient alors, soit écrire un script permettant de récupérer le champ ID, soit le faire à la main en regardant le détail de chaque trame avec Wireshark.

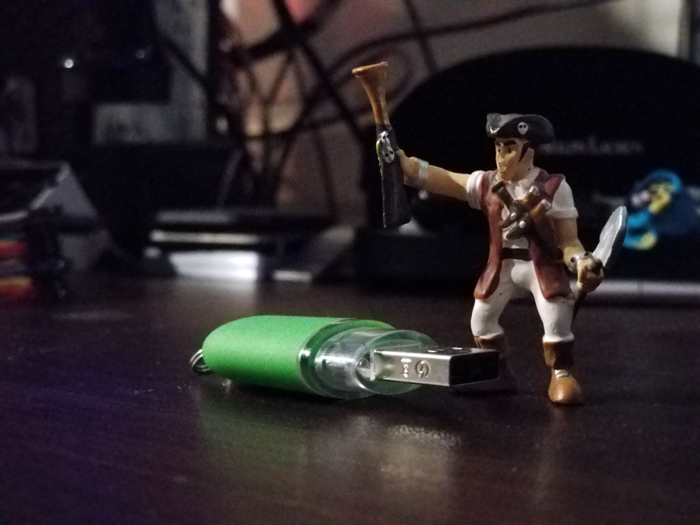

Epreuve Windows

Pour créer l’épreuve, il a été utilisé une machine virtuelle Windows sous Virtual box. Pour modifier les shellbags, juste brancher une clé USB avec le dossier voulu, et attendre un peu que les shellbags soient modifiés. Chaque participant avait à sa disposition une machine virtuelle Windows. Son but était de retrouver le nom d’un dossier stocké sur une clé USB qui auparavant avait été branchée sur la fameuse machine virtuelle. Il suffisait d’utiliser des logiciels comme Windows ShellBag Parser (sbag) afin de remonter aux traces.

Epreuve de l’icône

Dans cette première étape, 2 fichiers : un fichier texte et un fichier ReadMe dans lequel se trouvait le sujet de l’épreuve. La partie 1 consistait à retrouver le mot de passe de l’épreuve 1. Il était dissimulé dans le fichier epreuve1.txt. Ce dernier est en réalité non pas dans le contenu du fichier texte mais dans l’icône de celui-ci. Le mot de passe était : funnyh4ck.

Epreuve archive

Les participants recevaient une archive contenant un dossier contenant lui-même un certain nombre d’images, un fichier ReadMe.txt (dans lequel se trouvait le sujet de l’épreuve) et un fichier chiffré comportant l’extension .axx. Il fallait donc, dans un premier temps, savoir ce qu’était un fichier .axx. Après une brève recherche, on s’apercevait que ce fichier était chiffré à l’aide de l’outil AxCrypt. Les challengers devaient ensuite déduire qu’il fallait un mot de passe, ou un fichier clé, pour lire le .axx. Etant donné qu’un dossier rempli d’images était donné aux candidats, ils devaient en déduire qu’un fichier avait été caché parmi elles. Cacher un fichier dans un autre est le principe même de la stéganographie. Ils devaient alors récupérer à l’aide de l’outil de leur choix (steghide par exemple), un éventuel fichier dans l’une des images fournies. Pour retrouver la passphrase, il suffisait de regarder les commentaires de l’archive : cdaisi. Une fois le fichier clé retrouvé, il suffisait de lancer AxCrypt, préciser le fichier clé et lancer le déchiffrement.

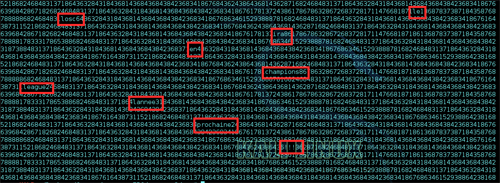

Epreuve Blowfish

Il fallait que le candidat déduise que le fichier proposé était crypté en blowfish-cbc. Dans le fichier ReadMe qui lui avait été proposé, il y avait des informations importantes. Il suffisait de regarder quel genre de chiffrement prenait deux paramètres. Blowfish prends 2 paramètres en hexadécimal, cependant les éléments donnés sont en ASCII et en base64. Il fallait donc les convertir. La commande pour le déchiffrer était la même que pour chiffrer sauf qu’il suffisait d’ajouter -d à la commande pour préciser l’action de déchiffrement. Une fois le fichier déchiffré, on obtenait un fichier texte contenant une suite de chiffre qui, à première vue, n’a rien de spécial. Sauf qu’il y avait un message caché : « Le Losc ira en champions league l’année prochaine. Félicitation : Vous avez réussi l’épreuve =) » Il ne restait plus qu’à tester cette phrase avec le fichier testEXE.!

La suite des solutions, le 27 janvier.

2 Commentaires

Bonjour,

Souhaitons les bonne chance pour leur épreuves de L3.