Le Global Online Safety Survey s’intéresse aux perceptions de la sécurité en ligne du point de vue des parents et des enfants. 59% des jeunes utilisateurs confrontés à un risque en ligne....

Les plateformes de virtualisation, dans la ligne de mire des hackers. La virtualisation est un élément essentiel de l'architecture informatique de nombreuses organisations. Selon Gartner, 97 % des ent...

La société BlackBerry indique que les hackers malveillants lanceraient une attaque toutes les minutes. Seulement ?...

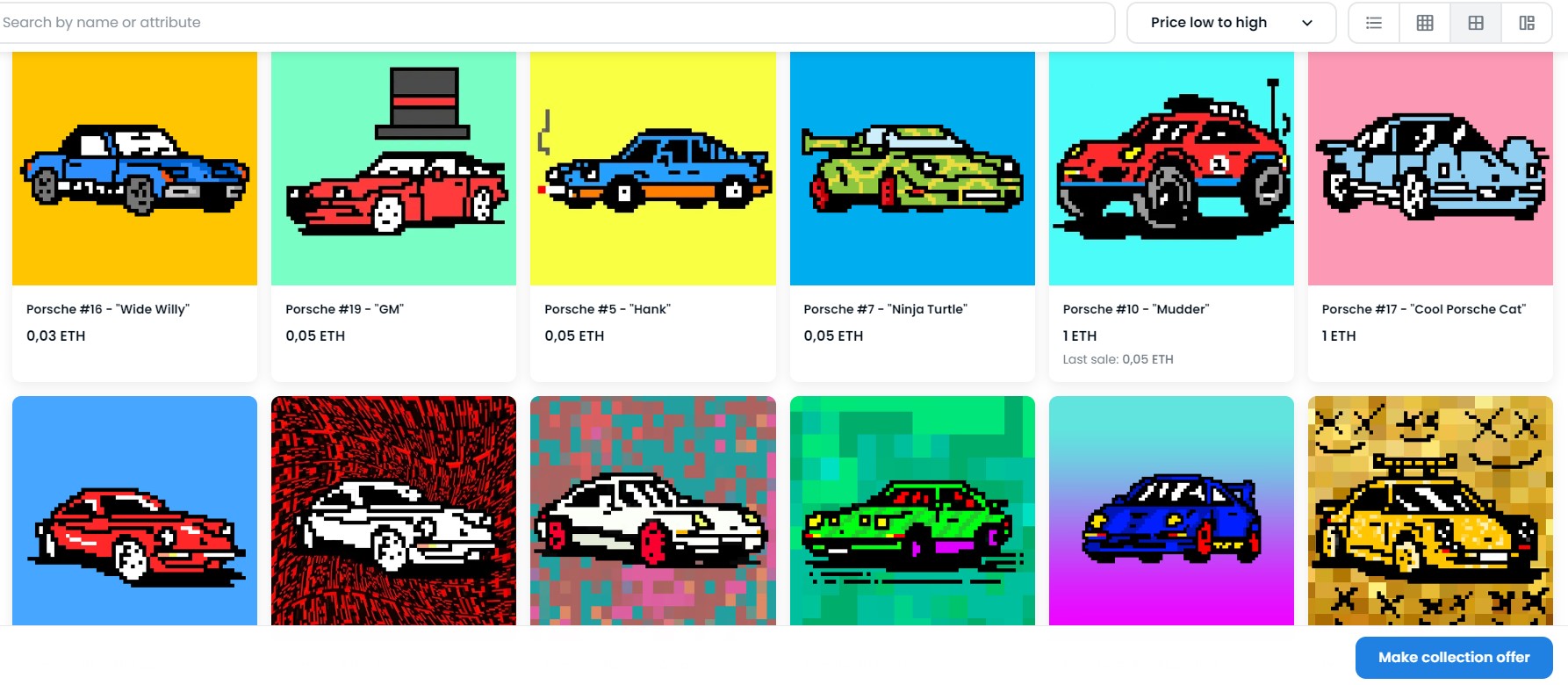

Porsche stoppe la production d'une nouvelle collection de NFT suite aux risques de piratage informatique et de détournement de ses créations....

C’est à l’occasion d’une intervention pour répondre à un incident lié à Black Basta que des experts ont découvert des outils et échantillons de logiciels malveillants sur les machines de la victime do...

La sécurité des données est une préoccupation majeure dans le monde bancaire. Si ces données tombaient entre de mauvaises mains, cela pourrait avoir de graves conséquences pour les clients de la banqu...

La CNIL a condamné TikTok à une amende de 5 millions d'euros pour avoir enfreint les lois sur les cookies....

Microsoft a rappelé aux utilisateurs et aux administrateurs système la fin du support de Windows Server 2012 et Windows Server 2012 R2, en octobre 2023....

De nombreux appareils de géants de la technologie tels que Microsoft, Lenovo, Samsung, Etc. contiennent des vulnérabilités dues au micrologiciel UEFI présent dans les puces Qualcomm Snapdragon....

Le président américain Joe Biden met en place la loi Quantum Computing Cybersecurity Preparedness Act. Elle est censée protéger les systèmes et les données du gouvernement fédéral contre la menace de ...