Le changement le plus important concerne la manière dont les équipes chargées de la sécurité traiteront « l’inflation » de données, d’équipements, de fonctionnalités et de menaces. La croissance rapid...

Plusieurs mises à jour obligatoires et urgentes pour de nombreux produits Microsoft, Adobe et Oracle. MS16-005 est a patcher très rapidement, du moins pour les utilisateurs sous Vista, Windows 7 ou Se...

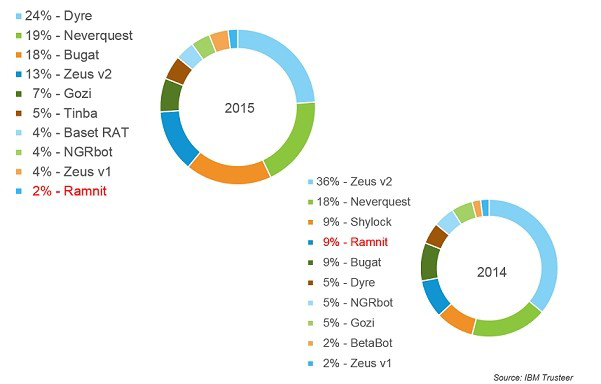

La version 2 du code malveillant Ramnit fait surface sur la toile. Un logiciel pirate avide de données bancaires. À la fin du mois de Février 2015, Europol, en collaboration avec plusieurs sociétés de...

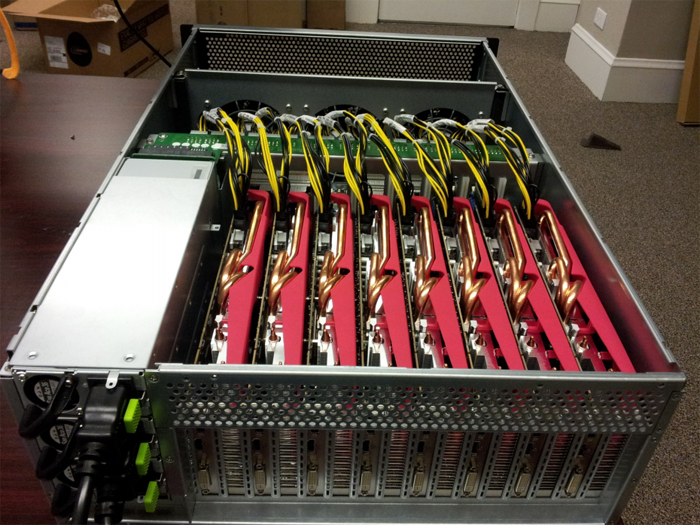

Pour les entreprises, le cloud représente la puissance, la flexibilité, l’évolutivité et le contrôle. Cette énorme puissance de calcul est le fruit d’une infrastructure informatique interconnect...

Un mail envoyé vers Outlook permettait de prendre la main sur le système informatique du récepteur de la missive. Un chercheur en sécurité informatique, connu sous le nom de Li Haifei a découvert comm...

Un total de 12 bulletins de mises à jour, dont 8 critiques, en ce mois de décembre. Il est donc urgent d’appliquer les correctifs pour ses outils Adobe et Microsoft. Le dernier Patch Tuesday de ...

La réutilisation de clés SSH (Secure Shell) n’a rien de nouveau, c’est un phénomène que nous avons déjà observé dans le passé. Pour preuve, en 2013, les médias révélaient que des cybercriminels avaien...

Les autorités américaines et canadiennes viennent de se féliciter du blocage de plusieurs points de départs de l’attaque du code malveillant Dorkbot. Des serveurs saisis. Le Conseil de la radiod...

Des pirates Chinois utiliseraient DropBox dans leurs attaques informatiques. Loin d’être une nouveauté, Dropbox est apprécié par les malveillants pour sa simplicité « cloudesque » ! La société a...

De faux courriels annonçant aux entreprises qu’elles sont de potentielles cibles de terroristes cachent un fichier malveillant. Un mail inquiétant a été diffusé au Canada, Dubaï, Bahreïn ou enco...