Selon un rapport de Gartner en 2019, l’adoption de l’IoT par les entreprises a progressé de 21,5 % entre fin 2018 et 2019 pour atteindre un total estimé de 4,8 milliards d’appareils.1 Alors que l’Inte...

Depuis quelques années maintenant, le constat est sans appel : la cybercriminalité est en constante hausse. Si l’on entend souvent parler des attaques à l’encontre de grands groupes intern...

Un rapport met en lumière les vulnérabilités des clouds, les tactiques des cyber-attaquants, où et comment les menaces font surface dans le contexte actuel, celui du passage généralisé aux l’inf...

Un pirate informatique a récemment publié la liste des identifiants de connexion de 500 000 routeurs et objets connectés. Un grand classique ! Cependant, cela montre une fois de plus la facilité de la...

Une étude commanditée auprès de Forrester Consulting révèle une exposition croissante des acteurs industriels aux cybermenaces, une des conséquences de leur transformation digitale....

Lorsque les entreprises subissent une attaque, celle-ci cible souvent les informations personnelles et financières des clients issues des données des cartes de paiement....

Entre août et octobre 2019, augmentation mensuelle du nombre d'attaques par force brute....

Découvrir l’univers militaire avec la fabrique de la défense....

Des chercheurs découvrent que des cybercriminels exploitent le botnet Stantinko, composé de près de 500 000 ordinateurs. Les pirates le déploie maintenant avec un module de minage Monero sur les appar...

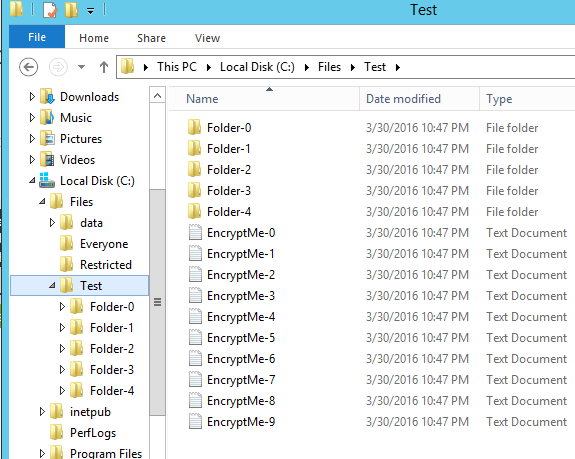

Selon le Federal Bureau of Investigation, la police fédérale américaine, les rançongiciels (ransomwares) sont de plus en plus présent. De plus en plus dangereux. Une préoccupation croissante. La soci...