Chaque jour, des millions d’utilisateurs ont recours aux applications Java sans être conscients que 88% d’entre elles sont vulnérables aux cyberattaques ! Vous utilisez java ? Êtes-vous comme 28% des ...

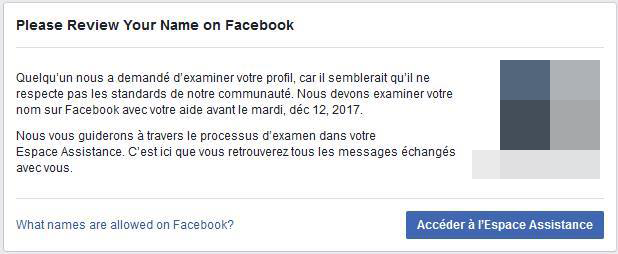

Pour récupérer un compte Facebook, un espace Instagram piraté, le géant de l’Internet réclame une photo de votre visage et une copie de votre carte d’identité. Facebook collecte-t-il des d...

Après trois années passées à « Dégoogliser Internet », l’association française Framasoft finance actuellement le développement de PeerTube, un logiciel libre qui vise à égratigner le monopole de YouTu...

Il existe quelques fondamentaux à respecter pour gagner en liberté et en sécurité et permettre à l’entreprise de tirer le meilleur parti de ses applications. Le Cloud, qu’il soit public, privé o...

La forte progression du trafic Internet émanant de bots crée un sérieux angle mort pour la sécurité IT, et 79% des entreprises ne savent toujours pas si leur trafic web provient d’humains ou de bots s...

Equipements médicaux et les pirates ! Le thème de l’édition 2017 du Cyber Security Weekend européen était “Next” – the near future and threats we will face ». A cette occasion, des experts de Kaspersk...

Prévisions en matière de cybersécurité pour 2018. MB prédit une augmentation des menaces reposant sur le cryptojacking via les navigateurs Web, des attaques basées sur PowerShell ainsi qu’une accéléra...

Votre ordinateur consomment-ils de l’énergie pour vos uniques intérêts ? L’extraction de cryptomonnaie présente une nouvelle menace pour les entreprises. Le tout dernier Threat Index de Check Point ré...

La preuve irréfutable et gratuite que vos documents vous appartiennent ! Accessible gratuitement, la blockchain Ledgerofproof permet de créer une empreinte datée de tous vos documents. En cas de plagi...

A l’occasion de Noël, les objets connectés semblent être le cadeau de cette fin d’année : tendance d’achat, appréhension de la sécurité, prise de mesure, etc. L’étude « Most Hackable Gifts » dév...