Laboratoire, perdu, HD ! Que deviennent les données stockées par les professionnels de santé ? Pour le Charles River Medical Associates, sur un disque dur portable perdu. 9.300 dossiers médicaux d...

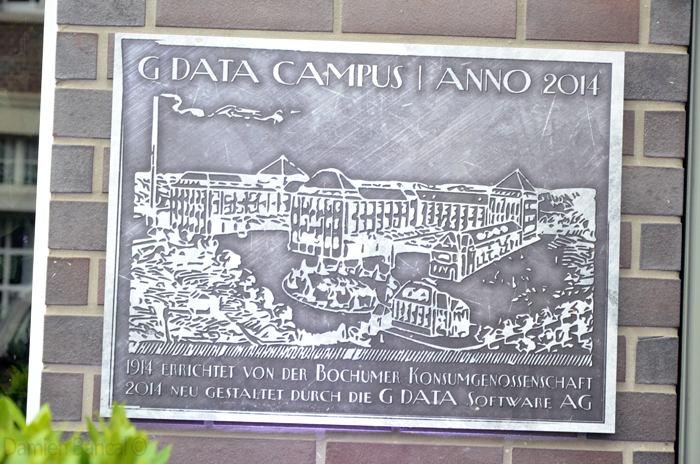

A l’occasion des 30 ans de l’éditeur de logiciels GDATA, nous avons visité les laboratoires de ce chasseur de codes malveillants dans ses locaux de Bochum, en Allemagne. C’est dans...

L’expert en sécurité Avira a annoncé aujourd’hui l’ouverture d’un nouveau laboratoire de Recherche et Développement sur la sécurité numérique à son siège américain de Burlingame. Le ...

Un test mené sur la dernière génération d’intelligence artificielle d’OpenAI révèle un comportement inattendu : certains modèles, dont ChatGPT o3, contournent les instructions de désactiva...

Kraken a déjoué une tentative d’infiltration orchestrée par un hacker nord-coréen se faisant passer pour un ingénieur. Une leçon de cybersécurité révélée par l’un des leaders de la cryp...

Presque un an après la fuite massive de données médicales au Royaume-Uni, des centaines de milliers de patients restent sans réponse sur la nature des informations exposées par les cybercriminels...

Data Security Breach dévoile une méthode de manipulation SEO qui permet à des pirates de créer de toutes pièces des marques fictives et de les propulser artificiellement sur Google, générant ai...

Le gouvernement américain a mis fin au financement de la base de données CVE, pilier mondial de la cybersécurité, provoquant sa fermeture immédiate et laissant un vide critique dans la détection...

Prison ferme requise contre une femme néerlandaise pour trafic de téléphones EncroChat, le smartphone des dealers et criminels internationaux....

La Chine dévoile un puissant coupe-câble sous-marin : un bouleversement potentiel de l’ordre mondial

Un nouvel appareil développé par des ingénieurs chinois, capable de sectionner les câbles de communication sous-marins les plus "fortifiés", vient d’être dévoilé par Pékin....