À la poursuite de « Lazarus » : sur les traces du groupe chasseur de grandes banques internationales Kaspersky Lab vient de publier les conclusions d’une enquête menée par ses experts pendant plus d’u...

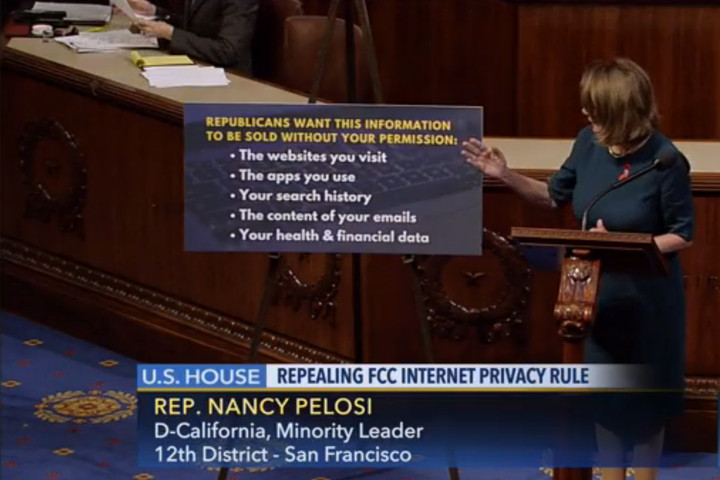

Le Congrès Américain vient de donner le feu vert qui permet aux opérateurs télécoms US de vendre vos informations. Vous utilisez un service Télécom/Internet américain ? Souriez, vos historiques concer...

Intel Security et le think-tank CSIS (Center for Strategic and International Studies) dévoilent les résultats de leur étude “Tilting the Playing Field: How Misaligned Incentives Work Against Cybersecu...

L’équipe d’intervention d’urgence de Radware, spécialiste de la disponibilité applicative et de la sécurisation des centres de données, vient de dévoiler un nouveau rapport sur la propagation d’attaqu...

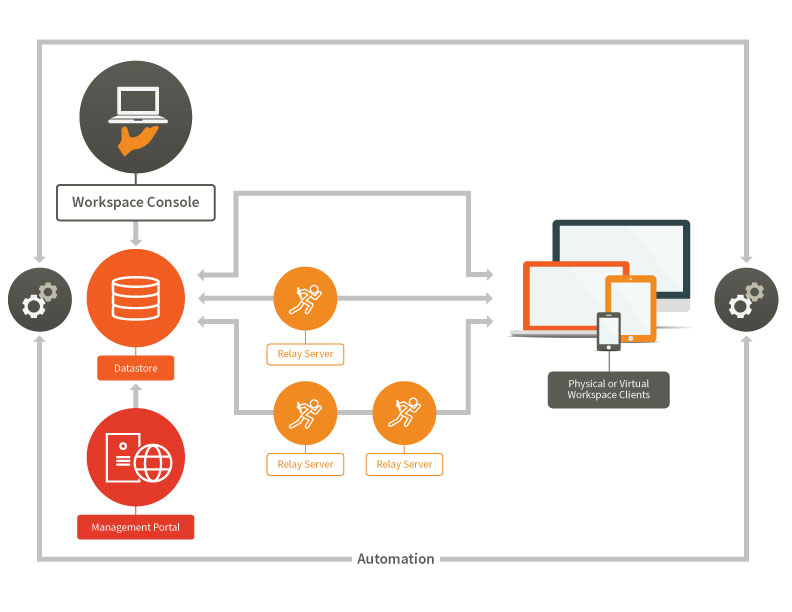

Avec ses nouvelles fonctionnalités, la plate-forme RES ONE Entreprise propose une solution évolutive et pérenne pour sécuriser et améliorer l’espace de travail numérique. RES, le leader des espaces de...

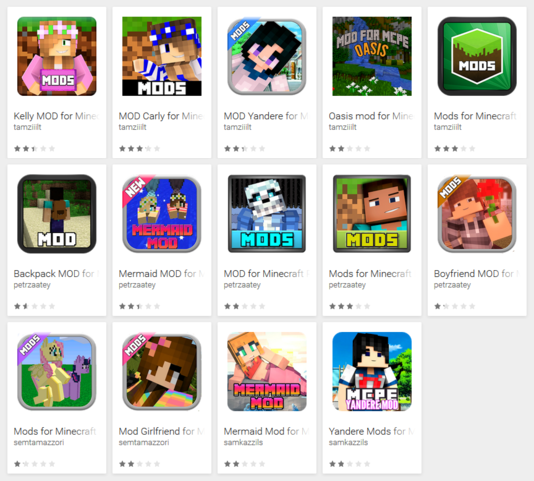

80 applications malveillantes sur Google Play déguisées en mods dédiés au jeu Minecraft. Ils ont été téléchargés pas loin d’un million de fois. Au total, les 87 faux mods ont donné lieu à 990 000 télé...

Aujourd’hui, l’adoption du cloud est devenue inéluctable. La part grandissante des environnements dit « hybrides » au sein des entreprises compliquent les politiques de protection des données, des dro...

Lookout renforce sa solution Mobile Endpoint Security pour améliorer la productivité des flottes entreprises mobiles IOS. Lookout, spécialiste de la sécurisation de la mobilité, a étendu sa solution d...

C’est un constat au quotidien : la sécurisation du réseau d’une organisation relève de la gageure. D’autant que la tâche est de plus en plus complexe face à l’émergence de la Génération Y. Cette géné...

La place et la perception de la sécurité du numérique sont en pleine évolution dans les entreprises. La transformation numérique est désormais stratégique pour elles. La conscience des cyber-risques, ...