La société F-Secure a mis à jour la semaine dernière des campagnes de phishing/engineering social sur Linkedin, menées par des cybercriminels visant particulièrement des experts sécurité. Afin de recu...

Dans une étude publiée fin 2014, le spécialiste de la sécurité Kasperky Lab, soulignait que près de 20 % des entreprises industrielles ont subi un vol de propriété intellectuelle. S’il existe un cadre...

Au moment où les décideurs prennent conscience de l’importance vitale du développement d’une culture sécurité, il est indispensable de travailler sur une approche verticale de la sensibili...

La récente affaire Ashley Madison a démontré une nouvelle fois les nombreuses failles de nos systèmes informatiques et la négligence des utilisateurs à confier leurs données personnelles à tous types...

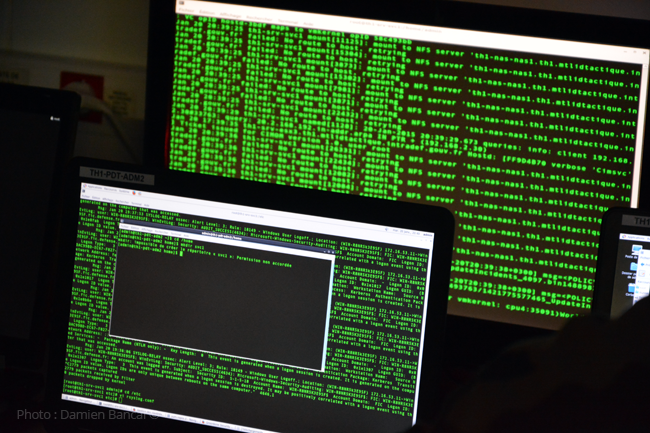

Des pirates passeraient par des connexions satellites pour effacer leurs traces. Ils agiraient cependant de la Russie. Les pirates informatiques, du moins les « professionnels », ont une mission qu&rs...

L’éditeur de solution de sécurité informatique GDATA propose gratuitement SECURE CHAT, une application qui chiffres de bout en bout les communications SMS. Voilà un outil qui mérite le détour. S...

HP a annoncé pouvoir protéger les entreprises numériques avec de nouvelles fonctions analytiques de sécurité. De nouvelles solutions identifient rapidement les menaces à haut risques et les IoC (indic...

Les vols d’identité arrivent en tête de la cybercriminalité, avec 53 % des failles de données enregistrées, selon une étude de Gemalto. Gemalto, spécialiste des solutions de sécurité informatique, vie...

L’équipe Legalis.net, site incontournable, vient de publier l’ouvrage « Les 50 décisions clés du droit de l’Internet« , une coédition Legalis et Celog Éditions. Le droit de l’interne...

Une étude de Dashlane au sujet des Sites de rencontres met en avant le fait que la protection n’est pas au rendez-vous. Cela fait maintenant trois mois que le site Ashley Madison, la version américain...