Les chercheurs ESET annoncent la publication d’un vaste document de recherche en 3 parties « En route with Sednit ». L’observation de l’utilisation simultanée d’un bootkit et d’un rootkit par les cybe...

Entre malware, vols de mots de passe et hameçonnage, les menaces en ligne sont de plus en plus nombreuses et sophistiquées. Les experts révèlent d’ailleurs que le marché des logiciels de cyber-sécurit...

Dans le cadre du Mois de la Cybersécurité, Microsoft a conduit une étude couvrant 12 pays*, dont la France, sur le comportement des internautes face aux arnaques aux faux services clients qui proposen...

Locky a encore de l’avenir ! L’agence européenne de police, Interpol, estime dans le rapport annuel sur la cybercriminalité qu’elle vient de rendre public, que « le ransomware est maintenant la ...

Une étude sur le spam et le phishing au premier trimestre 2016 montre que le nombre de spams contenant des pièces jointes malveillantes ont augmenté de 50 % au cours des trois premiers mois de 2016. B...

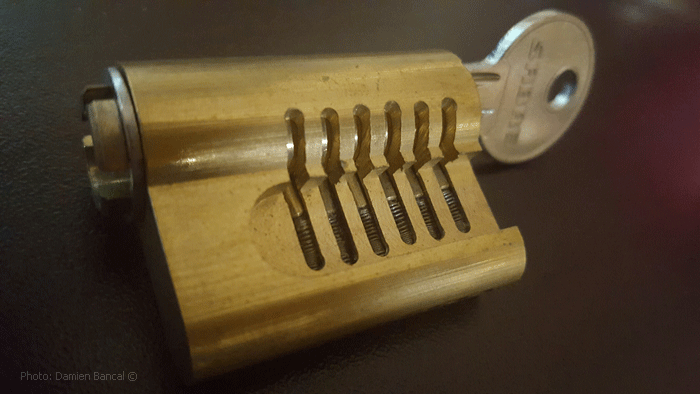

Selon Venafi, Yahoo n’a pas pris les mesures pour se protéger et utilise des pratiques de chiffrement très faibles. Chiffrement : Les équipes du laboratoire de recherche Vénafi – « Venafi ...

Security Report : Un employé télécharge un logiciel malveillant toutes les 4 secondes et 1 employé sur 5 est à l’origine d’une faille de sécurité. Security Report – Le volume des attaques de phi...

A la fin du mois d’août, Apple avait annoncé une mise à jour 9.3.5 d’IOS pour éliminer de son système IOS le logiciel espion PEGASUS qui prend d’assaut ses smartphone avec trois vulnérabil...

Les professionnels de la sécurité informatique font face depuis une dizaine d’années au raz-de-marée que provoque l’augmentation des connexions d’utilisateurs, terminaux et objets c...

Quelques semaines seulement après avoir alerté Apple sur le logiciel espion PEGASUS qui avait trouvé une faille TRIDENT pour s’infiltrer sur IOS, l’équipe de veille et de recherche de Look...