De plus en plus d’écoles publiques utilisent les outils gratuits de Google. Bilan, le géant américain de l’Internet en sait plus sur les enfants que les parents d’élèves. L’inq...

La prestigieuse BBC attaquée le 31 décembre par un DDoS violent qui a bloqué durant quelques heures ses sites et espaces de travail. Un DDoS, lancé jeudi 31 décembre au matin, a bloqué le média britan...

Une entreprise de Montmorillon piratée. Sa base de données volée. Les pirates ont tenté de faire chanter la PME spécialisée dans les Macarons. Les amateurs de Macarons connaissent l’artisan Rann...

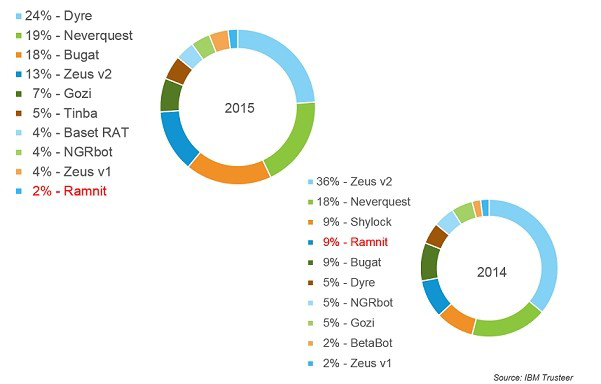

La version 2 du code malveillant Ramnit fait surface sur la toile. Un logiciel pirate avide de données bancaires. À la fin du mois de Février 2015, Europol, en collaboration avec plusieurs sociétés de...

Un exemple intéressant sur le problème de gestion des mots de passe. L’entreprise Allemande Volkswagen indique que les mots de passe perdus par ses employés lui coutent plusieurs centaines de mi...

Noël mouvementé pour les millions de clients de la boutique Steam. Un bug permettait d’afficher les données appartenant à d’autres clients du géant du jeu vidéo. Joli bug que celui qui a t...

Un internaute met la main sur le site Internet d’une compagnie aérienne Chinoise et réussi à détourner 150 000 euros en annulant des voyages. Zhang est un internaute Chinois de 19 ans. Comme bea...

Pour les entreprises, le cloud représente la puissance, la flexibilité, l’évolutivité et le contrôle. Cette énorme puissance de calcul est le fruit d’une infrastructure informatique interconnect...

L’éditeur d’antivirus Bitdefender dévoile ses prédictions en matière de menaces et leur impact sur les entreprises et les particuliers. Le marronnier de fin d’année, la boule de cris...

Nouvelle fuite de données en raison d’un MongoDB ma configuré. Plus de 3 millions de fans de Hello Kitty peut-être dans les mains de pirates informatiques. Le site sanriotown.com, la communauté ...