Une norme internationale – ISO 20488 – se prépare et la France est en tête de pont. Le comité technique international de normalisation « réputation en ligne » (ISO) a été créé à l’initiati...

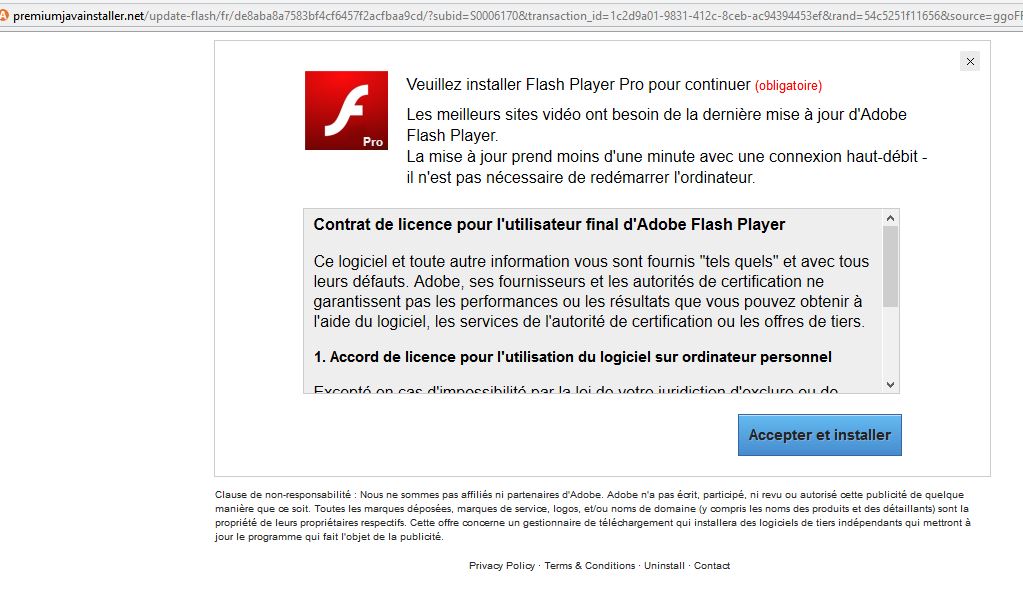

Trend Micro, éditeur de logiciel et solutions de sécurité, a identifié le week-end dernier une nouvelle vulnérabilité 0day affectant Adobe Flash Player, la troisième depuis le début de l’année !...

Darktrace est une société de cyberdéfense britannique, fondée en 2013 par des mathématiciens de l’Université de Cambridge. DataSecurityBreach.fr va vous proposer de découvrir une nouvelle catégorie d...

Comme le montrent les titres de la presse depuis quelques mois, les pirates font preuve de plus en plus de ressources quand il s’agit de traverser les pare-feu des entreprises pour attaquer directemen...

Facebook permet de protéger son compte des regards non autorisés. Lorsqu’une personne configure correctement son profile, la protection des informations et des ami(e)s semble correcte… ou pas. Voici u...

Les hackers du Chaos Computer Club ont réussir, fin décembre, à reproduire l’empreinte digitale du ministre allemand de la défense à partir de photos publiques en haute définition. Sachant qu’ils avai...

Le 15 janvier, le vice-amiral Arnaud Coustillière, officier général à la cyberdéfense faisait état d’une montée en flèche des attaques contre des sites Web français : « Parlant d’une vague sans précéd...

Le principal enjeu des équipes en charge de la sécurité des systèmes d’information est de faire face à des attaques de plus en plus ciblées et de mieux comprendre la menace pour détecter les signaux f...

Nouvelle loi relative à la conservation des données : Quels sont les impacts pour les entreprises et les administrations ? Les changements qu’il va falloir intégrer avec la récente entrée en vig...

Une faille sérieuse découverte dans le téléphone portable ultra sécurisé BlackPhone. Le smartphone qui protège des écoutes peut être infiltré ! Un hacker australien a découvert comment piéger la sécur...