La version finale d’iOS 9 est disponible dès ce 16 septembre ! À cette occasion, voici les bonnes pratiques en matière de sécurité iOS. Bien que les appareils et les OS Apple aient une réputation de s...

Du fait de la marche inexorable engagée vers un univers orienté mobilité et cloud, les données des entreprises sont devenues de plus en plus difficiles à protéger. Les attentes de leurs collaborateurs...

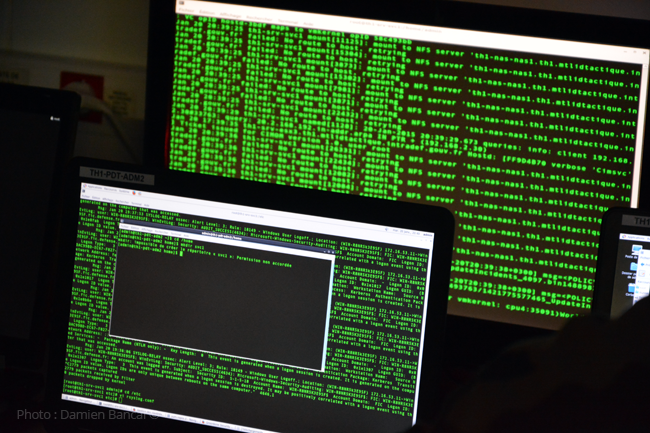

HP a annoncé pouvoir protéger les entreprises numériques avec de nouvelles fonctions analytiques de sécurité. De nouvelles solutions identifient rapidement les menaces à haut risques et les IoC (indic...

Avast conçoit un système de détection des menaces basé sur l’apprentissage automatique Machine Learning. Sa collaboration avec Qualcomm permet de protéger les utilisateurs face aux attaques zero-day, ...

Mr Xhark, un internaute passionné d’informatique a analysé l’interception des données orchestrée par Windows 10. Au final, il déconseille d’utiliser le dernier né de Microsoft. Mr Xh...

Keyraider, un nouveau malware compromettant en France et dans le monde plus de 225 000 comptes Apple

En coopération avec WeipTech, Palo Alto Networks et son unité de recherche Unit42 ont identifié 92 échantillons d’une nouvelle famille de malwares ciblant l’iOS, et agissant en toute impunité. Nous av...

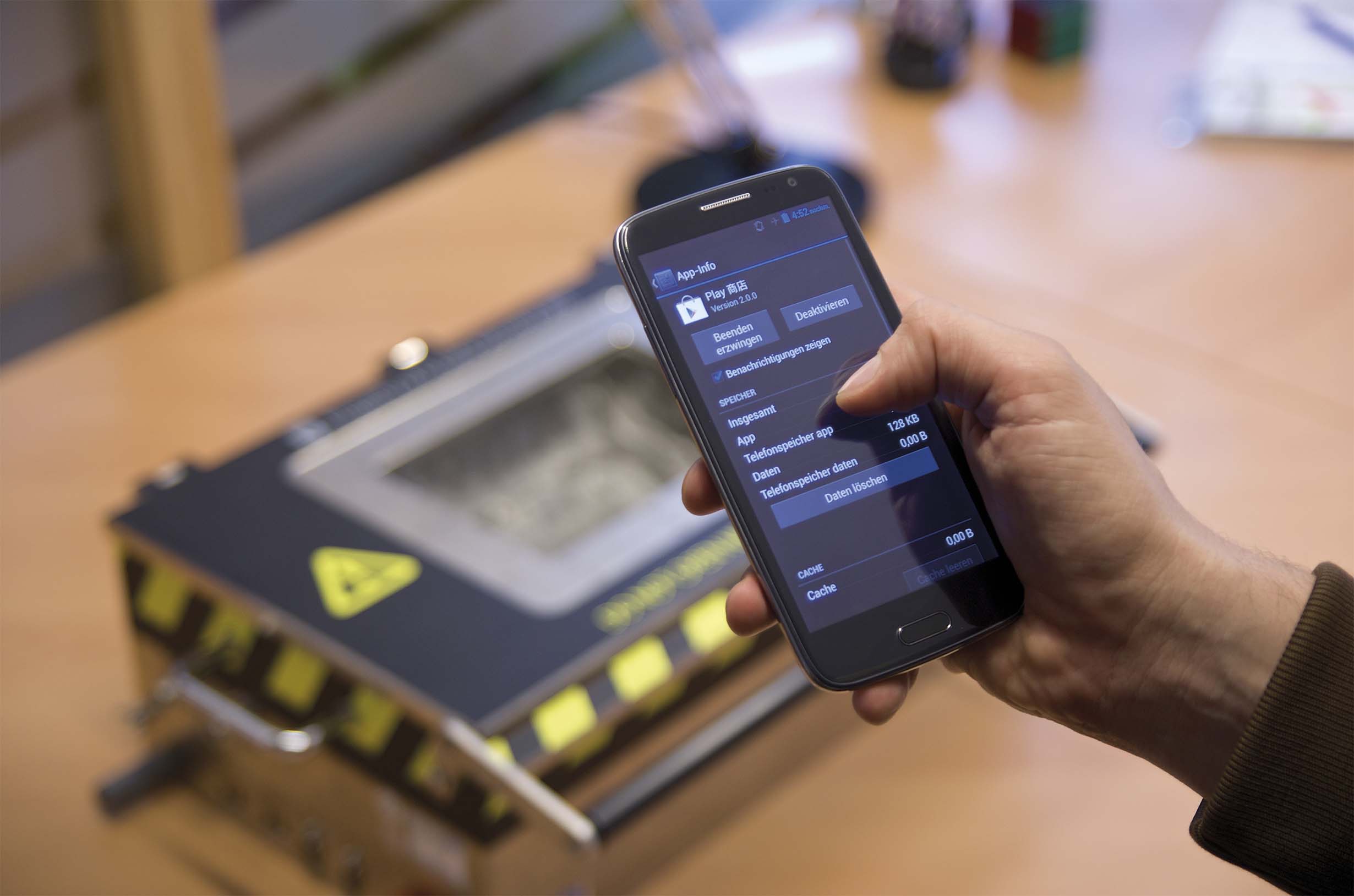

G DATA a détecté 21 modèles de smartphones vendus en ligne infectés. L’éditeur de solutions de sécurité publie son Mobile Malware Report du second trimestre 2015. Les appareils mobiles renferment une ...

Qualcomm Snapdragon Smart Protect équipera le prochain Snapdragon 820 de l’analyse comportementale afin de renforcer la sécurité et la détection de logiciels malveillants. Qualcomm renforce son leader...

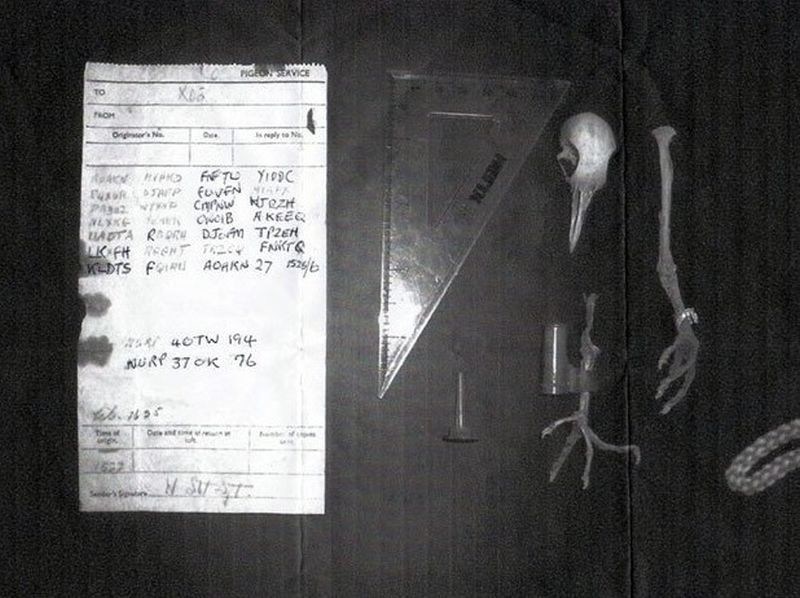

Dídac Sánchez, un jeune entrepreneur espagnol, a annoncé avoir réussi à déchiffrer le système de cryptage employé pour le dernier message non décodé de la Seconde Guerre mondiale. Il offre une récompe...

Un chercheur en sécurité informatique conseille aux utilisateurs des navigateurs Dolphin et Mercury de passer sous un butineur web. Des failles 0Day découvertes. Un chercheur connu sous le pseudonyme ...