Depuis quatre ans, une attaque informatique baptisée Scarlet Mimic vise des ONG protectrices de minorités Chinoises. La Chine, c’est 56 « ethnies ». Le Han représentent 92% de la population...

Dans les entreprises, l’engouement pour les applications mobiles, couplé au phénomène BYOD (Bring Your Own Device), impose de sécuriser les systèmes et données en instaurant une gestion des ce...

Pendant les fêtes, j’ai eu l’occasion de voir « The Big Short : Le Casse du siècle », film inspiré du livre de Michael Lewis sur la bulle immobilière. Ou plus exactement sur la manière dont...

Ravij Gupta, Co-fondateur et PDG de Skyhigh Networks, éditeur de solutions de sécurité des données dans les applications Cloud (« Cloud Access Security Broker » – CASB), fait le point su...

Après les Hôtels Sheraton, Hilton et Le Meridien, c’est au tour du groupe hôtelier Hyatt d’être la cible d’une attaque informatique. L’hôtelier américain Hyatt a indiqué...

Pour les entreprises, le cloud représente la puissance, la flexibilité, l’évolutivité et le contrôle. Cette énorme puissance de calcul est le fruit d’une infrastructure informatique inte...

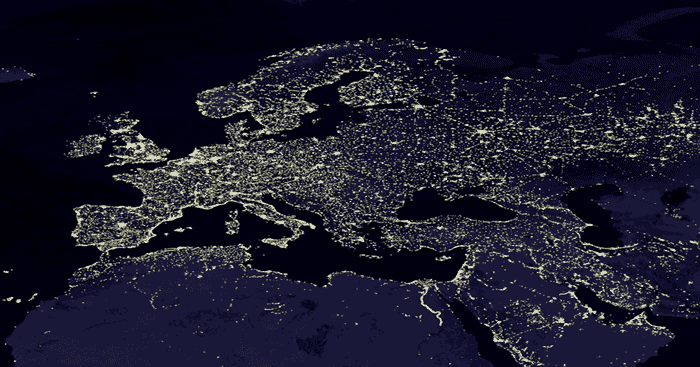

Des hacktivistes proches de la mouvance des Anonymous ont annoncé un DDoS de 40Gbps à l’encontre de la Turquie en raison de la prétendue aide du pays à la secte de Daesh. https://www.youtube...

Via la prise USB d’une Toyota Corolla, un chercheur en informatique, bloque la voiture à coup de DDoS. Le monde du « sans connexion » envahi nos vies. La marche de l’IoT est lancée e...

A l’aube de l’année 2016, l’heure est au bilan et le marché de la cyber sécurité a une nouvelle fois été secoué par des failles de grande ampleur qui n’ont épargné auc...

La réutilisation de clés SSH (Secure Shell) n’a rien de nouveau, c’est un phénomène que nous avons déjà observé dans le passé. Pour preuve, en 2013, les médias révélaient que des cyberc...