Soutenu par la Direction Générale des Entreprises (DGE), l’Agence nationale de la sécurité des systèmes d’information (ANSSI) et l’Institut de Recherche Technologique (IRT) Nano...

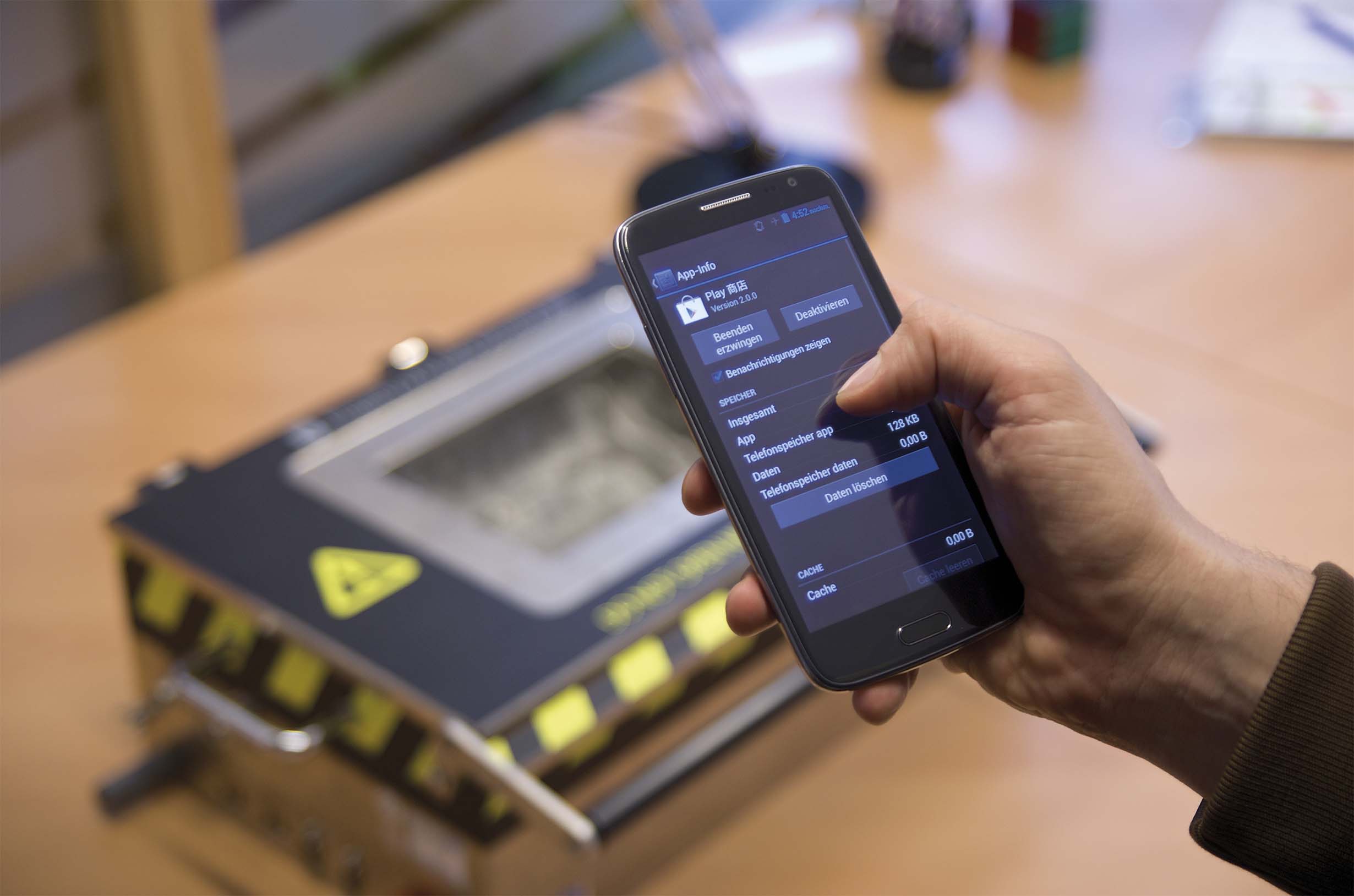

Pirater une voiture connectée! Une faille dans l’outil Drivelog Connect de Bosch permettait de prendre la main sur une voiture connectée et d’arrêter son moteur, alors qu’elle ét...

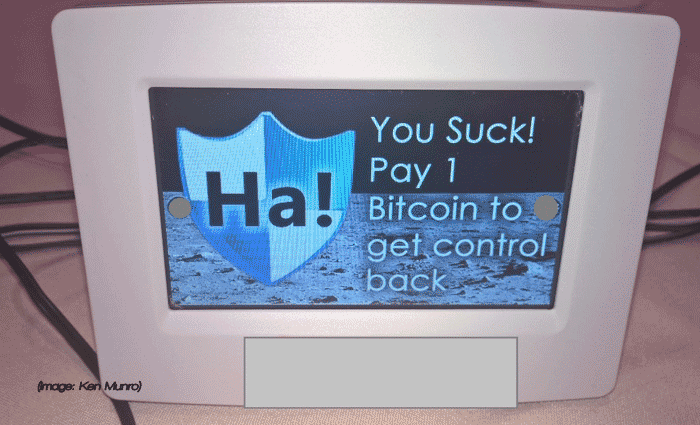

Deux chercheurs démontrent que les prochaines prises d’otage numérique pourraient toucher nos objets connectés. Objets connectés dangereux ? Je vous racontais, l’année dernière, comm...

Facebook a fermé les rumeurs selon lesquelles il utilise le microphone de votre appareil mobile pour écouter les conversations afin de mieux cibler les annonces publicitaires qu’il commerciali...

Pirater une maison connectée, facile ? Une nouvelle étude expose les risques dans un foyer via l’analyse de quatre objets connectés très populaires. C’est devenu très « mode »...

Depuis quelques années, de plus en plus de produits rejoignent l’Internet des Objets. S’il était auparavant réservé à de simples produits, il s’étend aujourd’hui à des p...

En examinant un échantillon aléatoire des plus récents produits issus de l’Internet des objets (IoT), les chercheurs de Kaspersky Lab ont découvert de sérieuses menaces pour la maison connecté...

Fin mai se tenait à Paris la Connected Conference, un rendez-vous devenu incontournable pour tous les acteurs du Monde Connecté où de grands acteurs de l’industrie ont été invités à s’expri...

Un pirate a récemment mis en ligne sur un site russe des liens qui permettent de regarder en direct les vidéos de milliers webcams de particuliers et d’entreprises, dans plus de 250 pays. En se co...

Le nouveau Bitdefender Mobile Security & Antivirus sécurise les montres connectées et propose une protection supplémentaire contre le vol et la perte d’appareils mobiles. L’éditeur d’a...