Avec l’actualité de ce début 2015, la sécurité informatique devient un sujet dont beaucoup de monde parle. Cependant, l’immense majorité des entreprises ne connaissent pas l’étendue des risques liés à...

Avec l’actualité de ce début 2015, la sécurité informatique devient un sujet dont beaucoup de monde parle. Cependant, l’immense majorité des entreprises ne connaissent pas l’étendue des risques liés à...

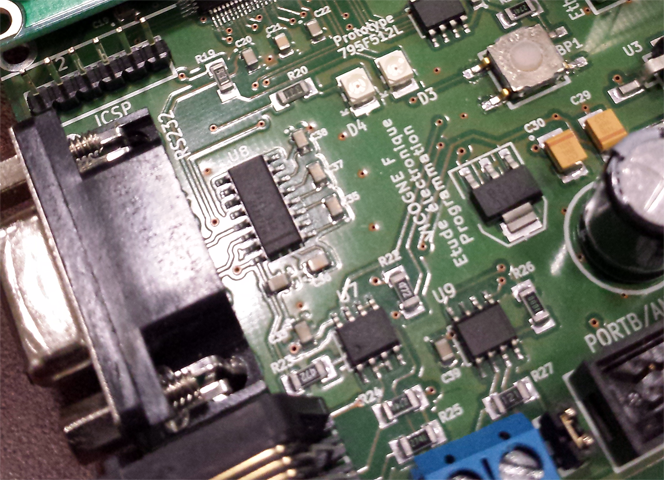

Qualys publie un bulletin de sécurité pour la vulnérabilité « GHOST » découverte sur les systèmes Linux Cette vulnérabilité sévère détectée dans la bibliothèque C de GNU/Linux donne le contrôle aux at...

Deux chercheurs allemands, spécialisés dans la sécurité informatique, ont découvert ce qui semble être un cas grave de fuite concernant les téléphones portables. D’après Tobias Engel et Karsten ...

Depuis 19 ans, une faille présente dans Windows n’avait jamais été corrigée. Voilà qui est dorénavant de l’histoire ancienne. Imaginez, un bug informatique connu et présent dans Windows de...

Deux jambes qui se doivent d’être coordonnées. Telles sont, d’un côté, la « cyber sécurité », et de l’autre la « protection des données personnelles ». Car si la liste des entreprises victimes de cybe...

Les routeurs wifi Linksys SMART victimes de plusieurs failles qui pourraient permettre à un pirate de s’inviter dans les informations sensibles des boitiers. Kyle Lovett, chercheur en sécurité i...

Avast 2015 repère les routeurs domestiques vulnérables pouvant être à l’origine d’usurpations d’identité et de failles de confidentialité. Avast Software, fabricant de solutions de s...

Plus de 80% des responsables IT pensent qu’un vol de données interne est probable dans leur entreprise, mais environ 60% déclarent ne pas avoir de procédure stricte dans ce domaine. LogRhythm, spécial...

La faille Bash Bug, annonçait la semaine dernière comme particulièrement grave, aurait été exploitée contre les géants de l’Internet Yahoo! et Lycos. Un Bash est une commande qui se trouve sur l...