LinkedIn, plateforme incontournable pour les professionnels, devient un terrain fertile pour les cyberattaques. Les faux recruteurs exploitent la confiance pour piéger les chercheurs d’emploi....

LinkedIn, réseau professionnel de Microsoft, est accusé aux États-Unis d’avoir partagé des données privées d’abonnés Premium pour former des modèles d’intelligence artificielle, déclenc...

Microsoft a annoncé le lancement d’une nouvelle méthode de vérification pour LinkedIn. Dorénavant, les employés pourront faire confirmer leur appartenance à la société qu’ils affic...

Des hackers nord-coréens visent des spécialistes de la cybersécurité en leur proposant des emplois via LinkedIn....

Comment générer de nouveaux contacts via le site de réseautage Linkedin. Développer son business en toute sécurité. Je ne sais pas si vous êtes sur Linkedin, mais si c’est le cas, avez-vo...

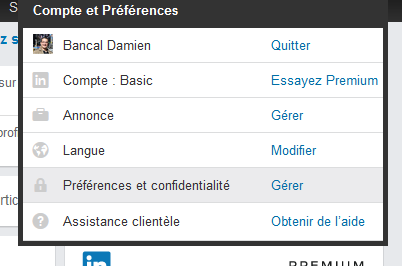

Vos identifiants de connexion LinkedIn piratés par phishing, malveillance locale, piratage de l’entreprise ? Pas de panique, le pirate ne pourra rien faire si vous avez installé la double auth...

La société LinkedIn vient de communiquer sur son « problème » de fuite de données. Voici ses propos et sa notification d’infraction aux données. « Vous avez pu récemment entendre parler ...

La société F-Secure a mis à jour la semaine dernière des campagnes de phishing/engineering social sur Linkedin, menées par des cybercriminels visant particulièrement des experts sécurité. Afin...

Une plainte collective contre le portail professionnel Linkedin accusé d’accéder aux boites électroniques des abonnés. Eggers Erin, Paul Perkins, Pennie Sempell et Ann Brandwein ne sont pas ...

Jeudi, de 02h20 à 06h16, le réseau social Linkedin n’était plus dans son état normal. Durant quatre heure, les internautes qui rentraient leur login et mot de passe pour s’identifier s...