Le 28 janvier 2025, Chronopost découvre une cyberattaque compromettant les données personnelles de 210 000 clients, exposant noms, adresses et signatures....

Des pirates s'invitent dans un outil Ledger et affiche, une fois de plus les limites du SBOM dans la protection de la chaine d'approvisionnement....

Lundi 28 janvier, le ministère de la Santé singapourien a révélé avoir été piraté. 14 200 dossiers en ligne de patients atteints de VIH ont été compromis. Selon le ministère, bien que l&r...

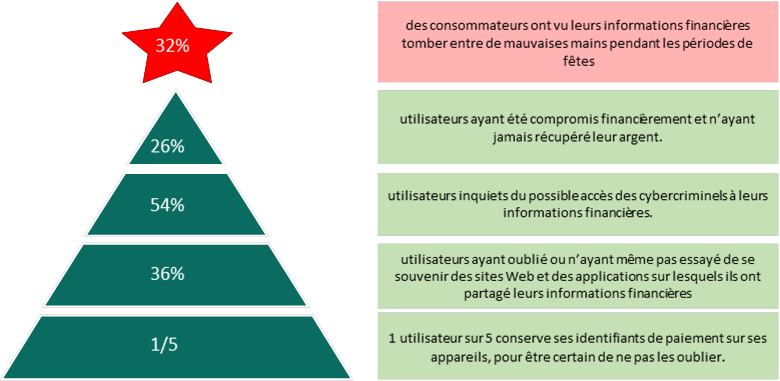

Selon un communiqué de presse envoyé à toutes les rédactions françaises, 1 consommateur sur 3 aurait ses données confidentielles compromises. Les fêtes de fin d’année, avec les cadeaux de N...

945 failles ont compromis 4,5 milliards de dossiers dans le monde au cours du premier semestre 2018. La société Gemalto, spécialiste des solutions de sécurité informatique, vient de sortir son no...

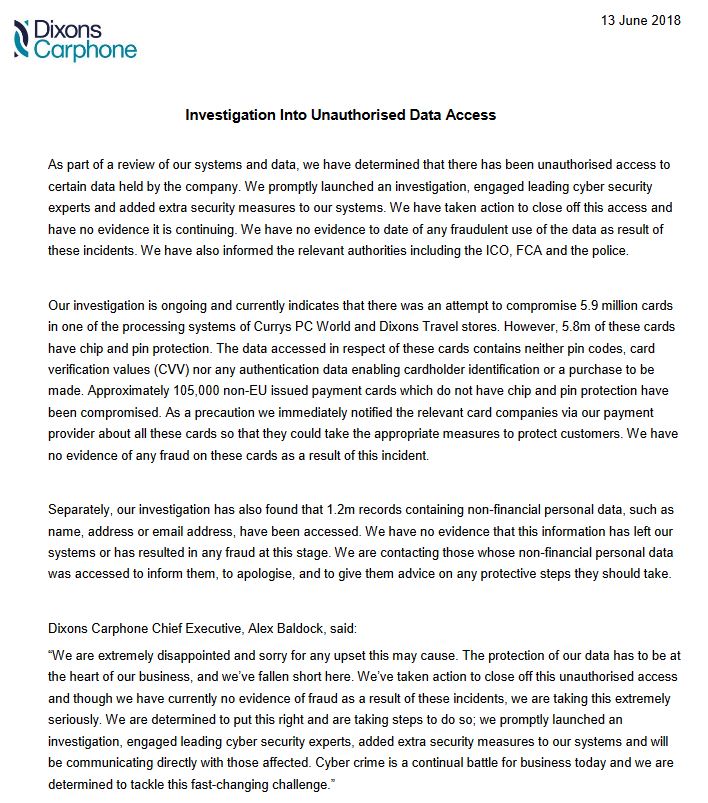

Dixons Carphone : Une importante entreprise du Royaume-Uni face à une violation de données personnelles. Des infos financières de millions de clients compromises. La société ciblée Dixons Carpho...

La forte progression du trafic Internet émanant de bots crée un sérieux angle mort pour la sécurité IT, et 79% des entreprises ne savent toujours pas si leur trafic web provient d’humains ou de...

Compromission – De nombreuses personnes vivent à proximité de la ville de Tampa, en Floride, pour diverses raisons, l’une d’entre elles étant de pouvoir transiter régulièrement ...

Un lot de 19 000 sites WordPress utilisant WooCommerce et affectés par une ancienne vulnérabilité SQL est mis en vente sur un forum pirate. Des milliers de bases de données face à des risques m...

1 pro sur 5 a déjà subi une falsification de document numérique. La gestion de ce risque reste encore trop floue en entreprise....