Docaposte expérimente une solution sécurisée et souveraine de preuve de majorité qui garantit le double anonymat. Une solution en cours de test sur des sites pour adultes !...

Dans une telle période, la protection souvent inadéquate des connexions Active Directory expose les entreprises à un risque cyber significatif. Et maintenant, alors que la majorité des entreprises...

Après vous avoir proposé de découvrir les méthodes de double authentification offertes sur le web, Google ou encore la Yubico, voici la présentation de la Solo Tap Hacker de chez Solokeys ! Les t...

Attaques DDoS ! 31% des attaques au premier semestre 2016 atteignaient ou dépassaient 50Gbps, une mesure atteignant même dans certains cas 58,8 Gpbs. La plus forte du premier semestre 2015 était de...

HummingBad et compagnie ! Un rapport révèle que les attaques de logiciels rançonneurs, les ransomwares, ont doublé au second semestre 2016. Sur l’ensemble des incidents de logiciels malveill...

Vos identifiants de connexion LinkedIn piratés par phishing, malveillance locale, piratage de l’entreprise ? Pas de panique, le pirate ne pourra rien faire si vous avez installé la double auth...

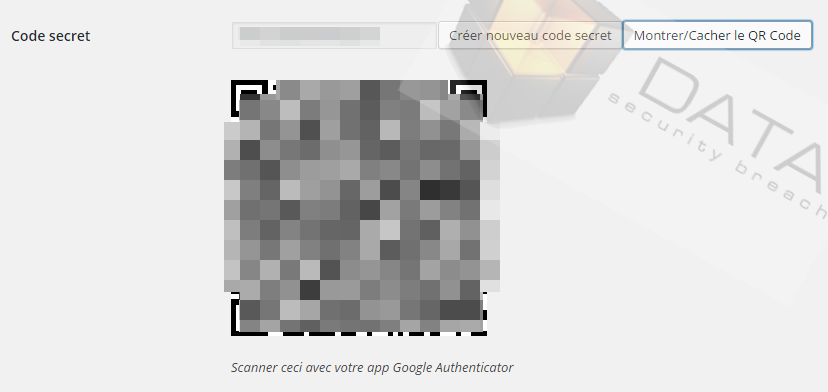

Vous avez un site web ? En plus de votre mot de passe d’accès à votre espace d’administration utilisez la double authentification. Après les modes d’emplois pour mettre en place l...

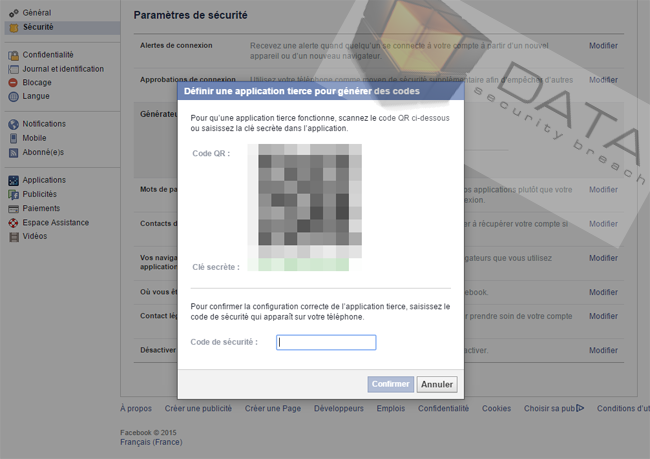

Le site communautaire Facebook propose la double authentification. A utiliser sans modération ! Après les modes d’emplois pour mettre en place la double authentification pour Youtube, Google, ...

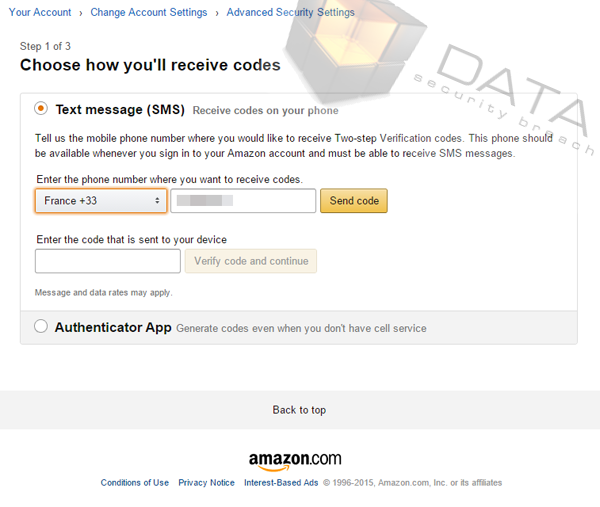

Le site de vente en ligne Amazon propose une nouvelle sécurité, la double authentification. Explication ! Comme DataSecurityBreach.fr a déjà pu vous le proposer pour DropBox, gMail, Facebook, Yout...

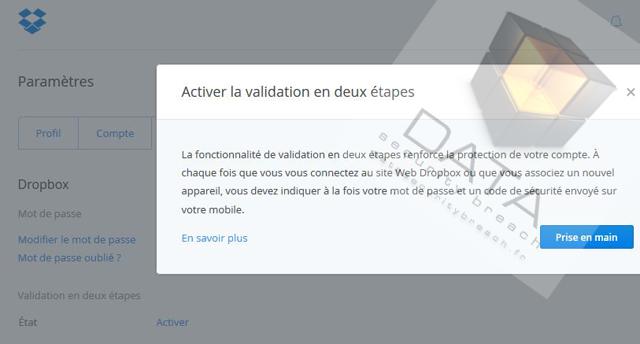

Le 13 octobre 2014, un pirate informatique annonçait avoir mis la main sur plusieurs millions de comptes utilisateurs Dropbox.Voici comment protéger, au mieux, votre espace privé de sauvegarde. Plu...