L'essor des acteurs de la menace sans connaissances préalables : la technique "Immersive World" facilite la création de malwares voleurs de mots de passe....

Le groupe Evasive Panda, opérant dans la sphère sinophone, utilise des mises à jour d'applications légitimes pour diffuser des malwares. Des utilisateurs d'une ONG internationale en Chine continen...

De nombreux outils modernes de malware intègrent des fonctionnalités pour contourner les antivirus et autres mesures de détection : les cybercriminels ont affûté leurs armes pour gagner en furtiv...

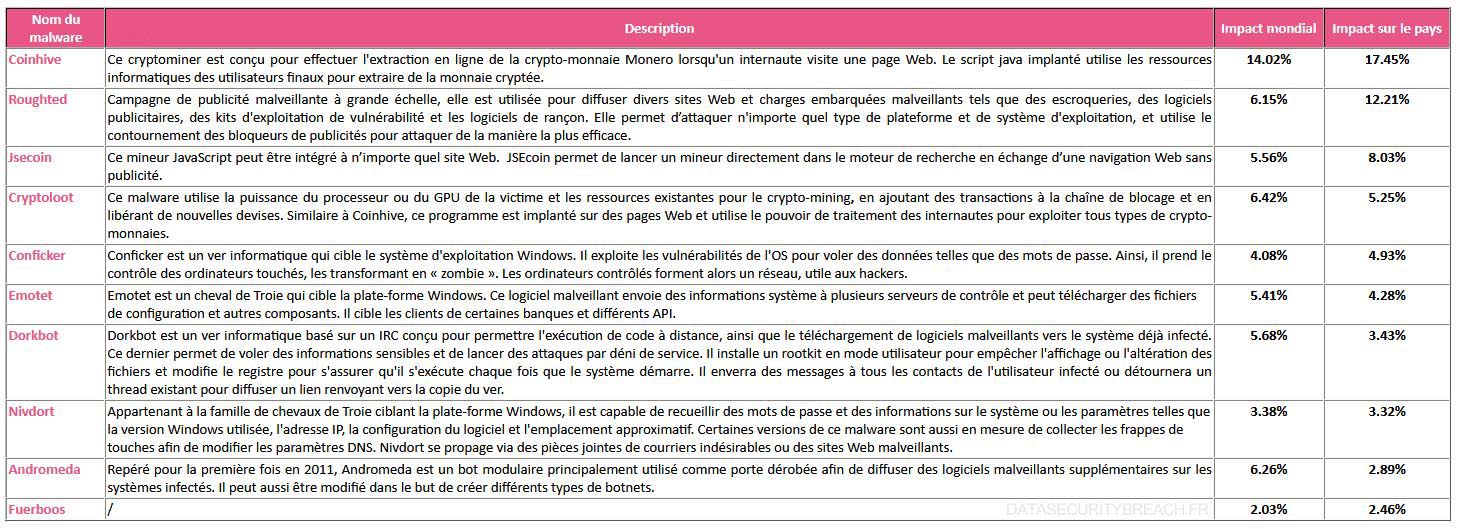

Le Global Threat Index pour le mois de novembre 2018 affiche les 10 malwares les plus actifs en France. Toujours en tête CoinHive, le faiseur de cryptomonnaie. Bien que les cryptominers continuent de...

Le Global Threat Index pour le mois de juillet 2018 affiche le top 10 des virus et codes malveillants les plus répandus en France....

Cosiloon – Des chercheurs découvrent un adware pré-installé sur plusieurs centaines de modèles et de versions d’appareils Android différents, y compris ceux fabriqués par ZTE, Archos ou ...

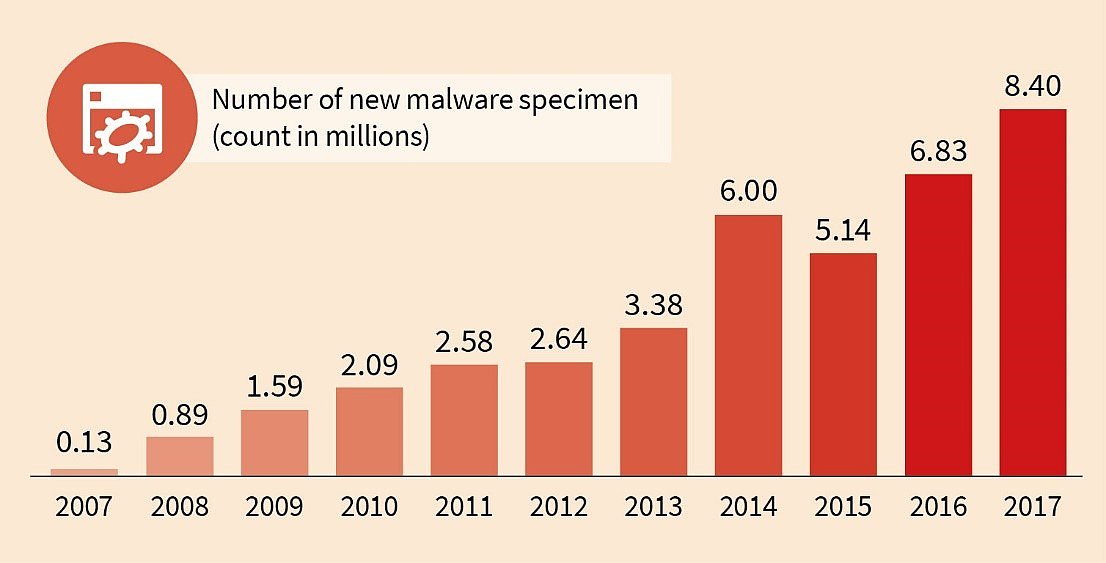

Les experts G DATA ont comptabilisé le nombre de nouveaux codes malveillants sur l’année 2017. Avec l’indice des attaques bloquées ils ont également défini les dangers les plus actifs. Ils co...

2017 aura définitivement marqué un tournant dans la cybercriminalité. Les entreprises, quelle que soit leur taille, prennent conscience de la gravité de la situation et de la nécessité de prendr...

Les malwares font « jazzer » comme le disent nos amis Quebecois. Mais au fait, c’est quoi un malware ? Envie d’avoir quelques conseils afin de pouvoir faire la différence entre un Blue S...

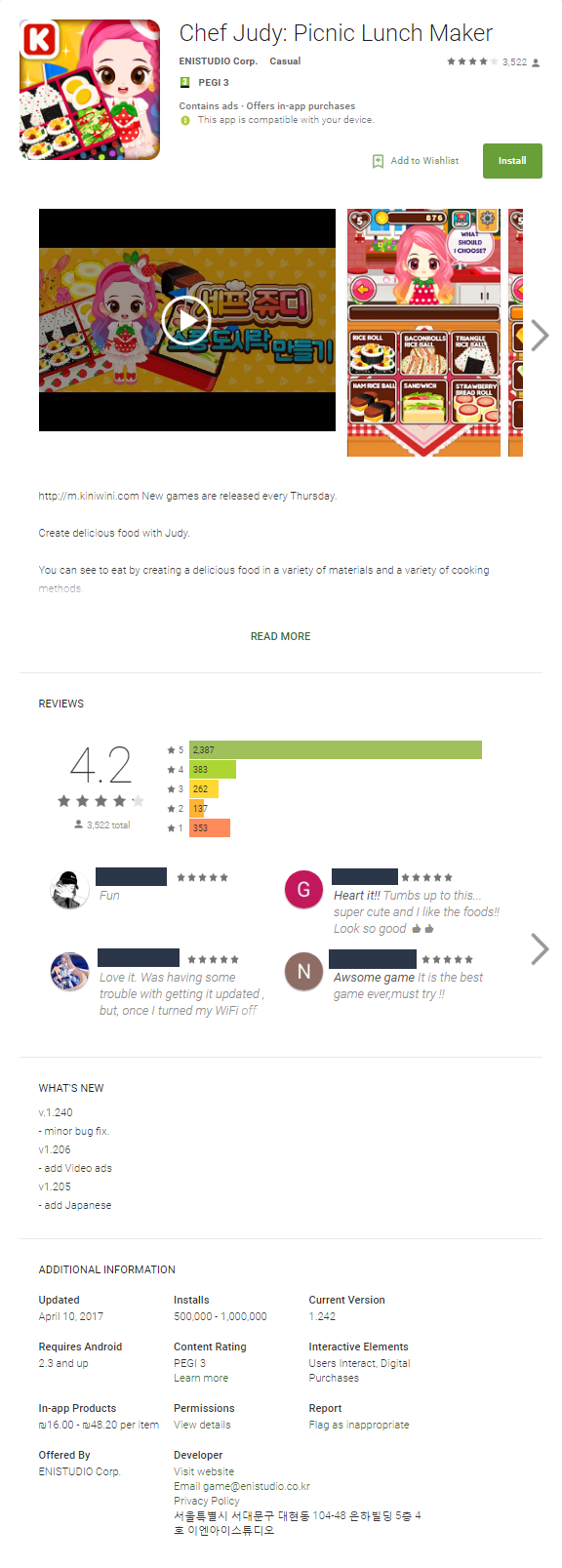

Les chercheurs de chez Check Point viennent de découvrir une nouvelle menace baptisée JUDY, passée sous le radar de la sécurité de Google Play. Ce malware de publicité frauduleuse est conten...